漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-086245

漏洞标题:我是如何用最简单直接的方法进入人人网的(可导致内部信息泄漏)

相关厂商:人人网

漏洞作者: 子非海绵宝宝

提交时间:2014-12-07 13:03

修复时间:2015-01-21 13:04

公开时间:2015-01-21 13:04

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-07: 细节已通知厂商并且等待厂商处理中

2014-12-08: 厂商已经确认,细节仅向厂商公开

2014-12-18: 细节向核心白帽子及相关领域专家公开

2014-12-28: 细节向普通白帽子公开

2015-01-07: 细节向实习白帽子公开

2015-01-21: 细节向公众公开

简要描述:

完全使用小漏洞去沦陷一个网站

没有花哨的技术 只有对运维不足的反思

详细说明:

首先依然是C段

通过已知的厂商IP的C段进行扫描找到了一些目录历遍,对这些目录历遍进行文件分析

发现运维服务器

这个是大部分文件都是2012年的 我判断可能是废弃的服务器

其中有个idc_table.list文件

里面是人人的大量C段

通过这个C段继续顺藤摸瓜 找到了更多的目录历遍 后台 项目等

上次的漏洞发现了一出数据库泄漏 但是人人好像并没有认识到他的危险性

因为里面有着大量的内部人员的职位和帐号 虽然没有密码 但是通过数据库和人人以前爆出的漏洞来看 内部人员非常喜欢使用弱密码

既然有了职位即可对后台进行弱密码扫描

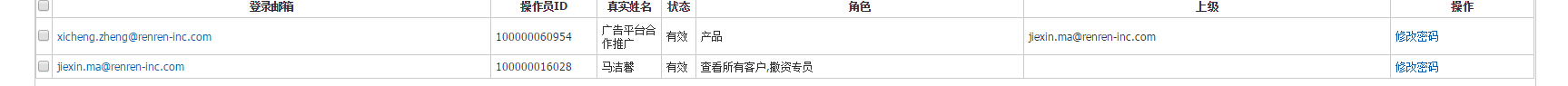

首先举一个广告部的例子

通过获得的人人职位信息(从公开信息也能获得) 找到一些广告部的人员名单

这位同学看来主管广告这块的

直接尝试弱密码进入

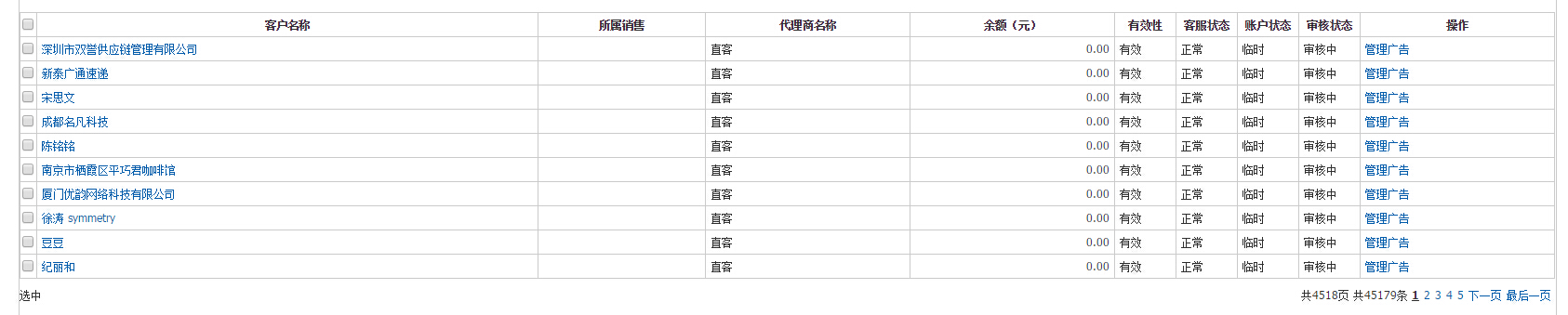

发现权限较大 可以进行撤资

再看看具体能操作什么

可以管理45179家厂家的广告 也就是说 只要愿意 可以控制人人全部广告

那么具体有多少钱可以操作呢

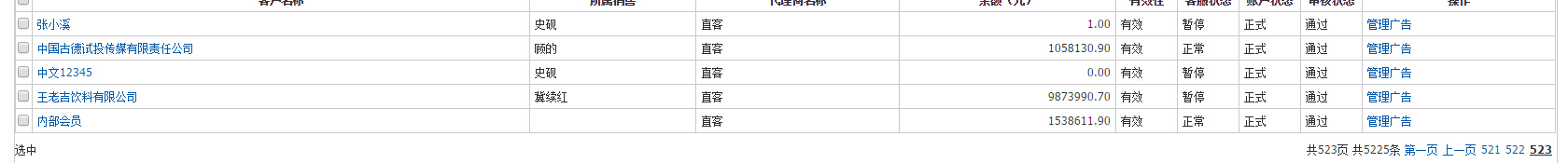

有5225家正式的广告合作商 每家少则几千 多则百万

若被不法分子理由 后果难以想象

还可对人人所有的广告进行添加修改删除

可劫持所有广告

看职位这个人应该还有很多权限 继续通过已知C段进行翻找

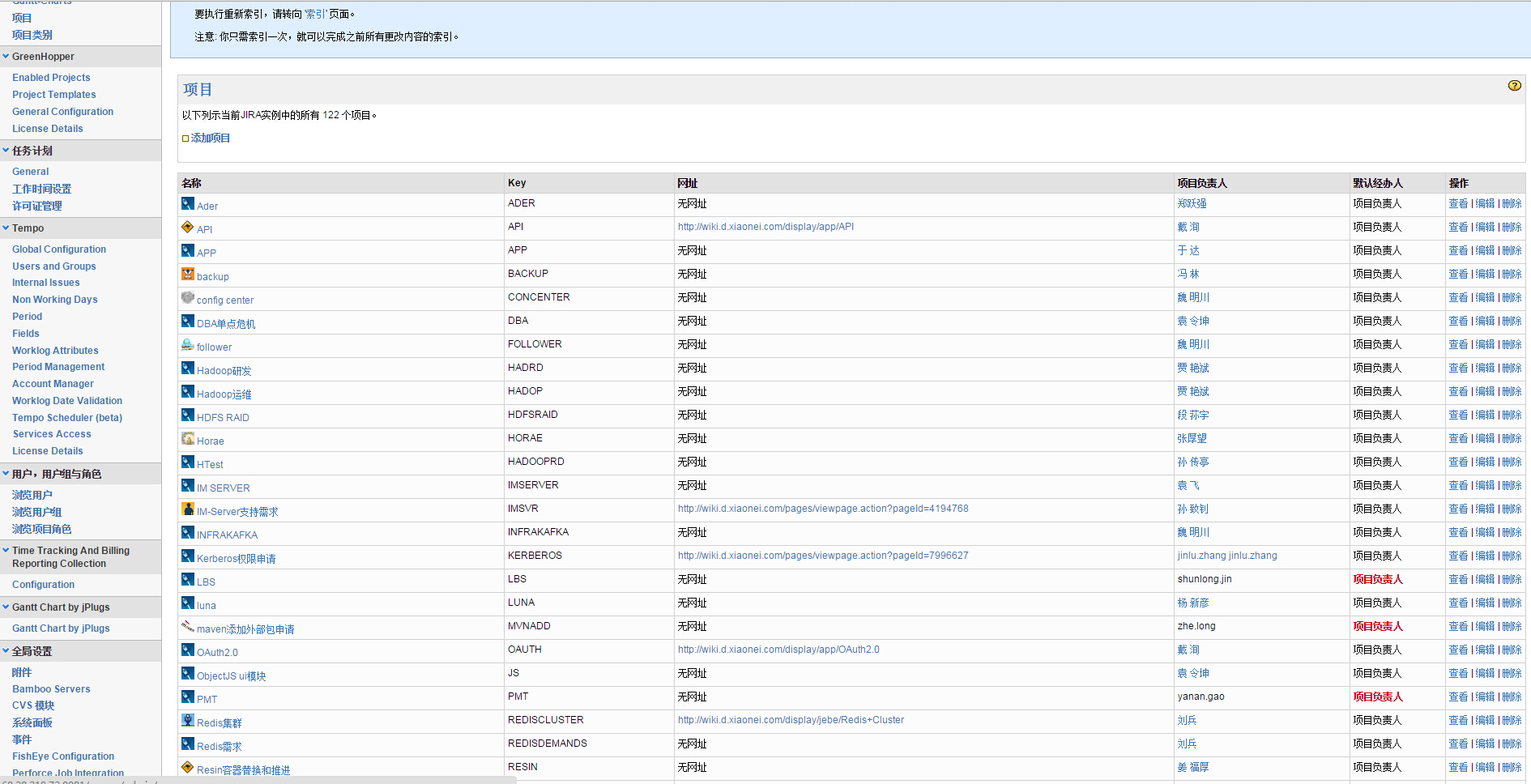

找到人人的JIRA项目

权限依然强大

可以看到人人所有的项目 核心SVN等

由于敏感 我就不截取太多项目了 反正就是人人的

APP 中间层产品 客户端 安全中心 广告平台 研究中心 架构 产品 运维 管理 等 几乎全部项目

权限比较大 可删增减修

我们继续翻找

发现人人的Confluence 沟通协作平台

里面东西也十分的齐全权限依然很大 可以看到其他部门的信息

里面的信息更大更多 包括全部内部成员名单 信息等 还有各种项目SVN VPN 服务器申请等

下面吗我列举一些目录历遍的服务器 不要光我列出来的修复

当然 还有很多很多

漏洞证明:

我的修复建议是进行全服务器的策略修改 禁止历遍 和端口禁止外放

对内部人员数据库进行脚本扫描 对弱密码进行筛查

对所有服务器的备份文件 如.sh .sql .tar.gz 等可下载文件进行删除或妥善保管

对所有员工进行安全知识的培训 杜绝弱密码 工作密码和生活密码最好分开使用

修复方案:

希望各大厂商能重视运维问题 不要因为方便自己而后门大开 不是说shell 注入什么的才是高危 你注入shell也不一定能获取核心内容 而这种不起眼的小洞造成的危害比shell 注入都要高 而且利用难度低

版权声明:转载请注明来源 子非海绵宝宝@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-12-08 09:37

厂商回复:

感谢

最新状态:

暂无