漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-085337

漏洞标题:百度某站奇葩姿势getshell

相关厂商:百度

漏洞作者: if、so

提交时间:2014-11-30 16:17

修复时间:2015-01-14 16:18

公开时间:2015-01-14 16:18

漏洞类型:应用配置错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-30: 细节已通知厂商并且等待厂商处理中

2014-12-01: 厂商已经确认,细节仅向厂商公开

2014-12-11: 细节向核心白帽子及相关领域专家公开

2014-12-21: 细节向普通白帽子公开

2014-12-31: 细节向实习白帽子公开

2015-01-14: 细节向公众公开

简要描述:

这一次我服了我自己,觉得是个不错的思路,哈哈哈哈哈

详细说明:

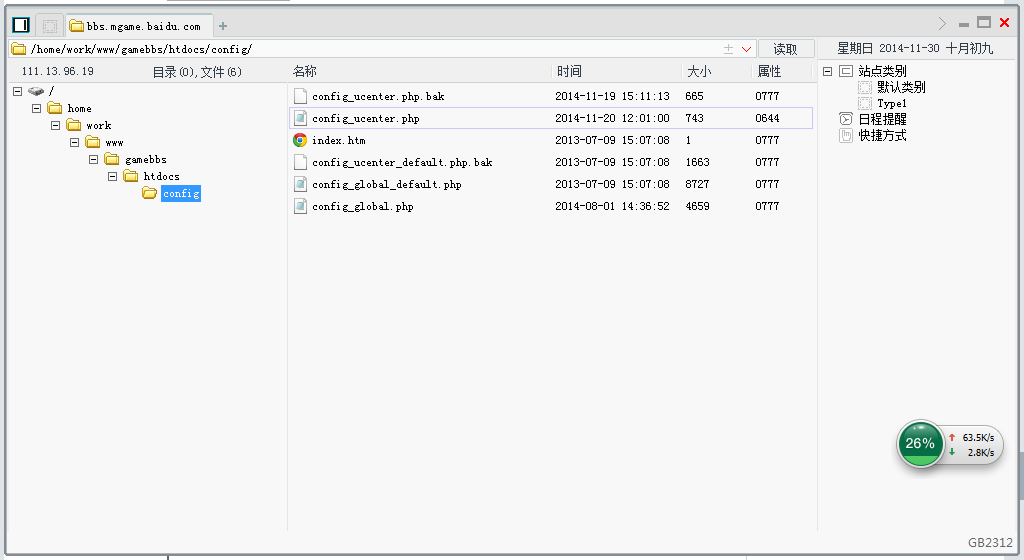

今天没事在看漏洞,看到了 WooYun: 百度某分站可getshell 这个漏洞,里面给出了webshell地址,随手访问了一下http://bbs.mgame.baidu.com/config/config_ucenter.php,菜刀连接失败,确实被修补了

可是菜刀已经打开,有点不甘心啊!然后我就在意淫厂商修复漏洞的过程。

感觉是这样:妈的,又被黑了!ssh连到服务器上,一般先是处理后门,找到config_ucenter.php,由于uckey getshell是修改uc_api的,所以要把uc_api还原,去掉后门代码,而且config_ucenter.php里面包含了数据库连接信息。管理员想,妈的,数据库账号密码我还记不住,我先备份一下吧,防止忘了,然后再去修改新的uc_key,uc_api。

于是管理员备份了一个config_ucenter.php.bak

有了这个思路,我尝试访问下http://bbs.mgame.baidu.com/config/config_ucenter.php.bak

发现返回空白,什么都没有,没戏心想。可是过了2秒钟我恍然大悟,返回空白,那已经执行了啊,因为Apache有解析漏洞啊,而且根据我的设想,里面肯定有后门代码

果断菜刀连接http://bbs.mgame.baidu.com/config/config_ucenter.php.bak,密码1

成功连上

这里的重点是利用了解析漏洞,因为假如bak文件不解析,里面配置文件可以显示出来了也没有用,因为uckey肯定改过了,数据库也一般在内网,无法利用。而且赌了这里肯定有后门代码。

漏洞证明:

修复方案:

..

版权声明:转载请注明来源 if、so@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-12-01 09:58

厂商回复:

感谢提交,已通知业务部门处理

最新状态:

暂无