漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-083608

漏洞标题:百度主站第三方查询接口引起的反射型selfxss(d&d攻击实例)

相关厂商:百度

漏洞作者: mramydnei

提交时间:2014-11-17 17:56

修复时间:2015-01-01 17:58

公开时间:2015-01-01 17:58

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-17: 细节已通知厂商并且等待厂商处理中

2014-11-19: 厂商已经确认,细节仅向厂商公开

2014-11-29: 细节向核心白帽子及相关领域专家公开

2014-12-09: 细节向普通白帽子公开

2014-12-19: 细节向实习白帽子公开

2015-01-01: 细节向公众公开

简要描述:

百度主站第三方查询接口引起的反射型selfxss(d&d攻击实例)

详细说明:

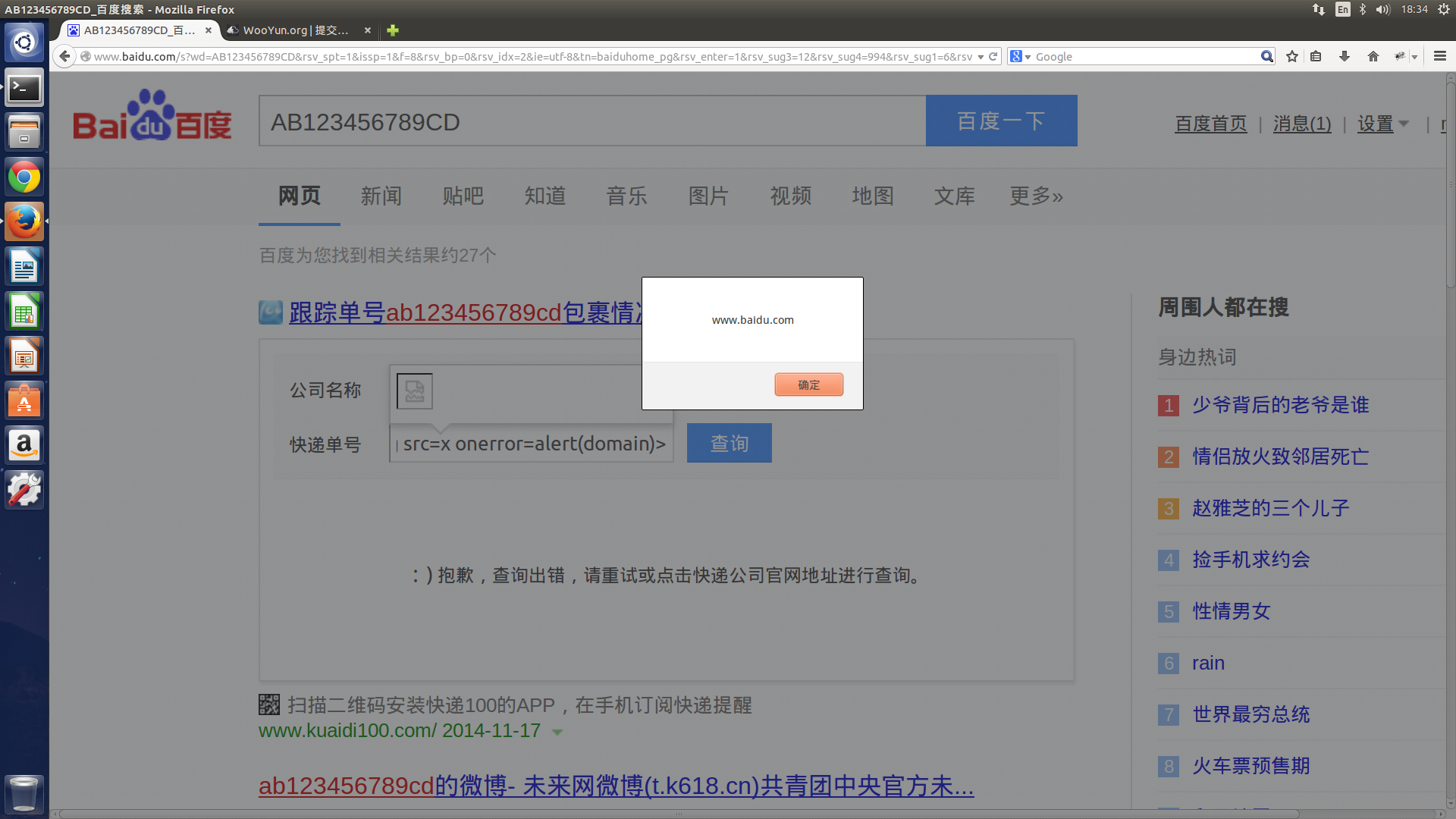

其实就是快递查询接口的问题。搜索以两个英文字母开头,两个英文字母结尾,中间含有九个数字的字符串时,会调用快递查询接口:

当我们手工输入xss payload至快递单号,发现快递单号的内容在不符合格式的情况下会被输出到公司名称当中。如下图:

从图中还可以看到第三方接口的执行域实际上是baidu.com。不过这是一个极端难利用的场景。因为我们我们很难可以做到让目标用户在指定的区域输入我们希望受害者输入的内容。

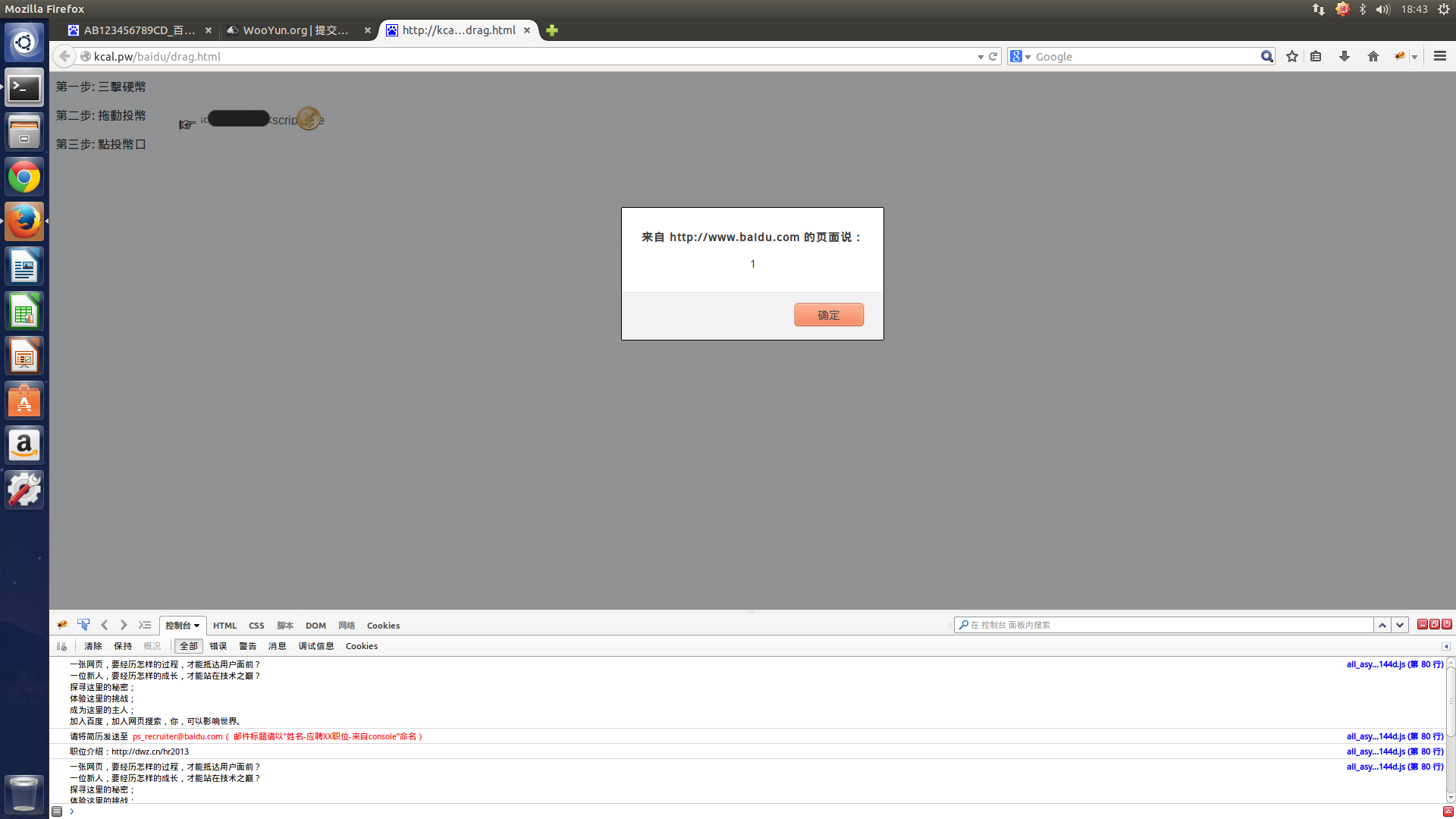

一开始的想法是在另外一个信任度较高的站点内潜入我们的页面,以验证码作为掩饰结合类似ltr的方法欺骗用户在隐藏iframe中的input区域输入payload,不过想了想挺麻烦的就放弃了。换成了drag and drop攻击。

漏洞证明:

POC 地址:http://kcal.pw/baidu/drag.html

相关代码:

其中frame.html用来打开快递查询接口。frame2.html用来存储需要drag&drop的payload,最后根据画面提示即可完成XSS攻击。

修复方案:

暂无

版权声明:转载请注明来源 mramydnei@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2014-11-19 15:23

厂商回复:

感谢提交,已通知业务部门处理

最新状态:

暂无