漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-083017

漏洞标题:利用技巧get百度某论坛数据库(数百万用户)

相关厂商:百度

漏洞作者: s0mun5

提交时间:2014-11-12 15:39

修复时间:2014-12-27 15:40

公开时间:2014-12-27 15:40

漏洞类型:应用配置错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-12: 细节已通知厂商并且等待厂商处理中

2014-11-13: 厂商已经确认,细节仅向厂商公开

2014-11-23: 细节向核心白帽子及相关领域专家公开

2014-12-03: 细节向普通白帽子公开

2014-12-13: 细节向实习白帽子公开

2014-12-27: 细节向公众公开

简要描述:

利用技巧get百度某论坛数据库

详细说明:

http://bbs.os.baidu.com/forum.php

百度云os论坛

http://bbs.os.baidu.com/uc_server/ ucserver设置了访问限制

但是基于uc的特性 我们可以远程调用api获取uc的配置

基于正常人的思维,既然后台做了限制,很有可能就偷懒在密码上防护很弱。

所以我们猜测弱口令去调用api获取具体配置。

果然,创始人密码是123.

漏洞证明:

首先本地下载一套dz论坛搭建。

到第二步的时候选择第二个 ,填入baidu论坛的地址和弱口令123。

点下一步,如果密码正确会到数据库设置页面。

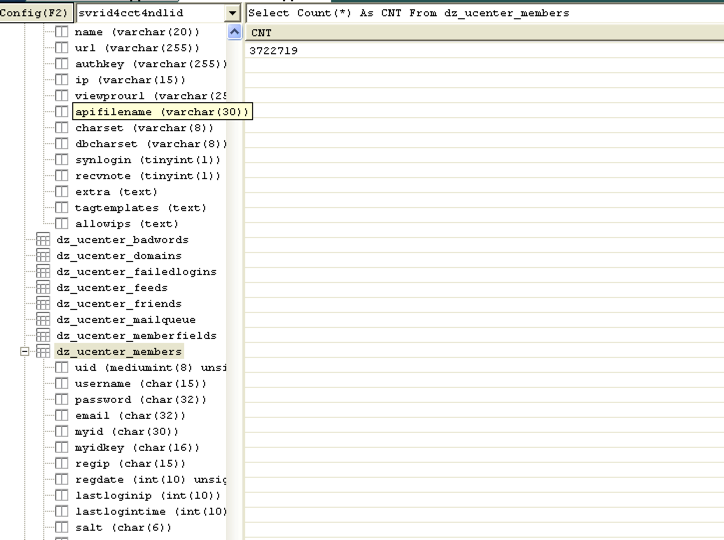

然后现在到本地查看conf/config_ucenter.php

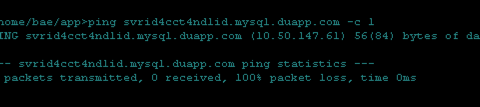

ok数据库用户密码有了,刚好又在bae。理论上bae上的所有应该都可以从内网链接它。

申请一个bae,上传一个一句话,然后用菜刀连接。

连接成功。

修复方案:

版权声明:转载请注明来源 s0mun5@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-11-13 09:54

厂商回复:

感谢提交,已通知业务部门处理

最新状态:

暂无