漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0113332

漏洞标题:傲盾某防火墙漏洞设备安全漏洞可导致企业防火墙与北京市某行业主管部门服务器权限被控制(影响多家互联网企业)

相关厂商:美团网

漏洞作者: 子非海绵宝宝

提交时间:2015-05-11 09:54

修复时间:2015-06-25 16:50

公开时间:2015-06-25 16:50

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-11: 细节已通知厂商并且等待厂商处理中

2015-05-11: 厂商已经确认,细节仅向厂商公开

2015-05-21: 细节向核心白帽子及相关领域专家公开

2015-05-31: 细节向普通白帽子公开

2015-06-10: 细节向实习白帽子公开

2015-06-25: 细节向公众公开

简要描述:

今天群里说到美团花了点时间测试下发现美团的测试版防火墙有点小问题 深入发掘后不小心挖到了北京市通信管理局IDC/ISP信息安全管理系统

阿里巴巴 阿里云 搜狐 迅雷 好123 4399 优酷 土豆 腾讯 百度 苏宁拍拍等等....

全体中枪

详细说明:

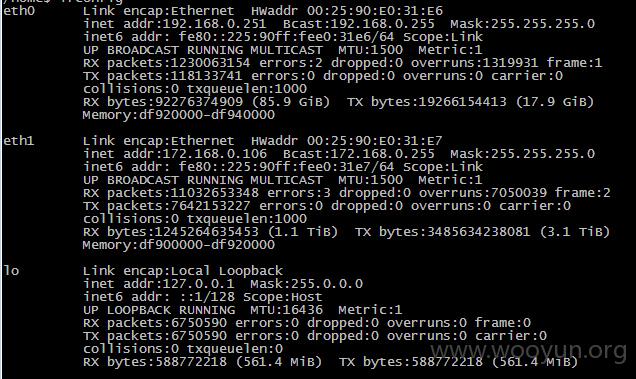

对美团的服务器进行了一个域名猜解

再对IP C段进行一个扫描发现了美团的测试防火墙

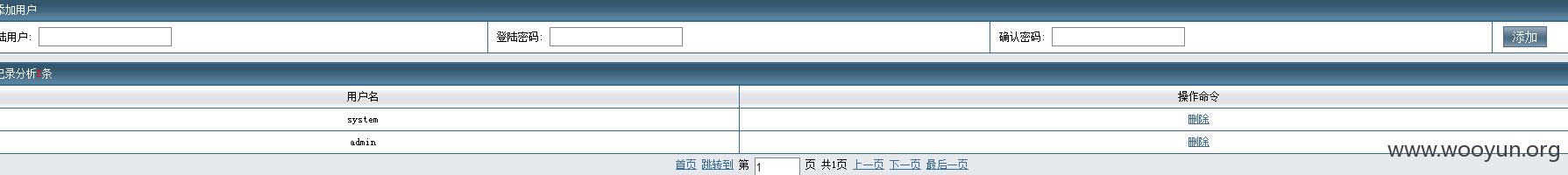

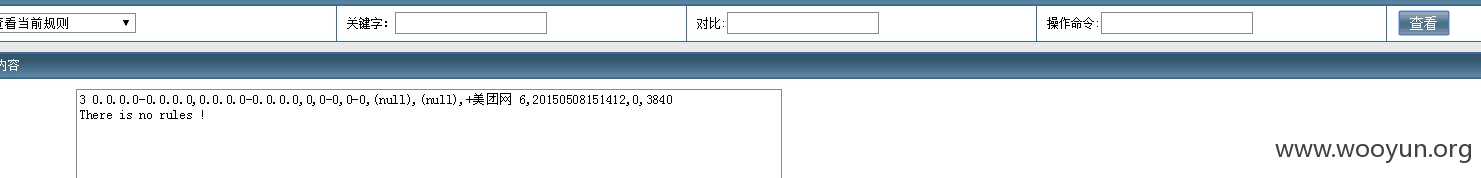

并且可以直接未授权添加用户

翻找了下没有什么有价值的 就是个测试的

当然还有个

看上去是另一个 不过还是配置有点问题

登录就404

就继续扫了下全端口

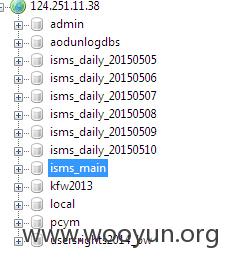

发现使用的是Mongo数据库

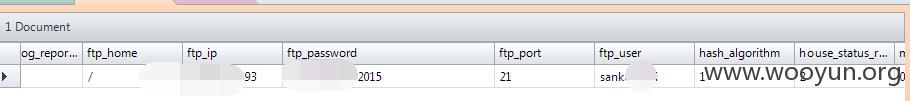

在对数据库进行翻找的时候发现了一个ftp

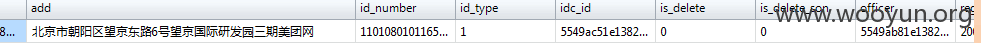

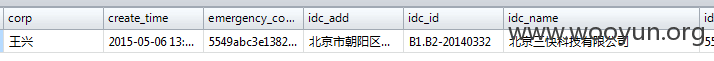

发现居然是北京市通信管理局IDC/ISP信息安全管理系统

这牛逼就大了....

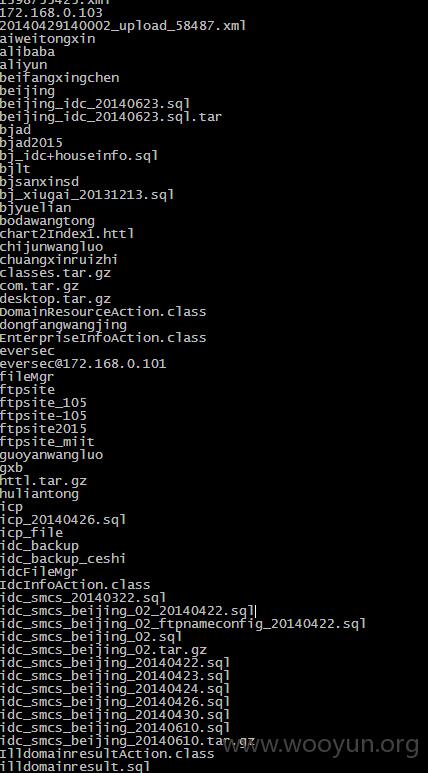

直接ssh

各种数据库备份惨不忍睹啊

由于数据过于敏感我就不截图了

上面列举企业全部中枪

漏洞证明:

修复方案:

测试完成需要下线 重要帐号不要随便放

版权声明:转载请注明来源 子非海绵宝宝@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-05-11 16:49

厂商回复:

非常感谢白帽子对美团安全的关注。该漏洞不是美团服务器配置引起的问题,是信管局要求美团为对接安装的某硬件测试设备,该设备存在安全问题。我们已将问题反馈给设备厂商(傲盾)。此设备与美团内网是隔离状态。因美团无法对此设备配置做任何更改,且此设备使用广泛,该问题已交给相关机构处理。

最新状态:

暂无