漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-082377

漏洞标题:夏普中国经销商后台管理系统敏感信息泄露(已被入侵多次)

相关厂商:夏普中国

漏洞作者: 路人甲

提交时间:2014-11-07 16:15

修复时间:2014-12-22 16:16

公开时间:2014-12-22 16:16

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:11

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-07: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-12-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

夏普经销商专区后台管理系统怀疑已被入侵。主机内大量敏感数据泄露(涉及夏普的经销商金额数据)。

详细说明:

问题出在这里:

http://docsys.sharp.cn:8006/dealer/system/login.jsp

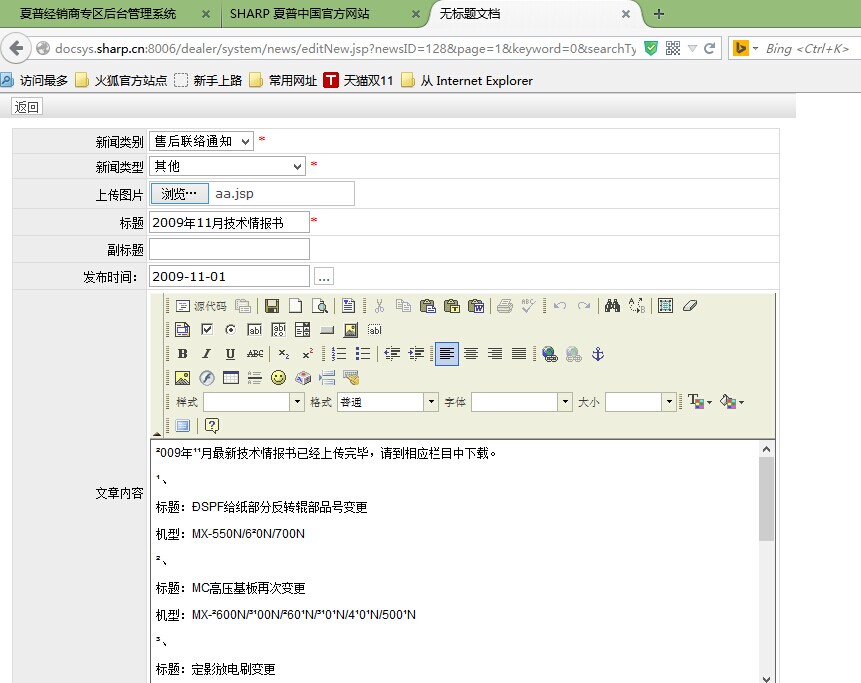

发现有FCK编辑器,果断尝试上传绕过, http://docsys.sharp.cn:8006/dealer/system/news/editNew.jsp?newsID=128&page=1&keyword=0&searchType=0

这里怎么不能传图片了,祥见漏洞证明吧!

漏洞证明:

问题出在这里:

http://docsys.sharp.cn:8006/dealer/system/login.jsp

发现有FCK编辑器,果断尝试上传绕过, http://docsys.sharp.cn:8006/dealer/system/news/editNew.jsp?newsID=128&page=1&keyword=0&searchType=0

如图:

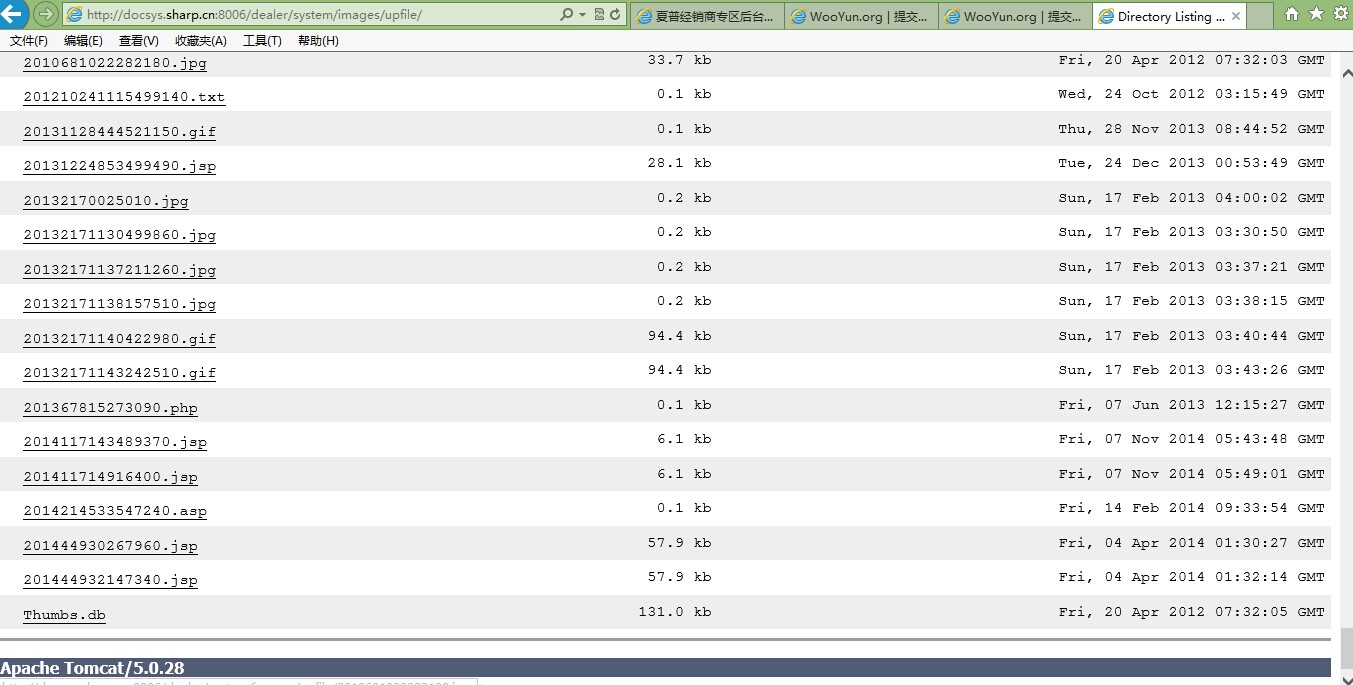

截断,抓包分析,发现了上传的路径。并且可以直接打开,进行遍历:

http://docsys.sharp.cn:8006/dealer/system/images/upfile/

如图:

进而,发现已经有多个shell被上传,

随便找了一个,发现可以直接获得的权限为administrator权限,遂进行尝试,看是否可以继续入侵,

http://docsys.sharp.cn:8006/dealer/system/images/upfile/20131224853499490.jsp

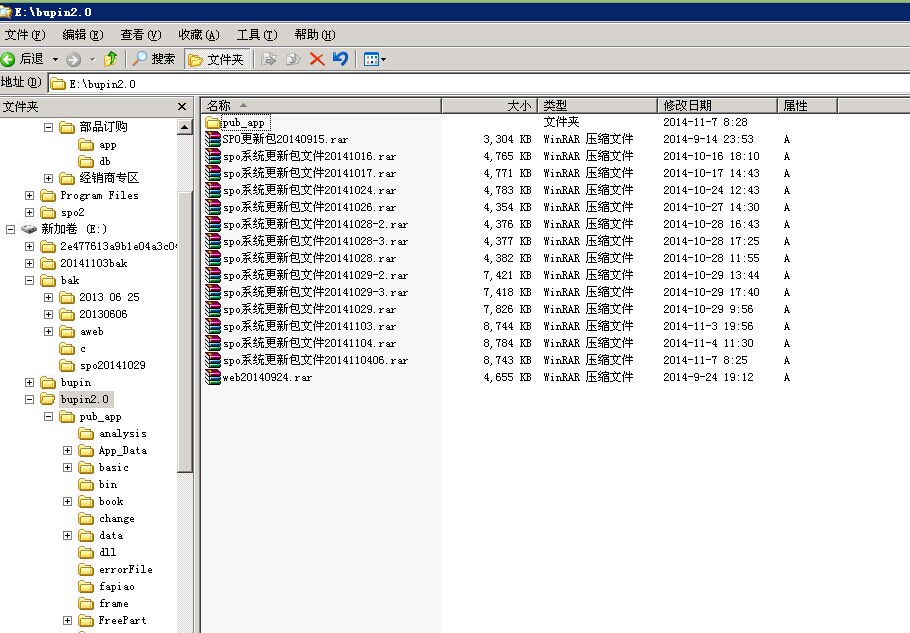

后来发现,其3389端口改为了487777,

于是,连接。

尝试对管理员的口令进行爆破。结果成功获得管理员明文密码。

管理员账号为:guestovinfo,,密码:!@#qweASD.......

未对系统进行破坏,未做其他违法行为。

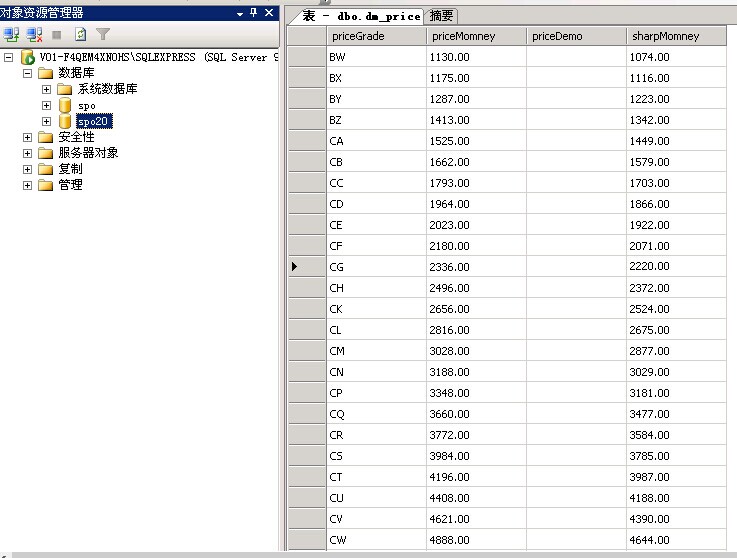

随后登陆,发现重要敏感的信息,

以及经销商有关夏普的金额数据,

修复方案:

火速删除木马shell文件,并且对操作系统进行加固,删除无关账号!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝