漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-080994

漏洞标题:哈药集团分公司sql注入(影响大量同服网站数据库)

相关厂商:哈药集团

漏洞作者: 黑暗游侠

提交时间:2014-10-28 11:14

修复时间:2014-12-12 11:14

公开时间:2014-12-12 11:14

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-28: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-12-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

神一样的某老牌制药集团 # 注入连锁N+N IDC主服务器啊

详细说明:

哈药集团 ,不用多介绍了

hayao.com

厂商域名我就填cnvd了

这个至少保险会有rank确认的,属于良心厂商

N+N个网站的数据库都放它服务器了,还不是同段 ,估计都外联了

IDC数据服务器不要这样好么。。

你自己失误了还要连累大家,好惨。。。

漏洞证明:

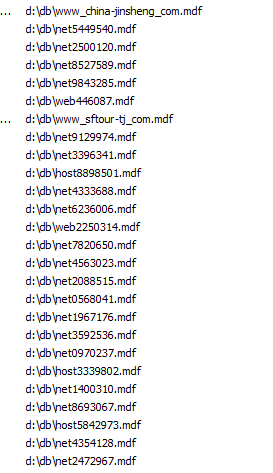

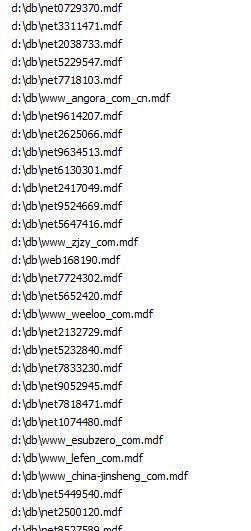

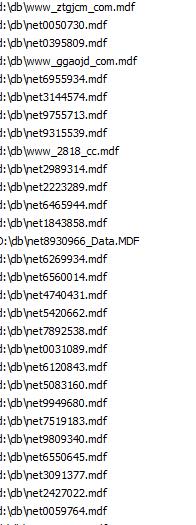

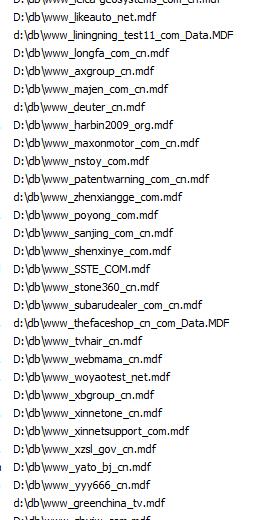

哈药旗下三精存在注射:

然后悲惨的是.....

估计哈药还给其他人做服务器提供商,代理IDC,so,我也是醉了,来看图片。。

几百个站点的,好惨啊,就这么被坑了。。

有hayao.com主站,有158jixie大型门户,还有………………

真心是我2014年见过的最奇葩的事情

#好心再放个shell洞吧,一起送给哈药你了

http://www.sanjing.com.cn/bbs/upfile.asp 这儿任意上传,要登陆管理

http://www.sanjing.com.cn/data/scadata.mdb 管理在这儿。。。。。

。。。。。。。。。

修复方案:

我也不知道怎么说了,醉~~~~~~~~~

版权声明:转载请注明来源 黑暗游侠@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:10 (WooYun评价)