漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-073121

漏洞标题:某企业网络视频会议系统高危安全漏洞(可任意接入监听其他企业会议内容)

相关厂商:**通讯技术有限公司

漏洞作者: CoffeeSafe

提交时间:2014-08-20 11:35

修复时间:2014-10-04 11:36

公开时间:2014-10-04 11:36

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-20: 细节已通知厂商并且等待厂商处理中

2014-08-25: 厂商已经确认,细节仅向厂商公开

2014-09-04: 细节向核心白帽子及相关领域专家公开

2014-09-14: 细节向普通白帽子公开

2014-09-24: 细节向实习白帽子公开

2014-10-04: 细节向公众公开

简要描述:

漏洞可以让黑客潜伏上千家企业窃取内训,涉及企业信息,可进入企业听会议,上千家企业会议密码可能导致泄露影响。

详细说明:

每天游行于互联网,某天,在看新闻的同时蹦出了一个广告:好会议视频会议系统,是国内最稳定的网络视频会议软件系统,也是大中华地区最大的视频会议服务商,提供视频会议系统租赁,购买等服务,免费咨询400-0660-183

感觉好高大上的样子,穷屌丝没用过。记得以前在电视上看过某某某公司老总在移动终端等设备开会议~~ 让我想起了电视剧中的美国佬。随手打开好会议(www.haohuiyi.com )官方站点科普一下吧。

恩,网站不错。软件也不错啊。高大上。。服务器遍布全国,安全,稳定,流畅。。。。

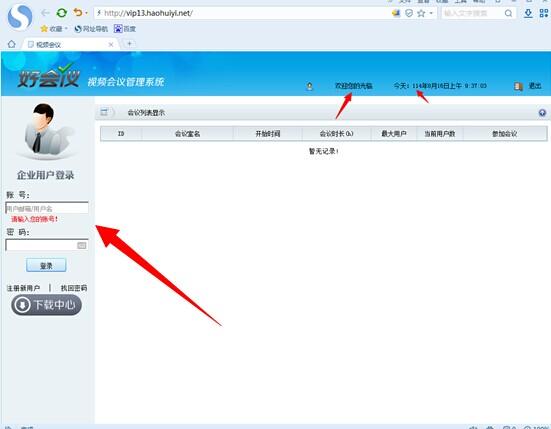

随便翻了几页,好是好,但是好像收费的,价格不菲啊。还要买什么什么设备。。。。。穷屌丝只有看看了。点击导航栏的会议管理出现如下页面。。

第一反应:站点有点小差错吧。。怎么直接点击就能是这样,运维人员没注意到吧?

随手拿起神器检测看看。要是发现个神马sqlinjection ,对于这种大公司来说,也很危险的。。。。。

扫描过后才后悔啊,要是不扫描就好了。扫描后直接锁定站点的会议管理(http://vip13.haohuiyi.net)存在struts2漏洞。。直接导致站点getwebshell 。。当时就傻眼了。。

既然到这一步了,就继续检测吧。发现漏洞了好提交给乌云,让联系厂商修复吧。本以为完了。随手翻了个目录,翻出了数据库连接信息。

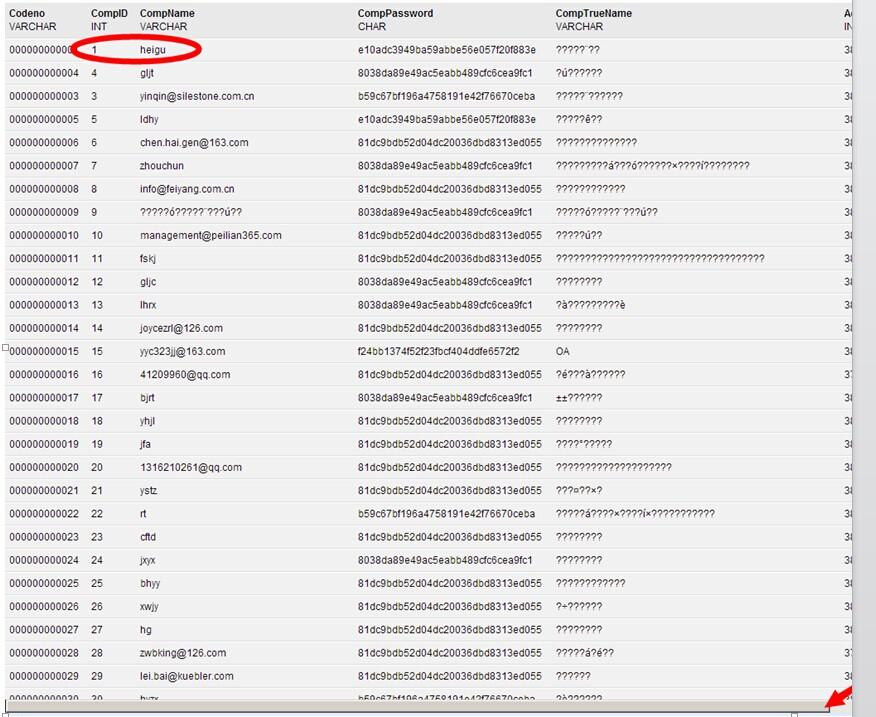

直接就连接数据库了。。。。

掉渣天了。数据显示2437家企业/公司在用这个软件。

经统计裤子信息包括但不限于:注册账号 登陆密码 购买时间 到期时间 最后一次登陆时间等。 看到第一个注册名为heigu 的让我想起,这家公司的名称就叫黑谷啊。这是软件刚建立起来建立的第一个账户嘛~~ 本部啊

那我们就用这个密码尝试登陆一下可好?

Md5 解密后 123456

我们就在刚才那个会议管理页面登陆看看。

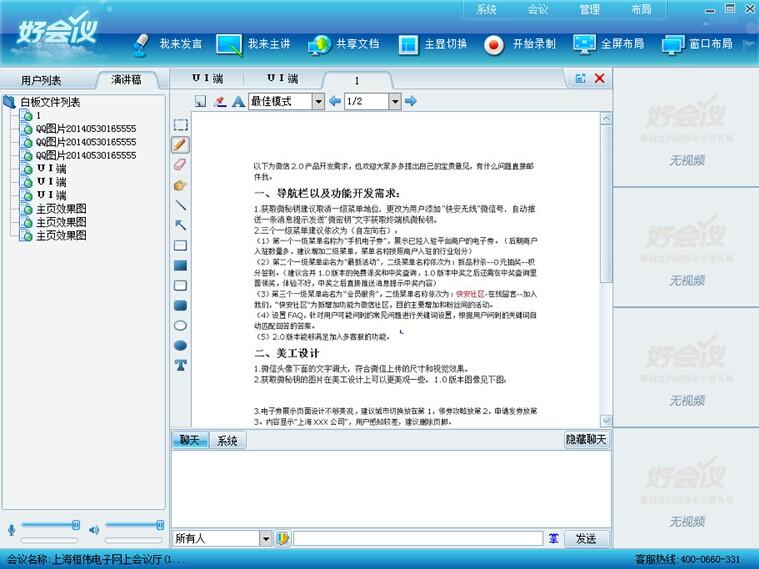

高大上。。。还是退出看看那些企业公司的安全性吧。。

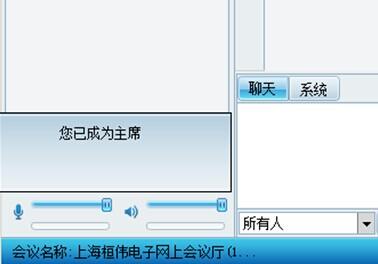

然后我们下载下这个好会议软件利用软件登陆试试。。

经过我们上述整理,我们可以看出。涉及面比较广,危害较大。

涉及企业用户的公司注册人 邮箱 联系方式 以及会议的部分资料。

如果我们站在黑盒测试的角度更能从入侵的思想去考虑这个危害,那么这个危害是非常大的。

以下为随便整理的号码:

漏洞证明:

总结:上述站点存在漏洞导致脱裤,另外有大量信息我没有附带,我想脱裤的证明已经很高了。总概上述:已经涉及上千家企业使用本软件的账密以及权限,可以获取企业负责人的联系方式以及企业内重要员工联系方式。希望尽快修复。另外登陆企业会议系统可导致企业内训的资料泄露,希望贵公司站点安全与黑盒的角度正确的面对该漏洞!

另外贵公司的企业客户密码大多为1111 or 2013

修复方案:

希望贵公司站点安全与黑盒的角度正确的面对该漏洞!

从来没有写过这么详细的报告,希望贵公司正确的面对!

这种脱裤,可以说导致的是企业的核心业务受到影响。

方案:升级+配置! 更改弱口令!

#:礼物有木有?

版权声明:转载请注明来源 CoffeeSafe@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2014-08-25 09:05

厂商回复:

CNVD确认所述情况,暂未能建立与软件生产厂商的直接处置渠道,待认领。

最新状态:

暂无