#0 漏洞站点:

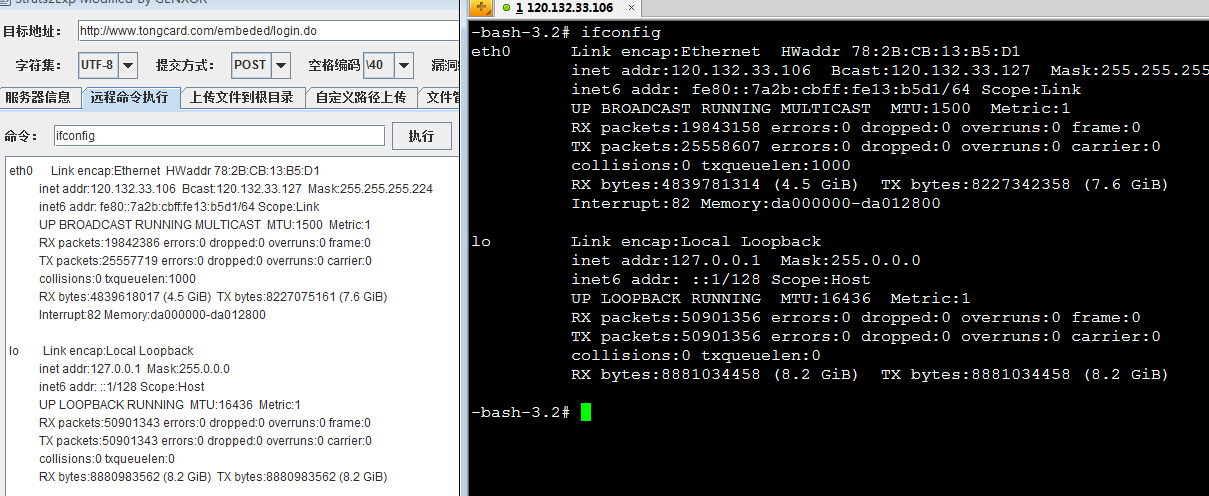

http://www.tongcard.com/embeded/login.do st-08漏洞

#1 Oracle数据库连接信息,17个Oracle:

/opt/sits/tongcard.com/ROOT/WEB-INF/classes/jdbc.properties

#2 以jdbc:oracle:thin:@59.151.23.230:1521:tongcard为例,看下数据:

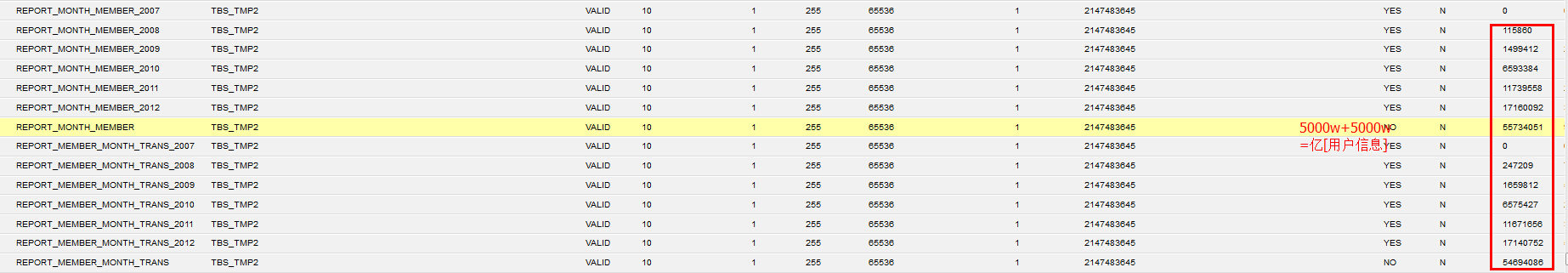

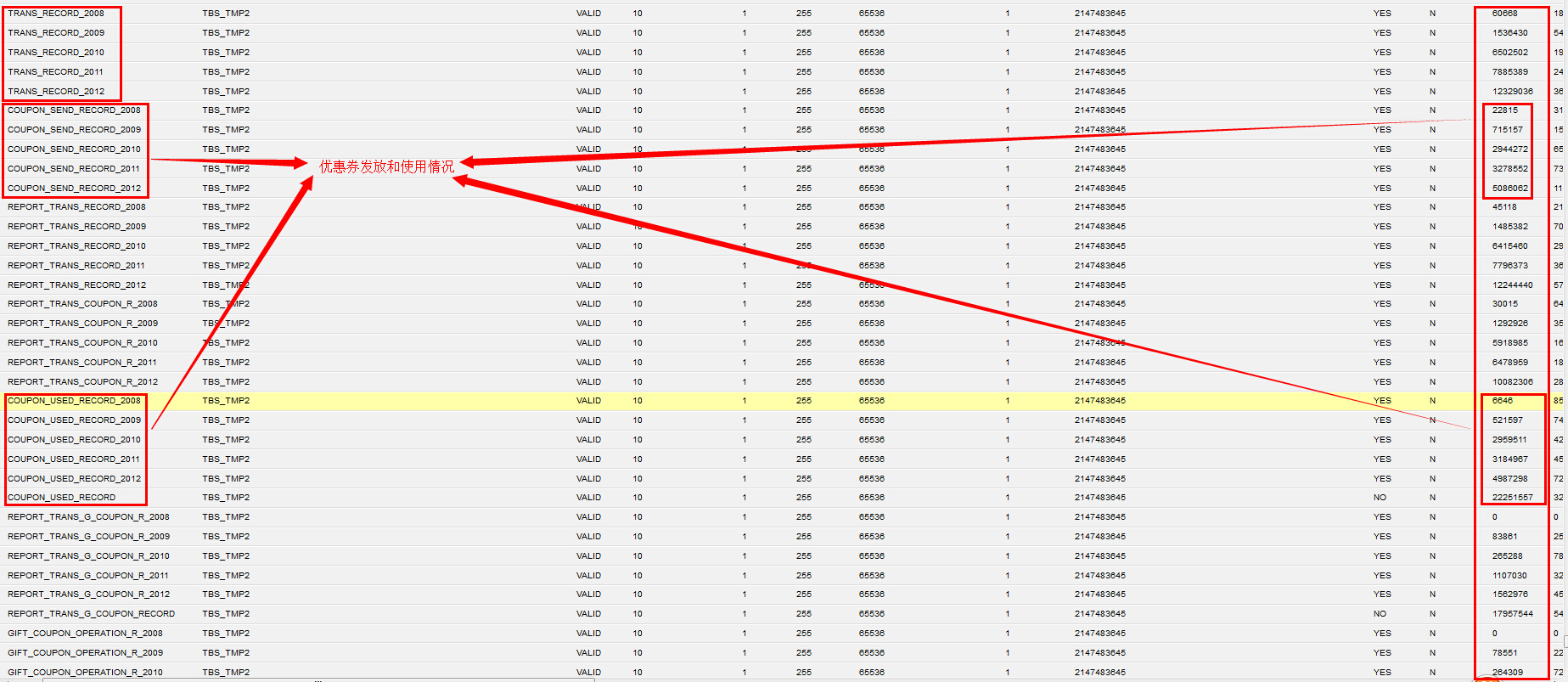

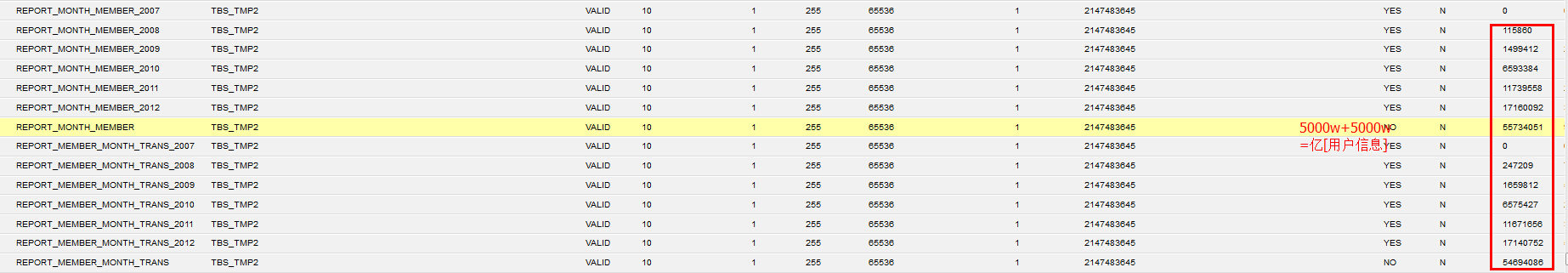

首先看下用户,直接亿级别账户条数,下图那列是NUM_ROWS

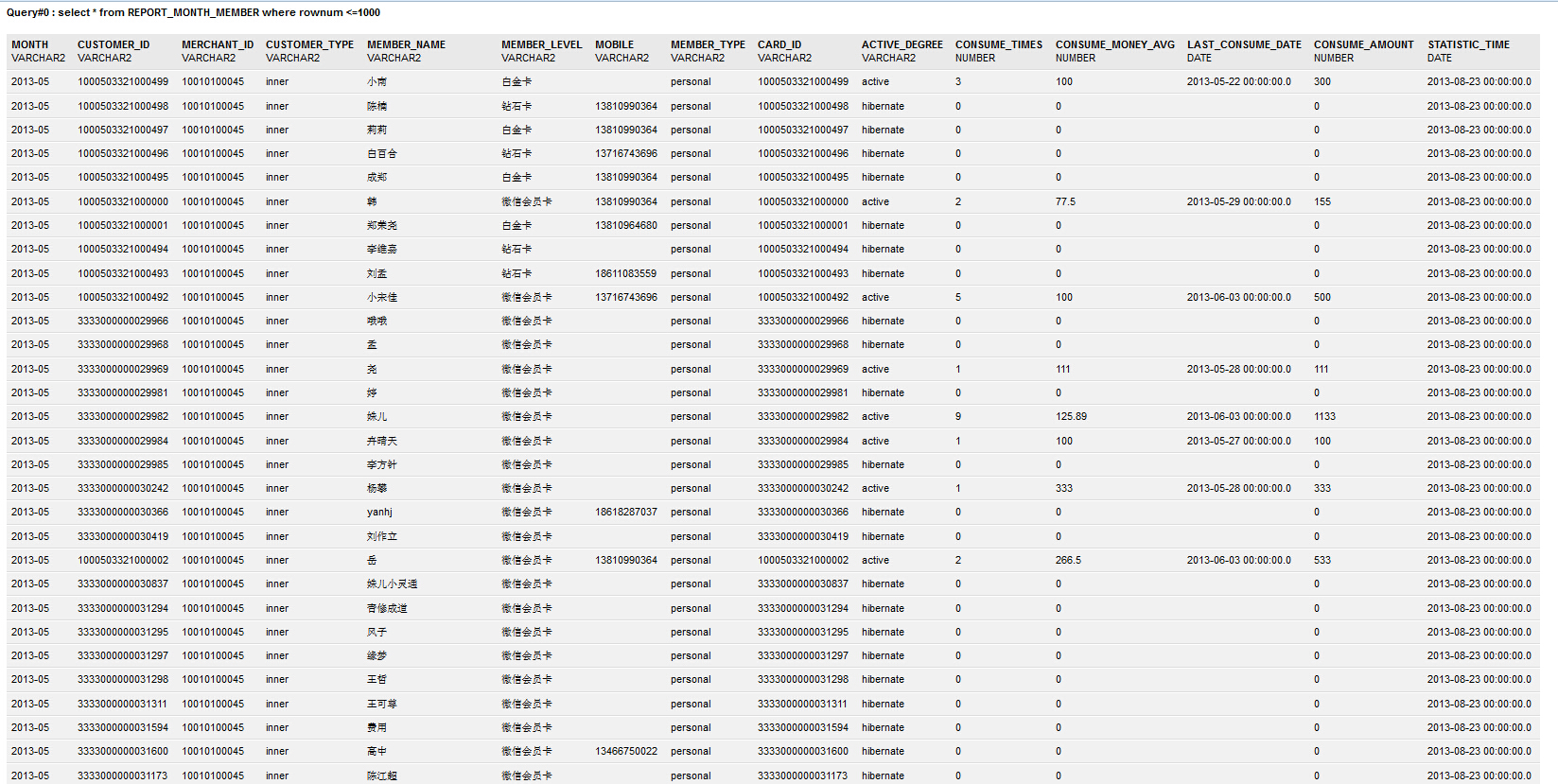

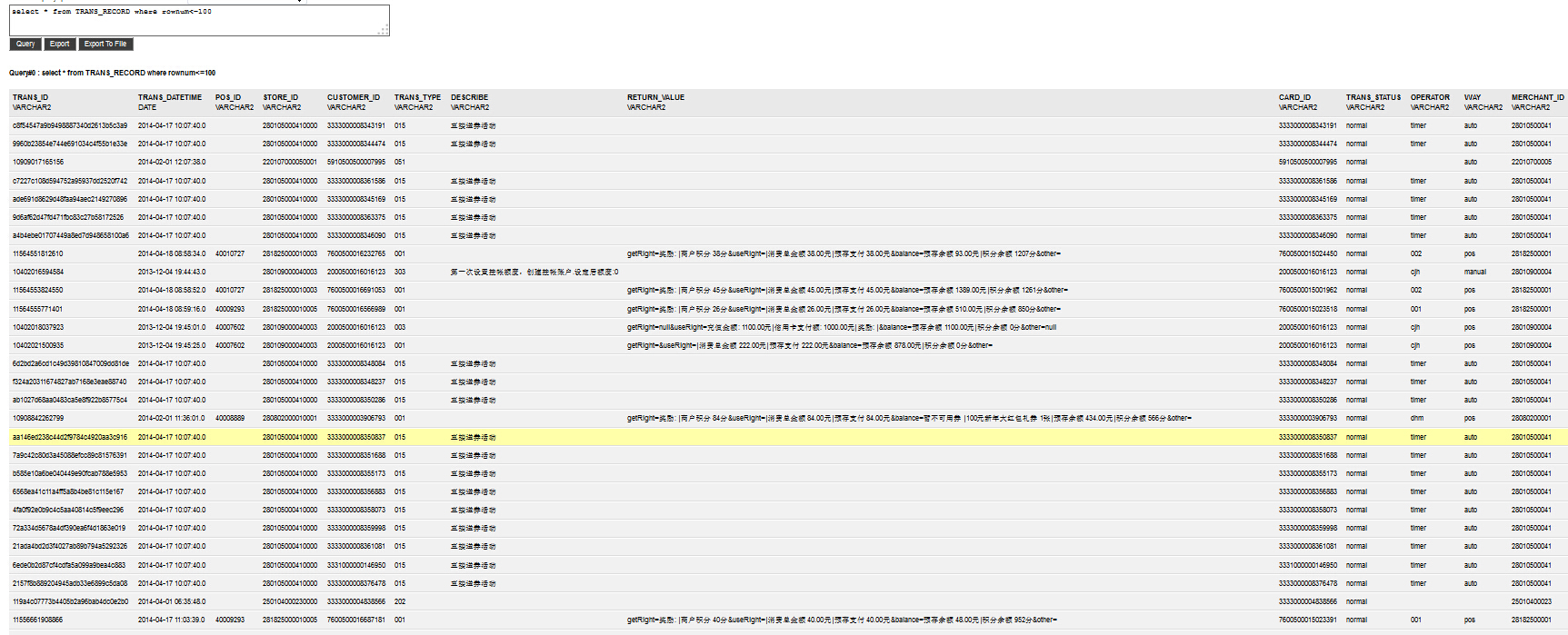

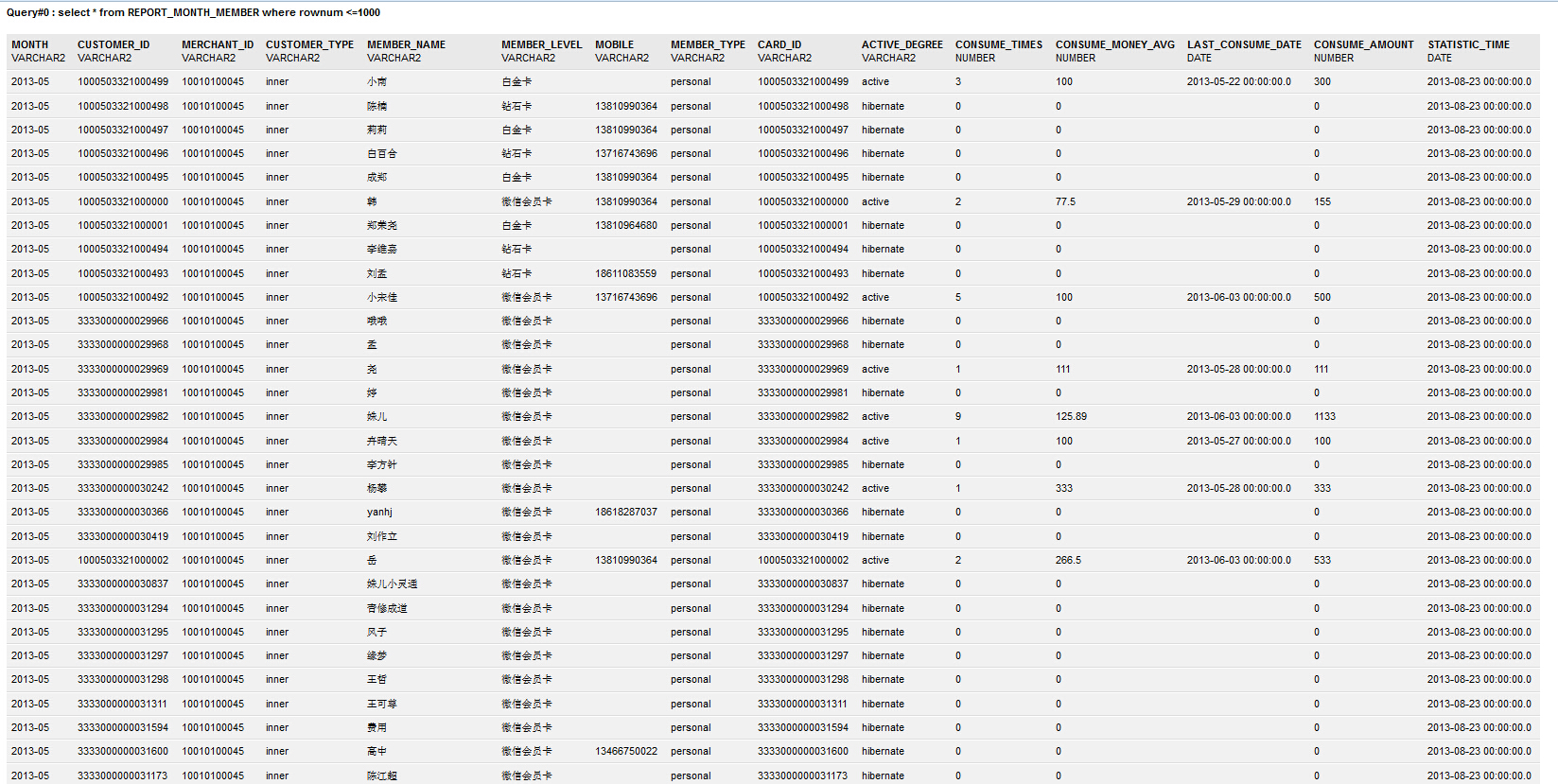

查询前1000条看都泄露了什么

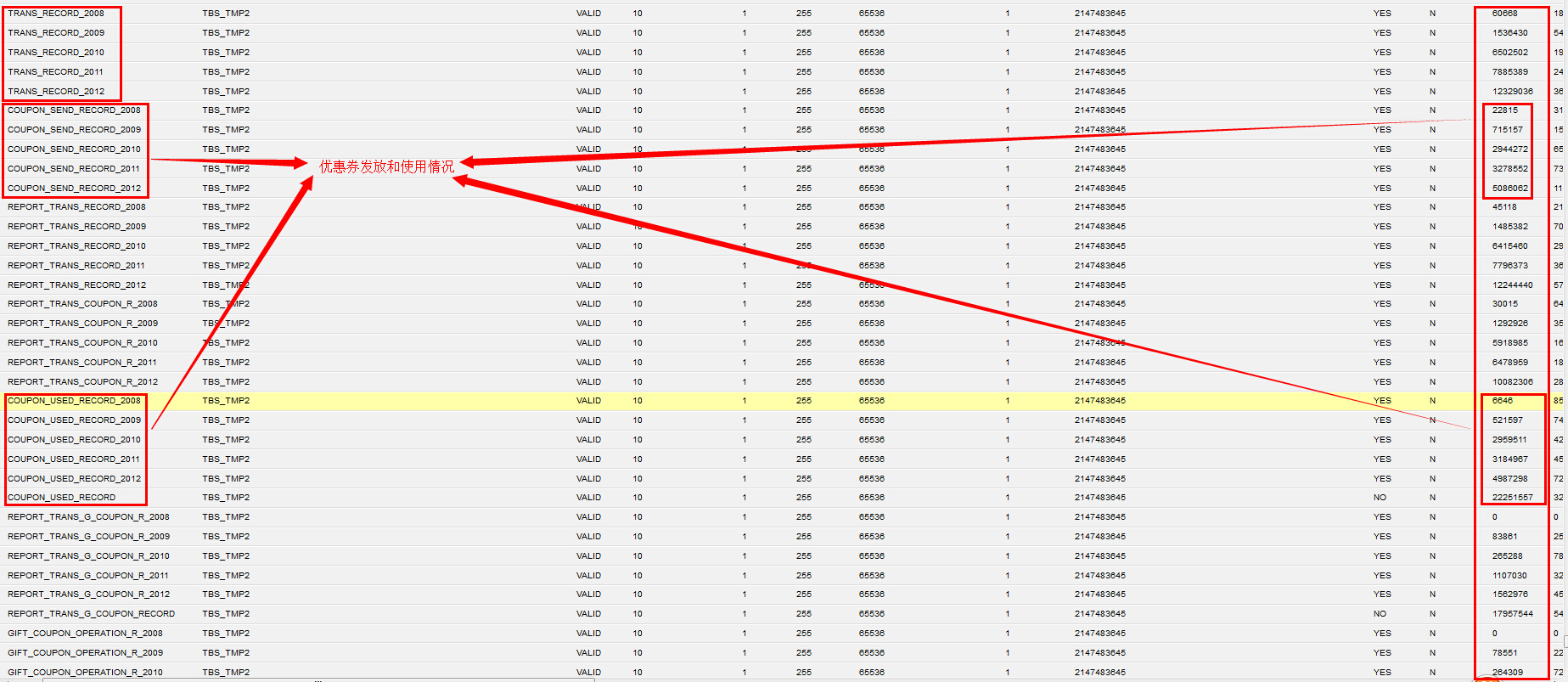

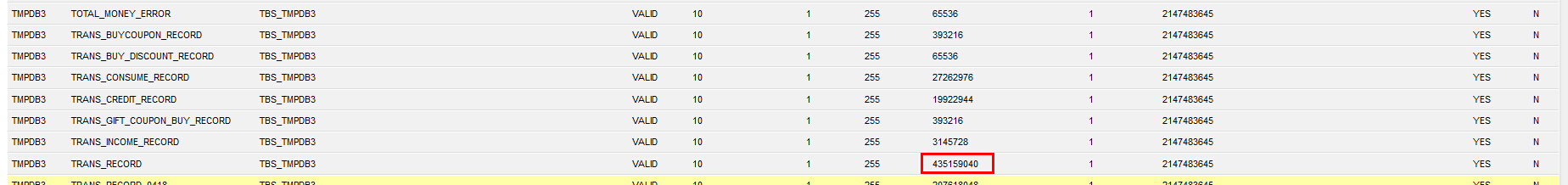

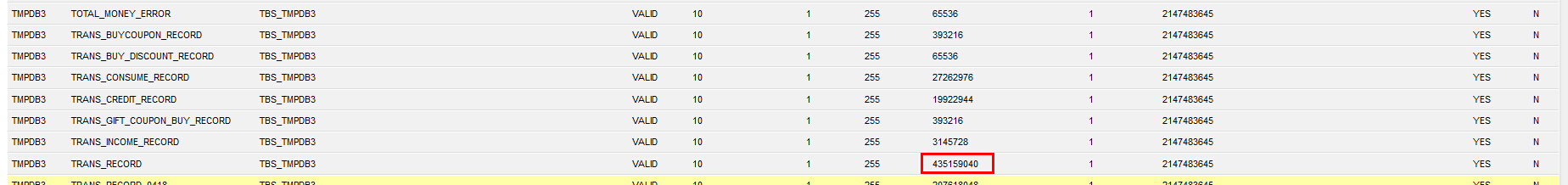

交易记录

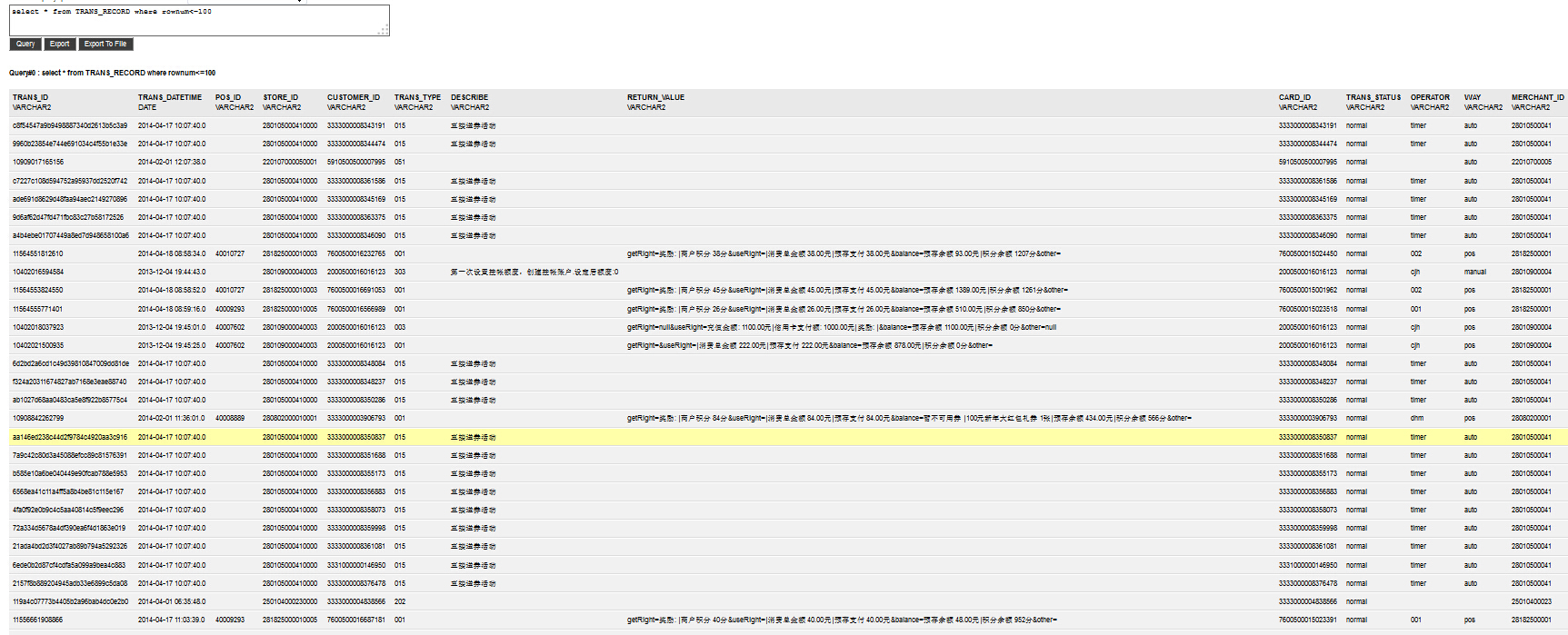

交易记录详情

优惠券交易和使用