漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0213399

漏洞标题:从百度智能微校新项目到拿下中国青少年基金系统(可篡改捐款金额)

相关厂商:cncert国家互联网应急中心

漏洞作者: Aasron

提交时间:2016-05-27 15:09

修复时间:2016-07-15 11:20

公开时间:2016-07-15 11:20

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-27: 细节已通知厂商并且等待厂商处理中

2016-05-31: 厂商已经确认,细节仅向厂商公开

2016-06-10: 细节向核心白帽子及相关领域专家公开

2016-06-20: 细节向普通白帽子公开

2016-06-30: 细节向实习白帽子公开

2016-07-15: 细节向公众公开

简要描述:

上个厕所的功夫,看到这个广告,来测试了一下

详细说明:

漏洞证明:

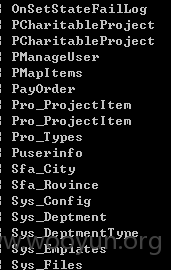

看到了一个365,估计是办公系统的库,这个暂且不管,先看本库,有2014年至2016年的全部捐款信息,权限DBA,可垮裤查询

有支付订单的痕迹

共26W+捐款人信息

找找C段,得到几个系统

第一个微信捐款系统

存在弱口令问题

在下面可修改捐款金额,可怕

打开微信公众号看下

是没有限制捐款额度的

我这里修改定额为1000,页面效果

其它系统,就不用测试,这个SQL注射数据库高权限,可以把所有的库给拖下来了,包括捐款人绑定的电话号码,地址,姓名等数据

不深入了

修复方案:

过滤

弱口令问题

版权声明:转载请注明来源 Aasron@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-05-31 11:10

厂商回复:

CNVD未直接复现所述情况,暂未建立与网站管理单位的直接处置渠道,待认领。

最新状态:

暂无