漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-069590

漏洞标题:新浪博客Flash XSS Rootkit(博客通杀+部分其他站点)

相关厂商:新浪

漏洞作者: iv4n

提交时间:2014-07-25 11:49

修复时间:2014-09-08 11:50

公开时间:2014-09-08 11:50

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-25: 细节已通知厂商并且等待厂商处理中

2014-07-28: 厂商已经确认,细节仅向厂商公开

2014-08-07: 细节向核心白帽子及相关领域专家公开

2014-08-17: 细节向普通白帽子公开

2014-08-27: 细节向实习白帽子公开

2014-09-08: 细节向公众公开

简要描述:

bshare.cn的Flash LSO导致的漏洞,新浪算躺枪,不过对新浪来说危害太大

详细说明:

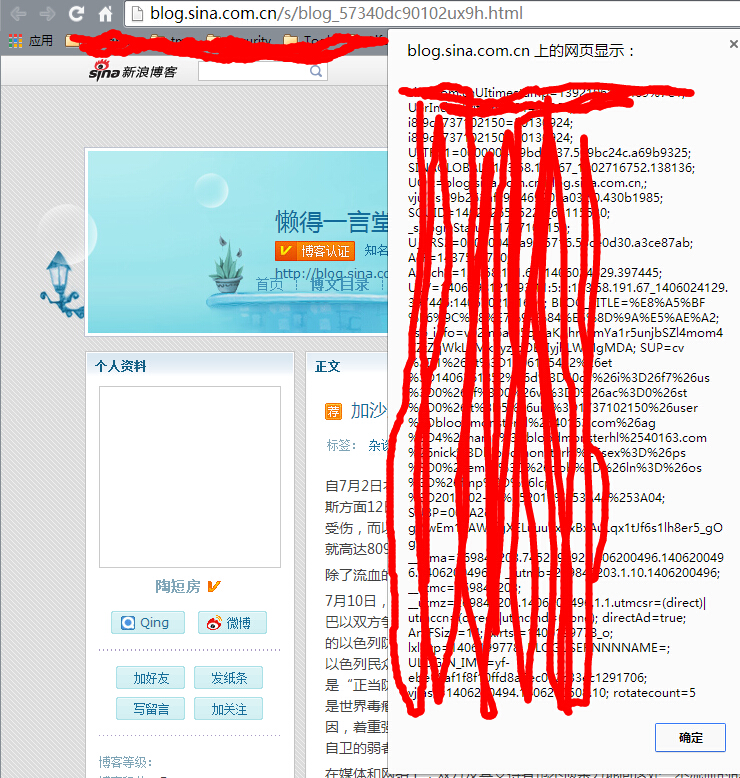

搜索到“XXX”关键字到了新浪博客,突然弹出了cookie,吓了一跳。

仔细一看,原来是bshare.cn的一个flash导致的,才想到前段时间审核某外包应用的时候发现的bshare.cn的LSO漏洞,当时果断掐掉了这货,没想到新浪也用了这货,纯属意外,原理和前面发的那个Flash LSO的一样:http://wooyun.org/bugs/wooyun-2014-065197

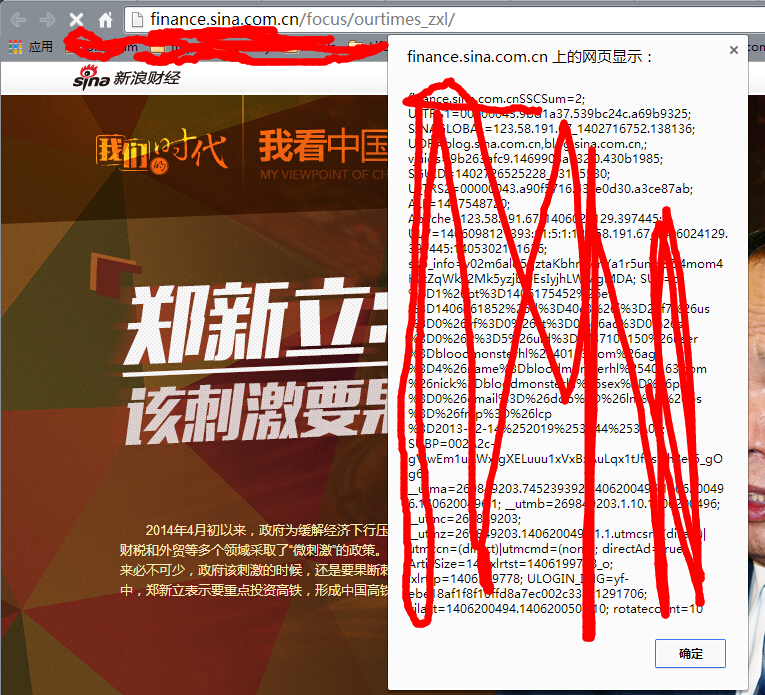

漏洞证明:

访问:

http://1v4n.sinaapp.com/poc/bfc.html

再访问:

http://finance.sina.com.cn/focus/ourtimes_zxl/ 或者任意一篇博客。

简单看了下,博客是通杀,其他也没心思找了。

说明下:如果原来访问过博客之类的,需要清理一下Flash本地存储,再走上面流程,才能触发。具体原因看代码吧:

修复方案:

能不用别人的就不要用别人的,一不小心露了菊花

版权声明:转载请注明来源 iv4n@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2014-07-28 17:29

厂商回复:

感谢对新浪安全的支持

最新状态:

暂无