漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-067361

漏洞标题:某省民政局专用CMS无需登录越权重置任意账户密码/任意文件上传GetShell

相关厂商:Cncert国家互联网应急中心

漏洞作者: 魇

提交时间:2014-07-04 12:34

修复时间:2014-10-02 12:36

公开时间:2014-10-02 12:36

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-04: 细节已通知厂商并且等待厂商处理中

2014-07-09: 厂商已经确认,细节仅向厂商公开

2014-07-12: 细节向第三方安全合作伙伴开放

2014-09-02: 细节向核心白帽子及相关领域专家公开

2014-09-12: 细节向普通白帽子公开

2014-09-22: 细节向实习白帽子公开

2014-10-02: 细节向公众公开

简要描述:

前神挖洞,后魇乘凉

跟在大神后面捡了个漏..

详细说明:

http://wooyun.org/bugs/wooyun-2010-059172 Huc-Unis提交过

山西省多个民政网(还有少部分非民政的~),使用了同一CMS导致存在越权重置任意账户密码及任意文件上传GetShell

以下案例摘取自前人提交的(只是枚举案例,网站后面跟的参数跟要提交的漏洞无关):

此处全程以 sxfb.gov.cn 山西防汛抗旱网演示:

1. 无需登录越权重置任意账户密码

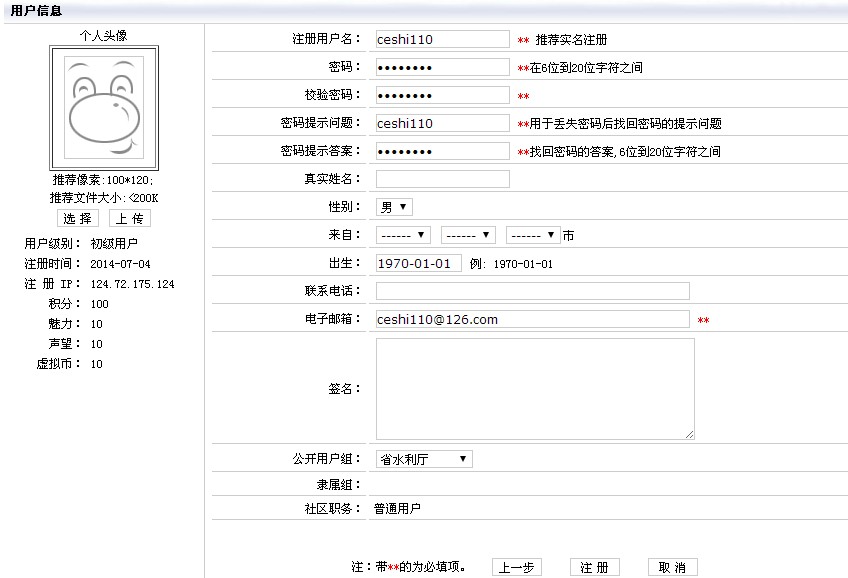

在站点首页登录,注册账户处:http://sxfb.gov.cn/user/reguser.jsp?id=&step=2&action=new

提交注册的时候抓包,将/user/reguser.jsp?id=修改成id=0 (此处的id=0,就是默认的管理帐号admin,或者也可以直接访问user/reguser.jsp?id=0&step=2&action=new进行注册)

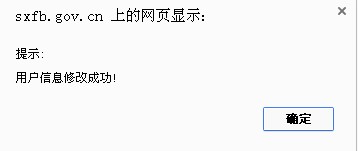

修改成功后,用户信息进行了更新,登录下admin的密码测试是否越权修改了

输入admin:ceshi110,提示密码错误,失败了

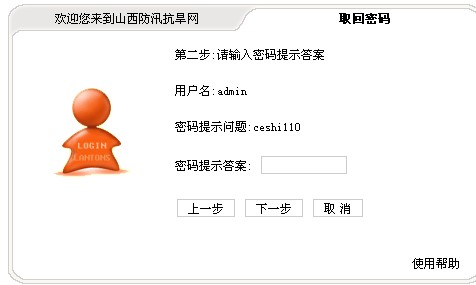

但是我们试试找回密码呢?呵呵,密保问题成功修改

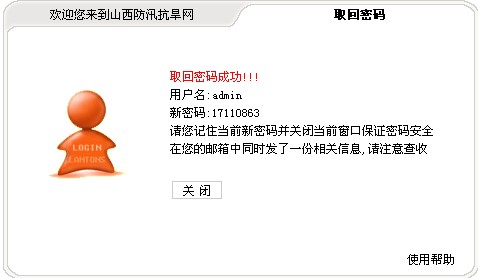

记下密码登录,然后直接登录后台http://www.sxfb.gov.cn/admin/

可以查看并修改全站用户,而且在后台的修改密码处无需验证原帐号的密码可输入新密码直接修改

其他几个站点我也测试了,同理均可修改,可自测

漏洞证明:

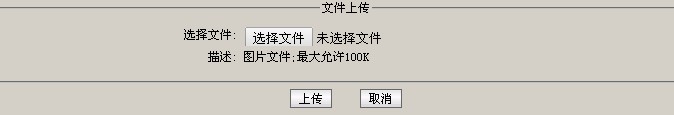

2. 任意文件上传GetShell

登录后台上传图片操作时发现该CMS使用了ewebeditor编辑器,试了下默认后台,找不到地址无果略过

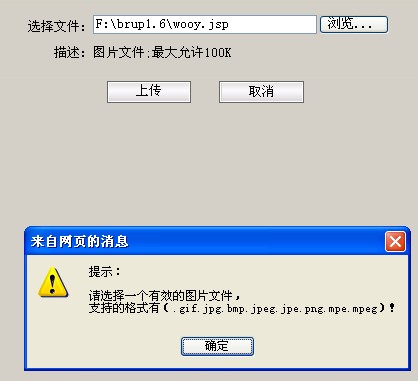

图片上传限制了上传格式,不过还是可以突破

上传地址为:http://www.sxfb.gov.cn/edit/FileUp.jsp?FPath=images%5Cbg&FSize=100&FType=1&FNums=1

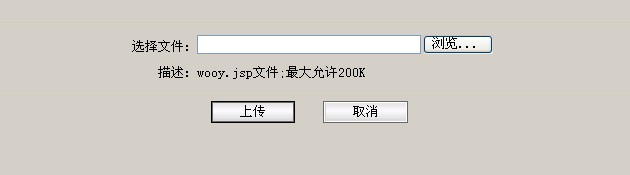

将FType=1修改成要上传的文件,如我的是:wooy.jsp (必须连文件名,只修改成jsp会上传失败)

上传后返回了路径,http://www.sxfb.gov.cn/images/bill/1404440153718.jsp

(PS:这个上传功能非管理员普通用户也可上传)

修复方案:

见详细说明通报所涉及的政府站点

版权声明:转载请注明来源 魇@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-07-09 11:26

厂商回复:

CNVD确认并复现所述情况,根据测试用例,认定为定制开发系统,已经转由CNCERT下发给山西分中心处置。rank 20

最新状态:

暂无