站点:http://www.fang360.com

在http://test.fang360.com

证明一下是你们的网站,联系邮箱什么的是链家的邮箱

注册一个账号,然后再账号设置中,对头像进行修改

http://test.fang360.com/index.php?app=user&ac=set&ts=face

然后抓包,最后00阶段就可以上传php文件了

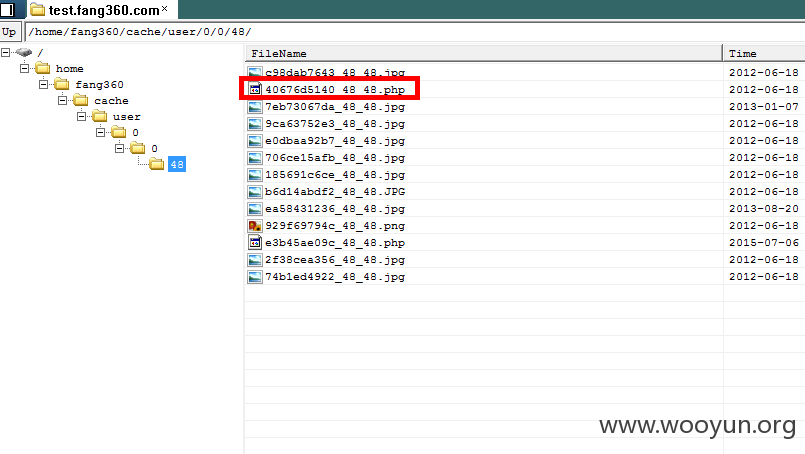

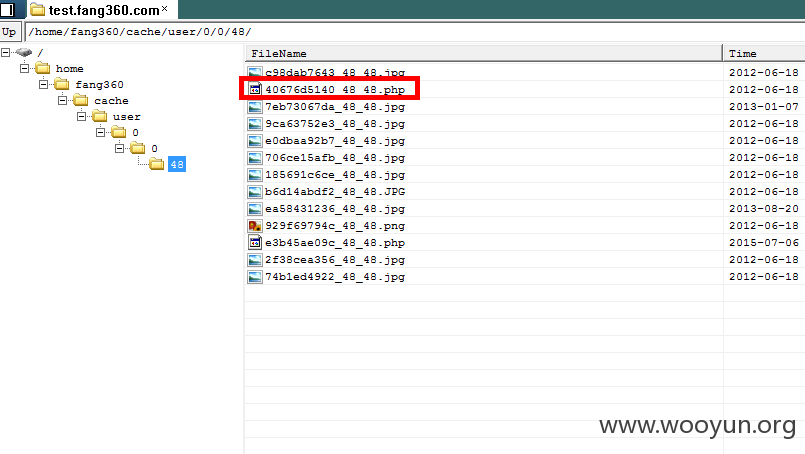

之后找到头像,复制头像地址就是php一句话的地址了

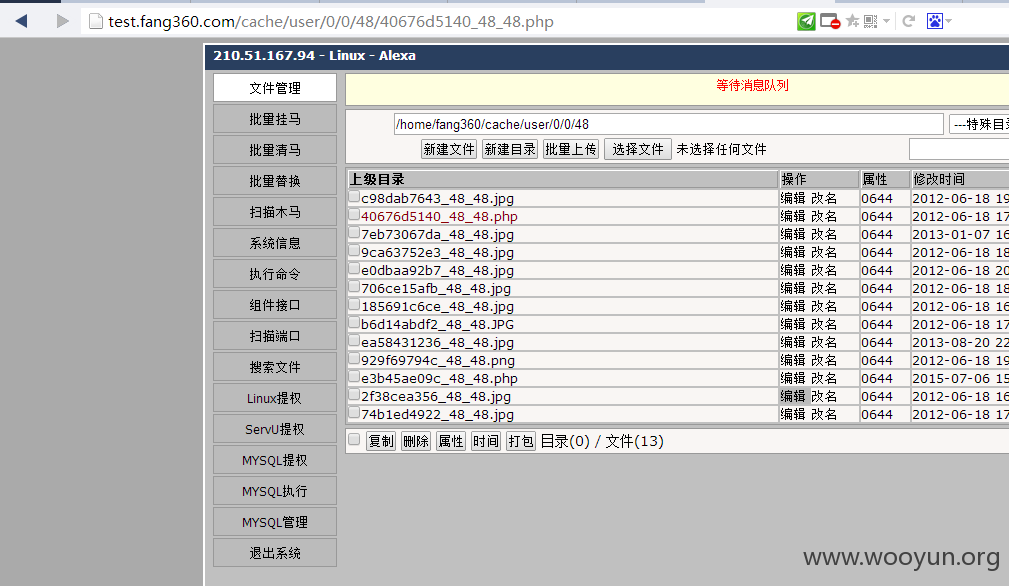

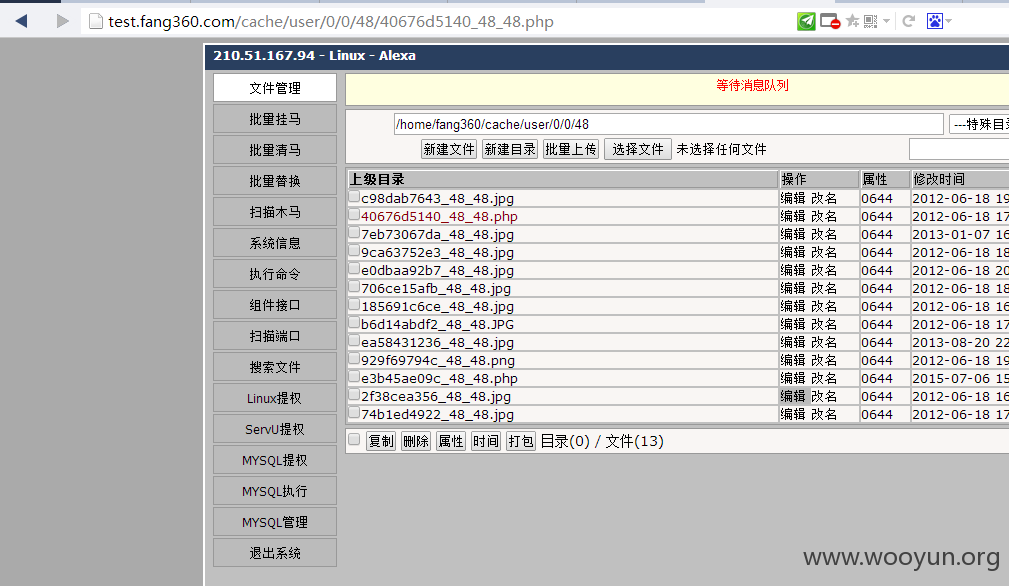

http://test.fang360.com/cache/user/0/0/48/e3b45ae09c_48_48.php密码:pass

看来已经被前人来过了。。。

http://test.fang360.com/cache/user/0/0/48/40676d5140_48_48.php 密码:pwd

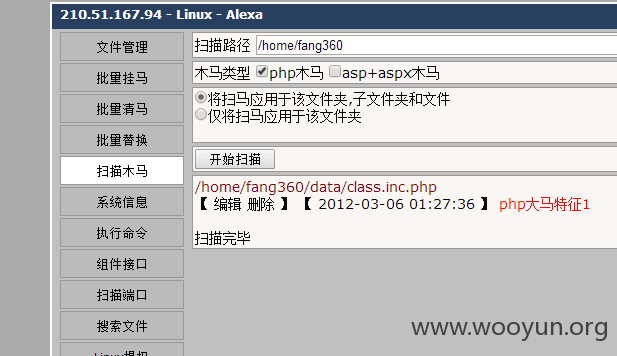

这利还有一个深藏的

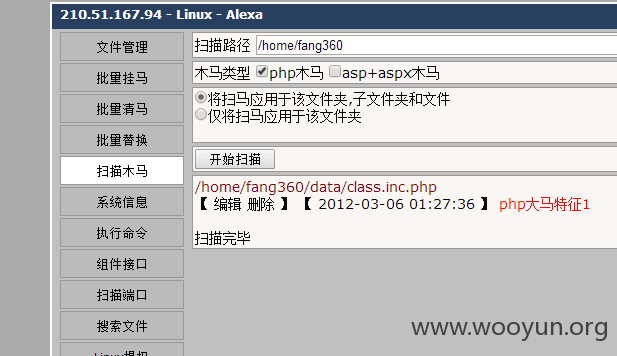

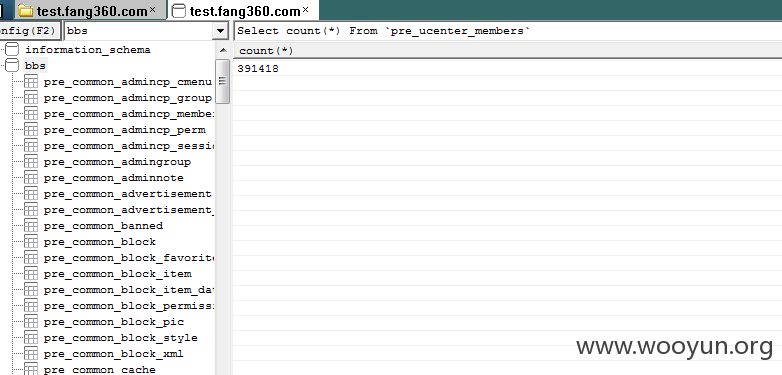

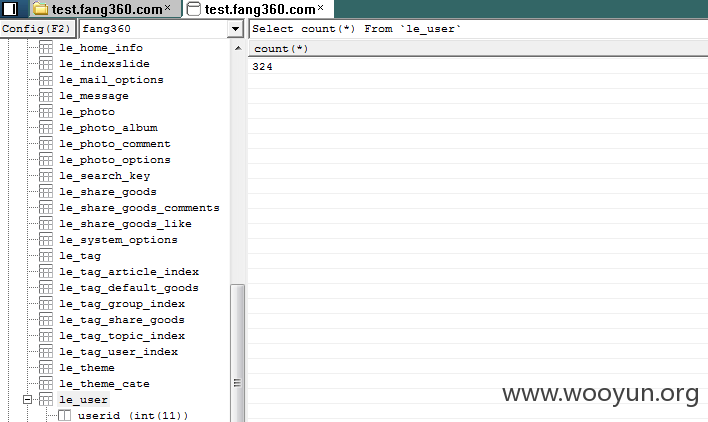

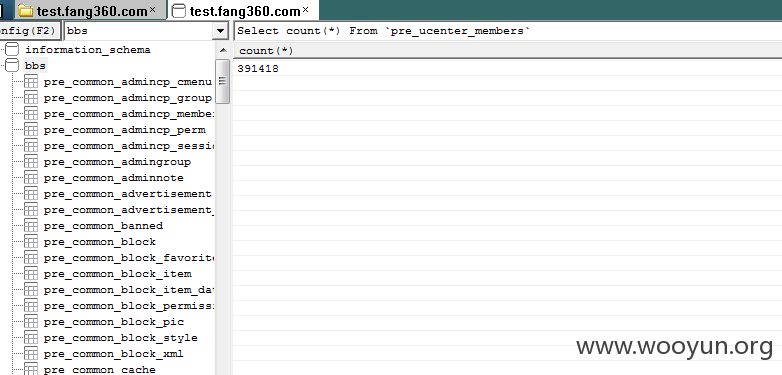

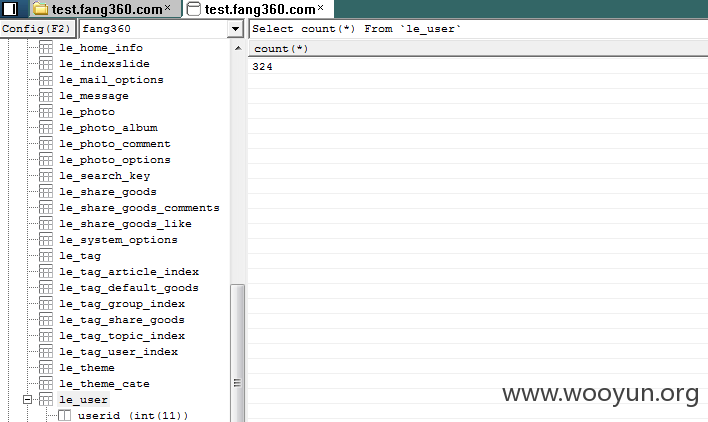

#2 数据库

/home/fang360/api/uc_config.php,共计39万的会员信息

/home/fang360/data/config.inc.php,数百名账号密码泄露

此处着重证明一下这是链家的站点

/home/fang360/app/weibo/config_v2.php

不可以的话还有

首页微博http://weibo.com/1911224075/跳转到http://weibo.com/bjhomelink