漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-063699

漏洞标题:中国移动随e行WLAN客户端导致CMCC/CMCC-EDU账号可被暴力破解

相关厂商:中国移动

漏洞作者: 路西法

提交时间:2014-06-09 12:01

修复时间:2014-07-24 12:04

公开时间:2014-07-24 12:04

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-09: 细节已通知厂商并且等待厂商处理中

2014-06-14: 厂商已经确认,细节仅向厂商公开

2014-06-24: 细节向核心白帽子及相关领域专家公开

2014-07-04: 细节向普通白帽子公开

2014-07-14: 细节向实习白帽子公开

2014-07-24: 细节向公众公开

简要描述:

这个分类真难选,感觉出问题还是web端所以选了互联网应用,求乌云出个分类选择的帮助。

------------------------------------------------------------------------------

中国移动随意行客户端导致、CMCC/CMCC-EDU账号可被暴力破解

之前提交不成功这次重新提交一次提供视频

-------------------------------------------------------------------------------

有人说这是随机密码不好破解,那我就解释下:

1.中国移动CMCC用户明显大于100W,至少也得好几千万用户,其中密码不是6位纯数字的是少数。

2.6位纯数字密码最多为100W个,去掉一些不可能的组合(减掉一个就是少好几千万次的事情)

3.我们以密码为账号,账号为密码破解,按照宏观来说每一个密码有几十位位用户,随着破解深入,后期剩下的账号越来越少,这样是比100W*用户数 少很多的。

4.按照上面的方法,几台计算机一起破解估计不到一个星期就能跑出所有CMCC账号密码,这个成本感觉就是电费罢了。

详细说明:

视频下载地址:http://pan.baidu.com/s/1kT0utz5 100M左右

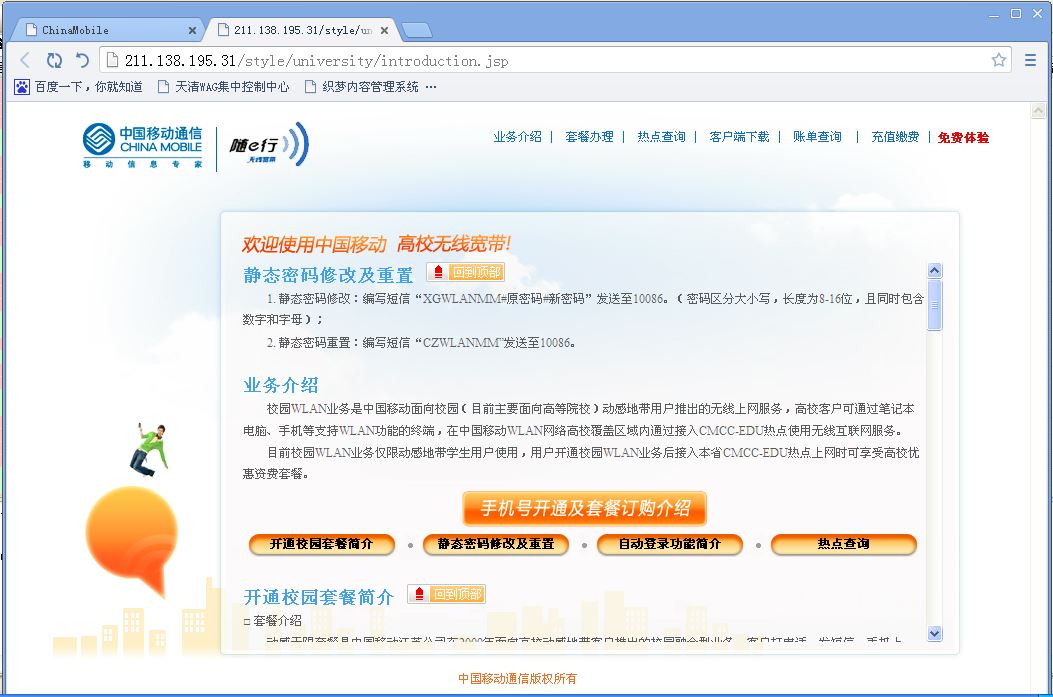

第一步连接CMCC-EDU(我们这边的CMCC-EDU显示为CMCC)

第二步点击查看简介与开通方式

第三步点击客户端下载(下载必须联网能上百度那种)

第四步安装软件打开如图

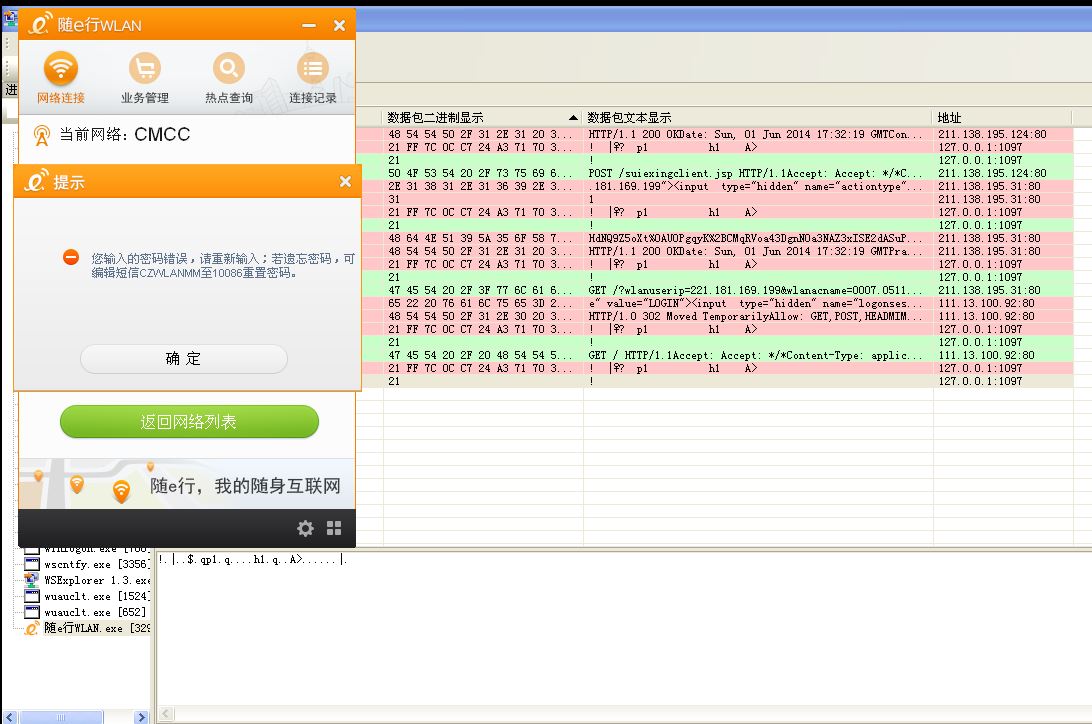

第五步打开软件输入一个账号随意输入一个密码进行抓包

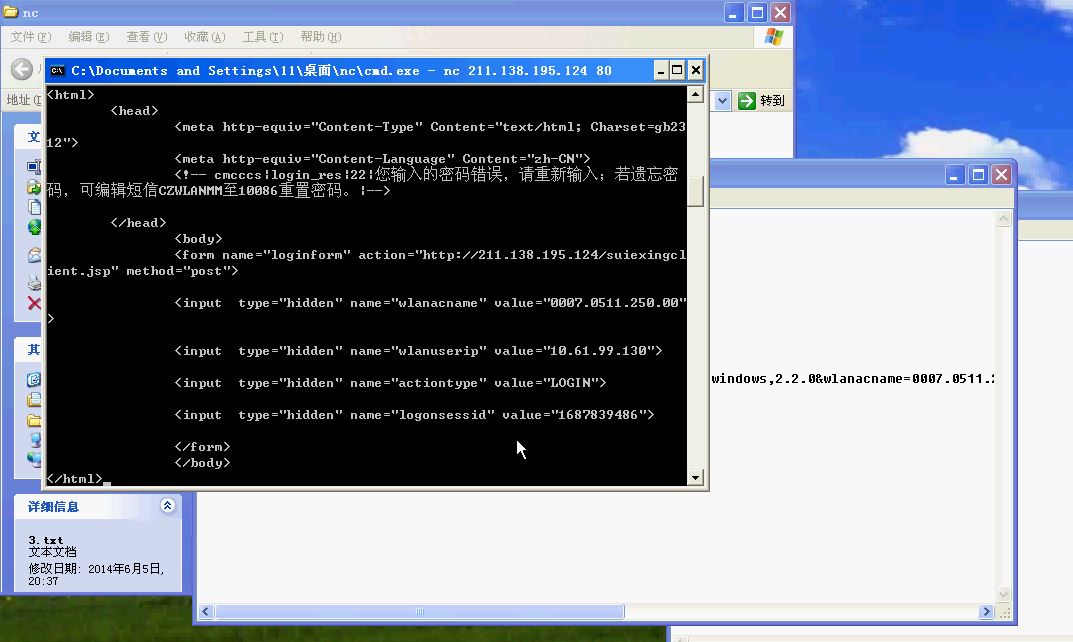

NC提交如图

提交了10次还能继续提交

抓包代码:

USER=15751004773 15751004773为账号

PWD=265959为密码

后面就是一堆可以认为无用的信息,个人判断为不同的CMCC信息这一段信息不一样

漏洞证明:

NC提交如图

提交了10次还能继续提交

抓包代码:

USER=15751004773 15751004773为账号

PWD=265959为密码

后面就是一堆可以认为无用的信息,个人判断为不同的CMCC信息这一段信息不一样

修复方案:

你们更专业!

版权声明:转载请注明来源 路西法@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-06-14 09:22

厂商回复:

对于爆破类风险,CNVD不直接复现,已经转由CNCERT直接将风险信息转报给中国移动集团公司。

最新状态:

暂无