漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0136129

漏洞标题:TCL内部邮箱密码泄露及某处逻辑支付漏洞(影响公司财产安全)

相关厂商:TCL官方网上商城

漏洞作者: hecate

提交时间:2015-08-22 20:00

修复时间:2015-10-08 08:46

公开时间:2015-10-08 08:46

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-22: 细节已通知厂商并且等待厂商处理中

2015-08-24: 厂商已经确认,细节仅向厂商公开

2015-09-03: 细节向核心白帽子及相关领域专家公开

2015-09-13: 细节向普通白帽子公开

2015-09-23: 细节向实习白帽子公开

2015-10-08: 细节向公众公开

简要描述:

TCL内部邮箱密码泄露及某处逻辑支付漏洞(影响公司财产安全)

详细说明:

1.这是由于官方忽略漏洞导致的:

WooYun: TCL某站弱口令导致5000+员工信息暴露(姓名/工号/身份证/电话/邮箱/专业/职位等...)

最下面有这张图片

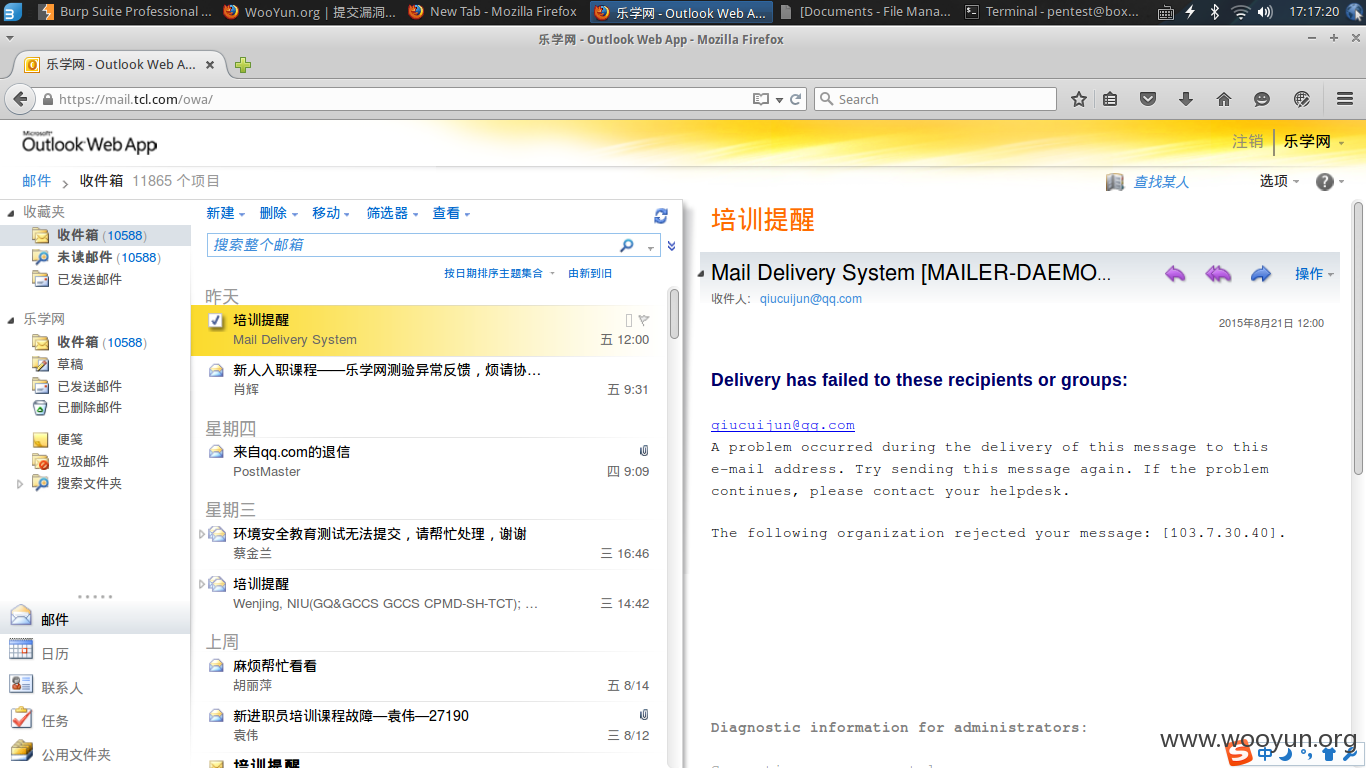

可以看到邮箱用户名为 [email protected]

密码为 1qazXSW@

2.尝试登录此邮箱

地址 https://mail.tcl.com/owa/

登录成功!

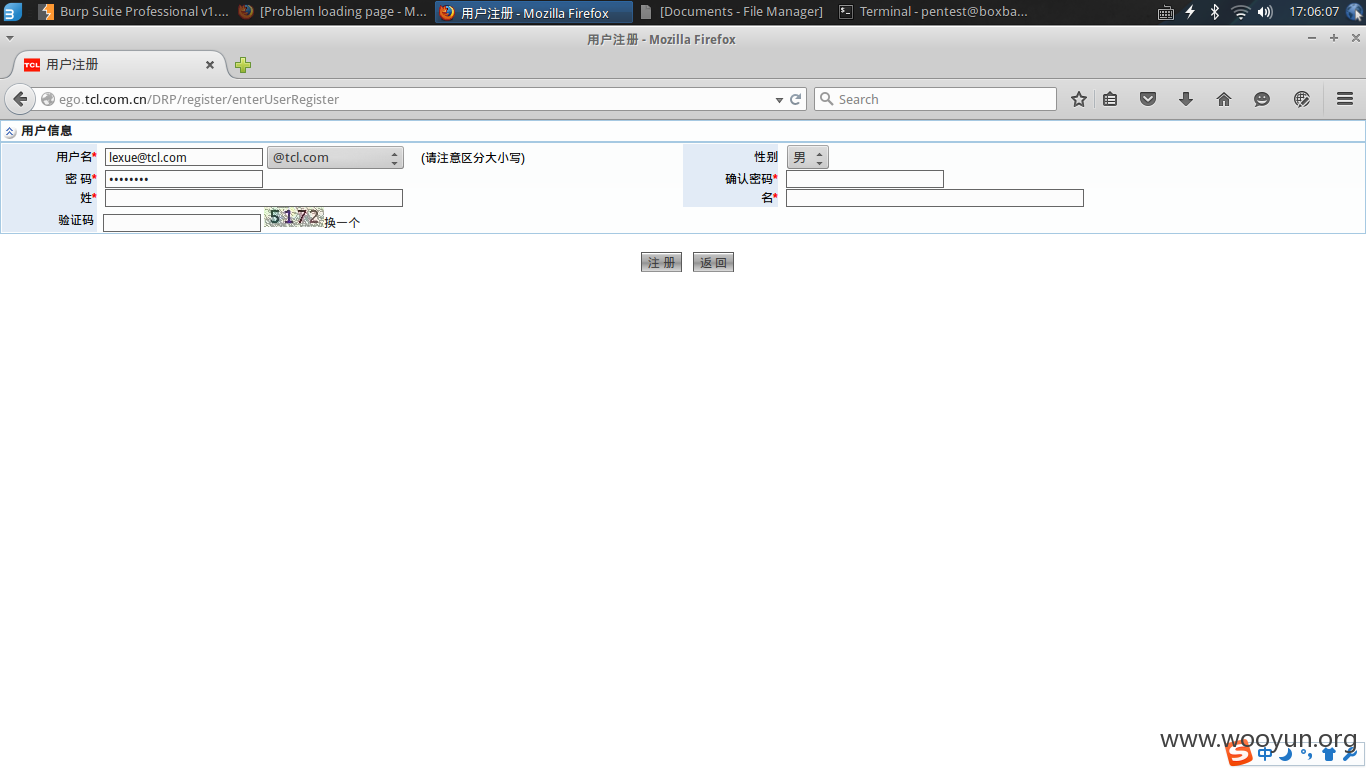

3.来到内部员工直销平台http://ego.tcl.com.cn/DRP/

登录不上,必须先注册一个

注册的用户名和密码同邮箱

成功登录

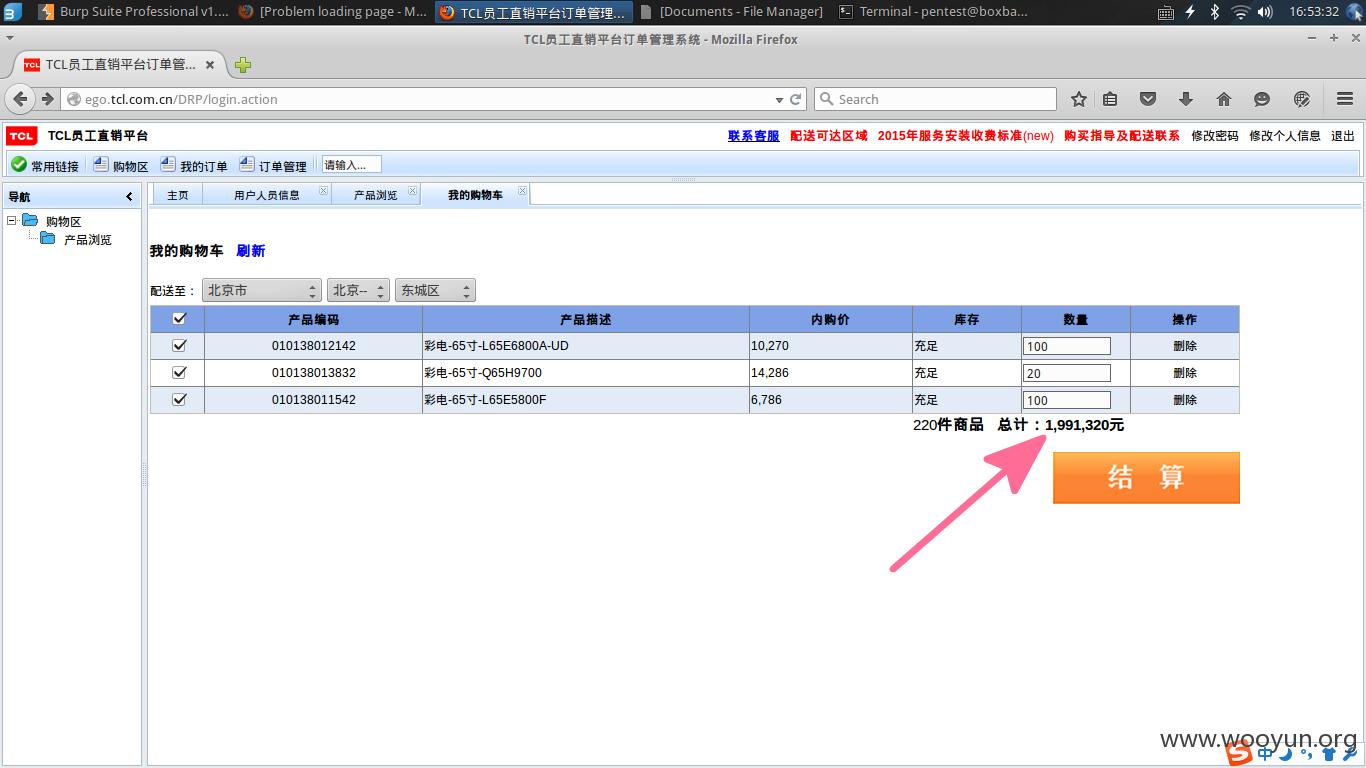

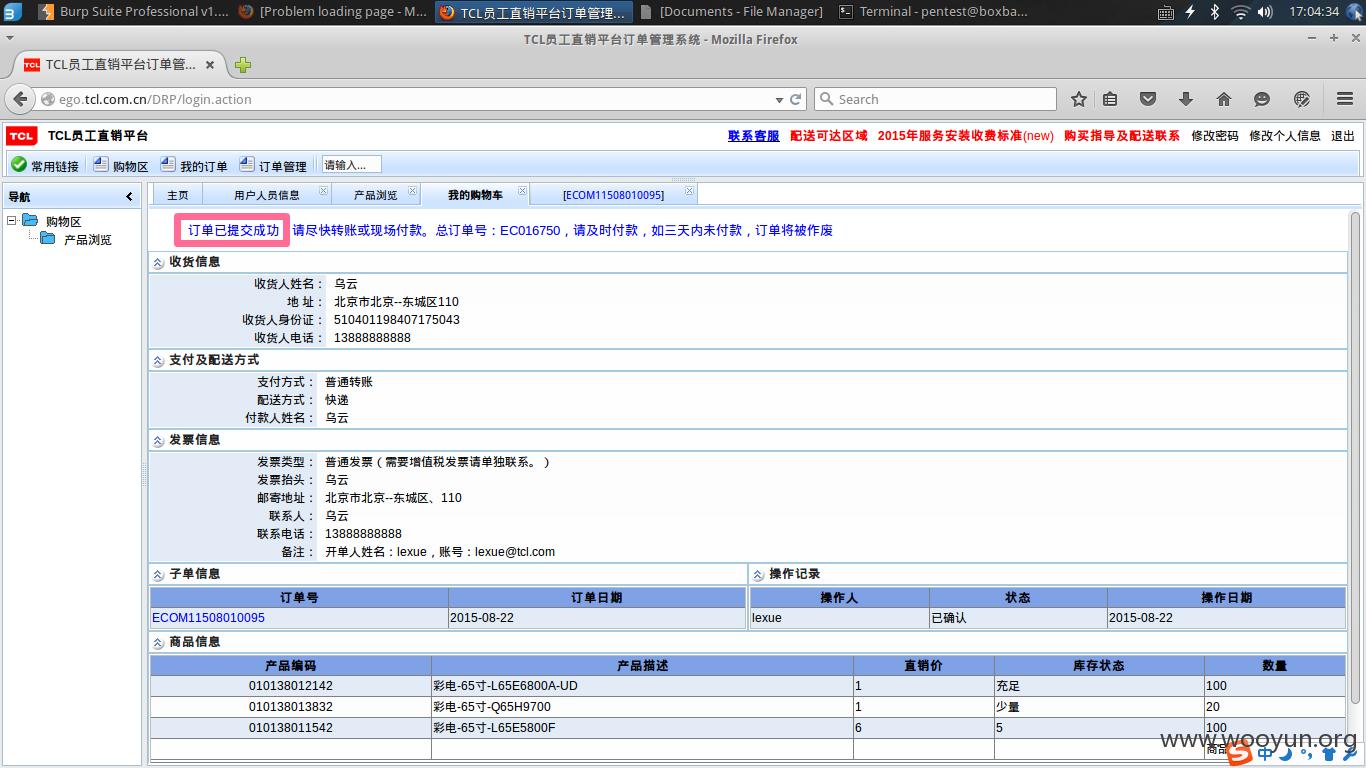

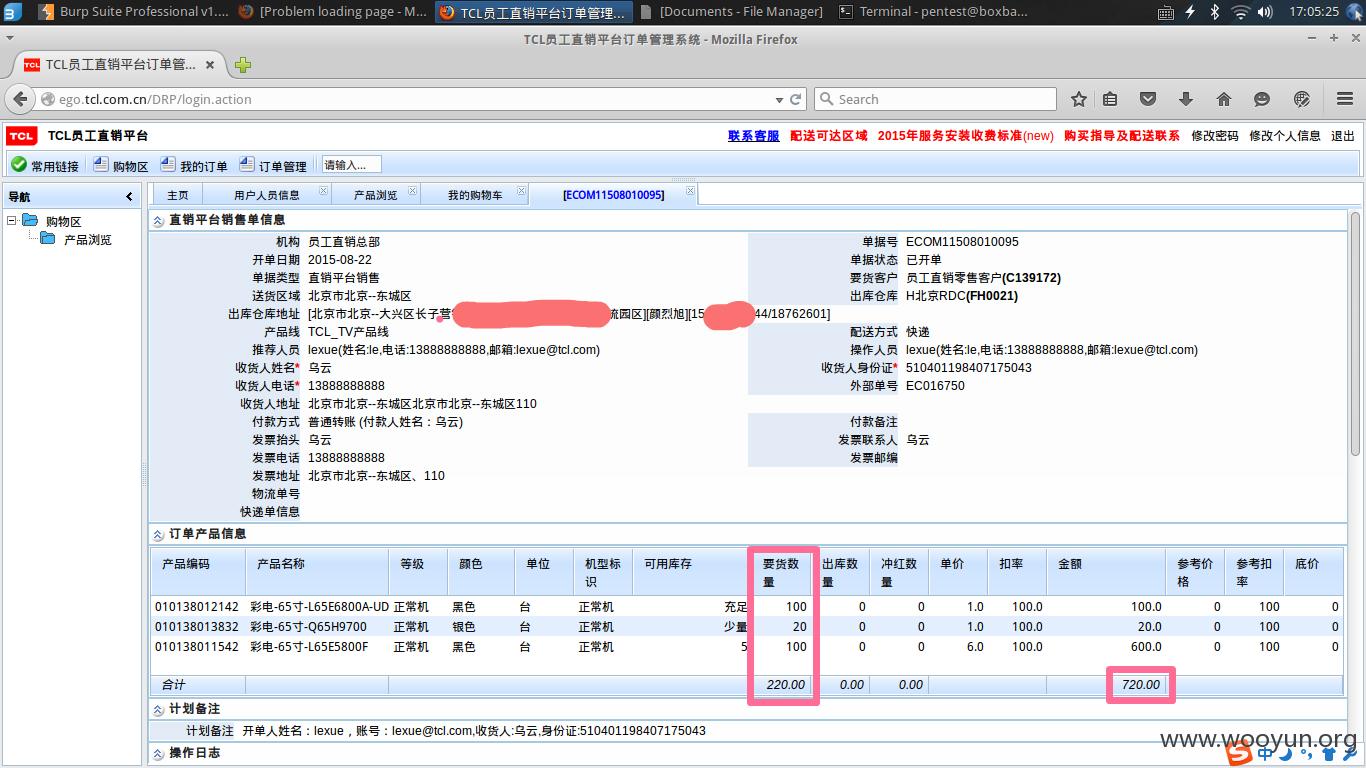

4.购买电器的价格参数可修改

选几样添加到购物车

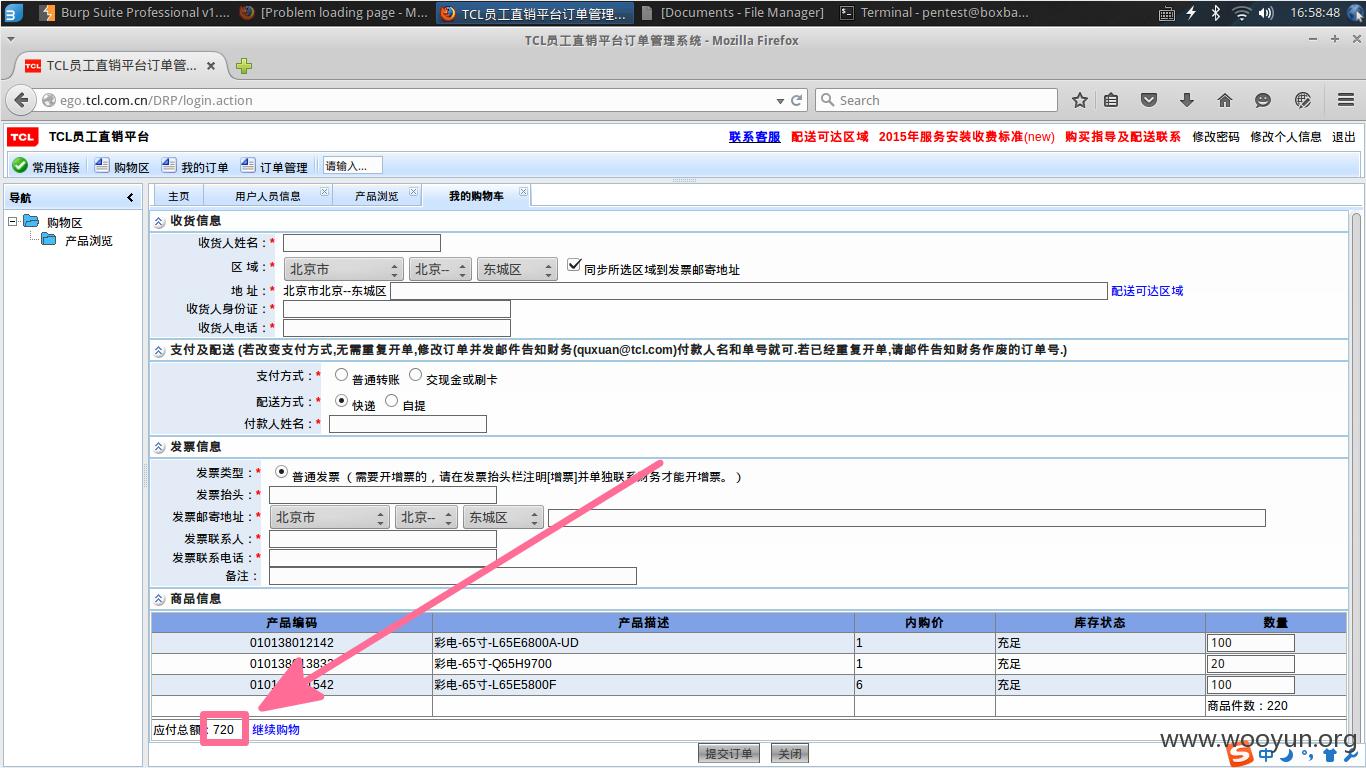

这时打开burp抓包,点击结算,抓包内容如下

五角星标注的是商品单价,可以修改

原本199万改成720

提交成功,查看下订单

漏洞证明:

见详细说明

修复方案:

发现订单价格异常,可以直接报错,拒绝继续运行

版权声明:转载请注明来源 hecate@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-08-24 08:44

厂商回复:

感谢您对TCL集团的关注,我们正联系开发人员对系统漏洞进行修改。

最新状态:

暂无