#1.这套JSP的系统主要用于政府网站,该系统中某个上传功能没有对上传文件进行任何判断,导致可以上传任意文件到网站目录可getshell,我们来看看文件

comm_front/tzzx/chooseImageTools.jsp代码:

comm_front/tzzx/uploadImageFile_do.jsp代码

#2.从上面可看出,只在上传页面中做了JS判断文件的类型,服务端没有判断文件的类型,这样我们就可以禁用JS或者本地构造上传页面来上传任意文件,构造EXP如下:

#3.该CMS主要用于政府类的,可以通过谷歌、百度、搜狗等搜索引擎来爬行存在该上传漏洞文件的网站,由于CMS的url根据网站名称和导航标题等随机因素来命名,还是静态页面导致特征比较难构造,但这里还是提供下:

通过搜索引擎,罗列了不少存在该漏洞的网站,请求通报修复该高危漏洞:

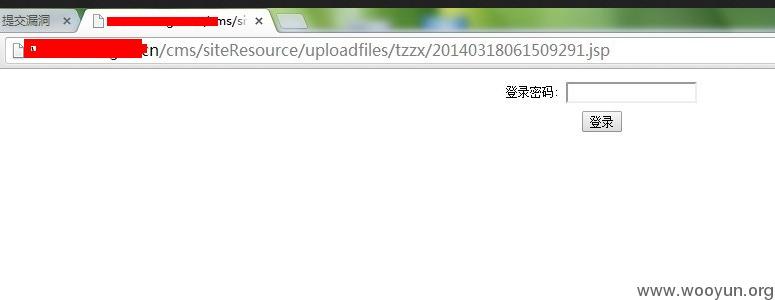

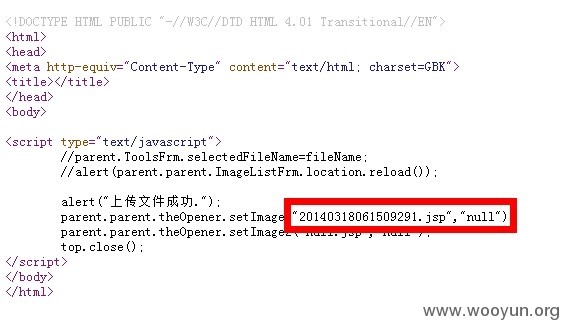

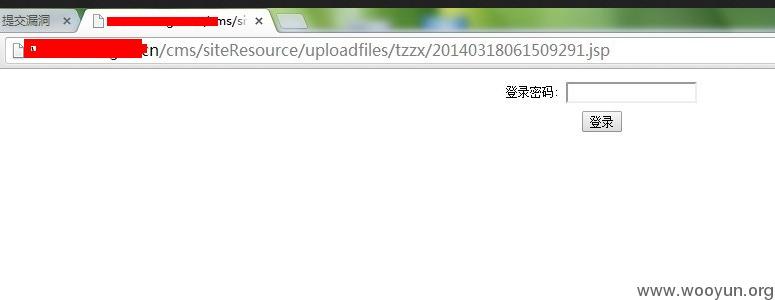

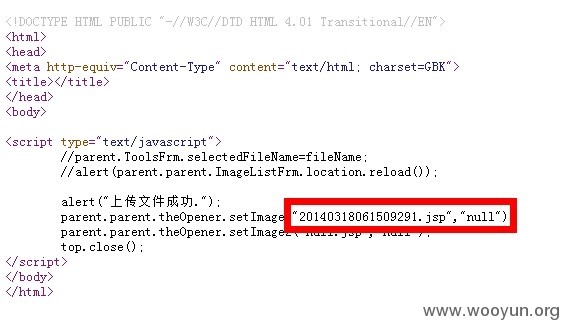

#4.漏洞如何利用?我们以第一个网站做安全测试,通过我们构造的本地上传页面,上传一个JSP文件,然后通过源代码获取到文件名称。

然后根据"uploadImageFile_do.jsp"代码可以看的出,上传的文件在“cms/siteResource/uploadfiles/tzzx/”目录下,结合我们获取的文件名,就知道文件地址是: