漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-052844

漏洞标题:锐捷网络中低端网关产品默认配置不当

相关厂商:ruijie.com.cn

漏洞作者: abaddon

提交时间:2014-03-05 16:43

修复时间:2014-05-31 16:44

公开时间:2014-05-31 16:44

漏洞类型:默认配置不当

危害等级:高

自评Rank:11

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-03-05: 细节已通知厂商并且等待厂商处理中

2014-03-15: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2014-05-09: 细节向核心白帽子及相关领域专家公开

2014-05-19: 细节向普通白帽子公开

2014-05-29: 细节向实习白帽子公开

2014-05-31: 细节向公众公开

简要描述:

此缺陷疑似系统设计导致,该厂商EG系列出口网关和NBR出口路由存在设计缺陷,导致WAN方向默认开放23端口服务,此缺陷可能被黑客利用进行内网渗透。

详细说明:

锐捷EG1000系类、NBR系列产品缺陷(BUG)

一、名称:锐捷EG1000系类、NBR系列网关产品缺陷(BUG)

二、异常或问题描述:

此缺陷疑似系统设计导致,该厂商EG系列出口网关和NBR出口路由存在设计缺陷,导致WAN方向默认开放23端口服务,此缺陷可能被黑客利用进行内网渗透。且WEB管理对admin帐号的管理无效,导致用户修改密码后,仍可以用admin口令登录其Telnet服务 并窥探内网!渗透内网!等远程攻击。

发现问题的型号为

锐捷EG1000s 锐捷NBR1200

这一通用型缺陷非配置问题,可能影响到所以该厂的中低端网关产品

笔者用一枚EG1000恢复出厂设置后进行了试验

首先在这里修改了密码

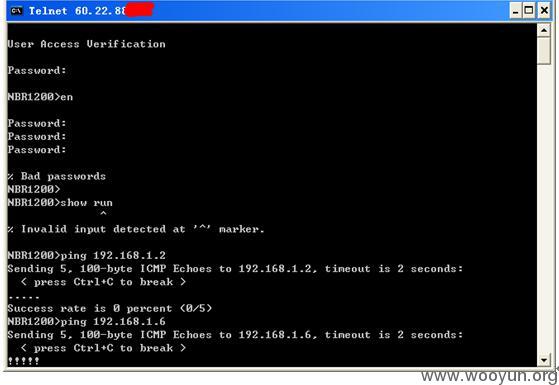

然后在WAN口telnet登录成功

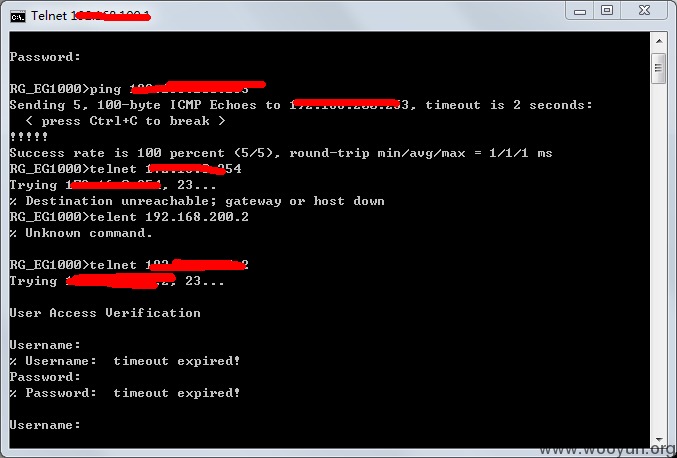

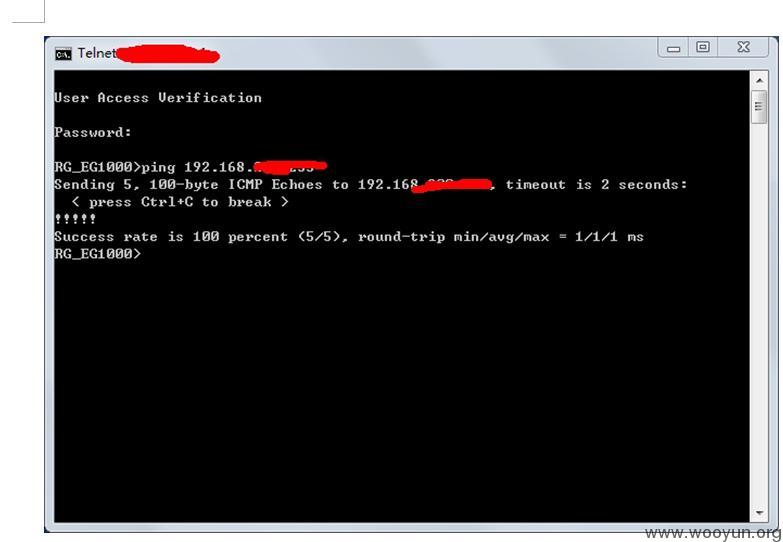

并可窥探内部网络结构且可以远程连接下一跳的设备

如上图

查看配置信息后发现如下代码

line con 0

line vty 0 4

login

password admin

!

!

End

这个是WEB管理界面无法修改的

且说明书中没有提及

如果不查看配置信息很难被发现

可定性为

系统缺陷

三、涉及范围:锐捷EG系类 NBR系类中低端网关产品。

四、异常验证测试记录:

笔者用一枚EG1000恢复出厂设置后(这里排除了部署工程师的问题)进行了试验

首先在这里修改了密码

然后TELNET远程登录

输入默认口令 仍能登录

可以PING工具枚举内部网络结构

也可以登录其他设备。

五、建议解决办法

向其最终用户通报此缺陷,建议最终用户在命令行下修改此登录密码或将23口映射到空地址,或者建立ACL阻止访问(未确定有效)。但更完美的解决方法是,出厂默认关闭Telnet和web等管理模式,只保留带外管理。

六、验证代码:

修改密码后配置信息中仍有以下记录

line con 0

line vty 0 4

login

password admin

!

!

End

此TELNET 密码在WEB界面下无法修改删除且说明书中无说明。

七、攻击用途:远程

八、攻击复杂程度:中

九、认证:可绕过

十、机密性:受影响

十一、完整性:可能受影响

十二、可用性:受影响

漏洞证明:

修复方案:

向其最终用户通报此缺陷,建议最终用户在命令行下修改此登录密码或将23口映射到空地址,或者建立ACL阻止访问(未确定有效)。但更完美的解决方法是,出厂默认关闭Telnet和web等管理模式,只保留带外管理。

版权声明:转载请注明来源 abaddon@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-05-31 16:44

厂商回复:

最新状态:

2014-03-17:正在修复