漏洞概要

关注数(24)

关注此漏洞

漏洞标题:钱方支付继续getshell

提交时间:2013-11-22 11:00

修复时间:2014-01-06 11:00

公开时间:2014-01-06 11:00

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2013-11-22: 细节已通知厂商并且等待厂商处理中

2013-11-23: 厂商已经确认,细节仅向厂商公开

2013-12-03: 细节向核心白帽子及相关领域专家公开

2013-12-13: 细节向普通白帽子公开

2013-12-23: 细节向实习白帽子公开

2014-01-06: 细节向公众公开

简要描述:

2013-11-21:最终确认由第三方wp主题造成,昨日下午已修复!

我晕倒,密码不改,shell不删,就升级了下wordpress。

详细说明:

1.厂商对此漏洞理解有些误差,仅对wp进行了升级。管理员密码没有修改依旧可以进入。

2.这个漏洞主要问题是人员安全意识不足存在弱口令和wp后台审核机制也不是很完善,攻击可以利用比如wpscan对应用进行自动化攻击。

3.上次的木马还在,shell都不删可见厂商对安全的理解还非常不充分。那估计就更没有分析日志了,害我瞎忙删日志,浪费时间。

漏洞证明:

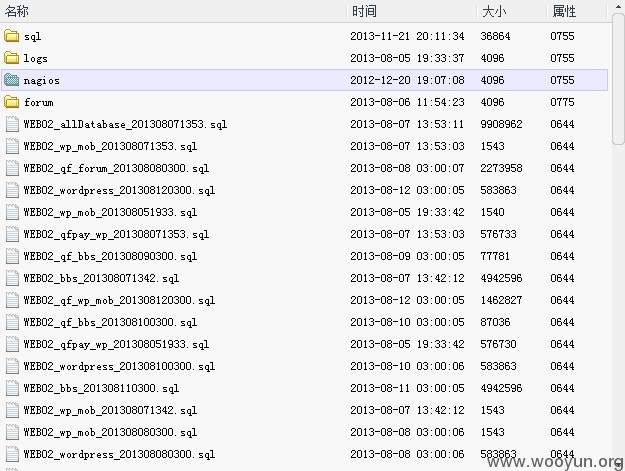

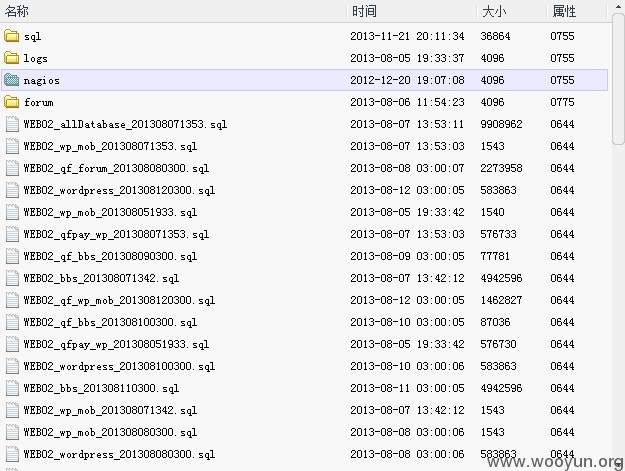

部分nginx配置文件,同服下很多网站均可以控制。

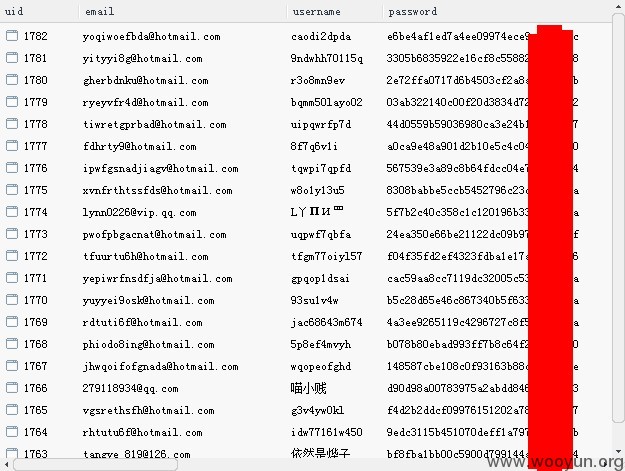

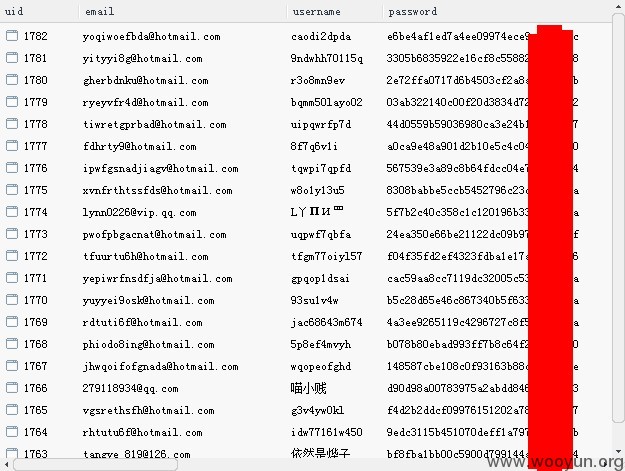

除了本地mysql外,内网还有其他mysql数据库,数个数据库用户信息泄漏风险

备份数据库

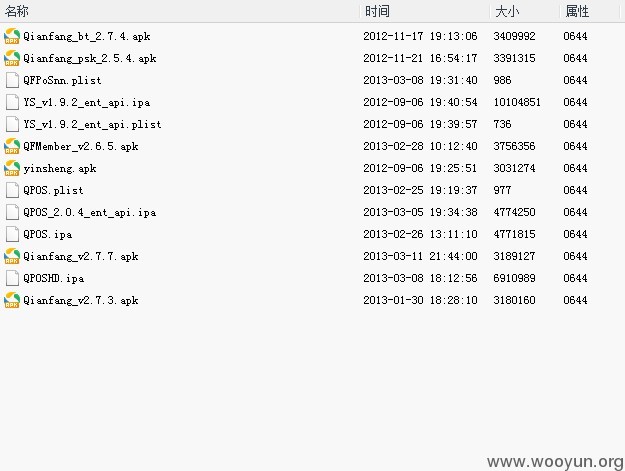

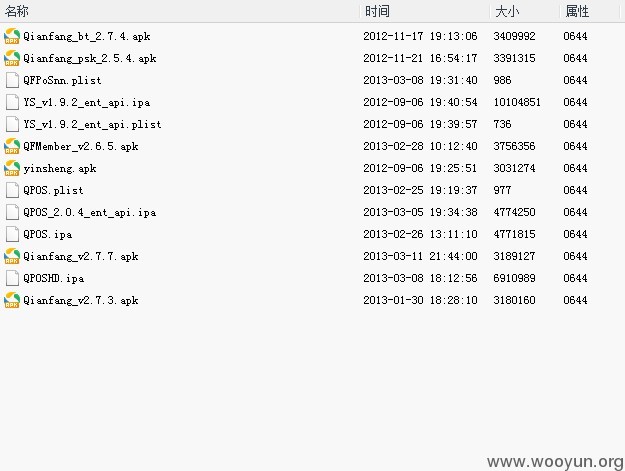

app可以替换为恶意应用

修复方案:

1.对人员进行安全培训

2.加强密码强度

3.wp后台设置访问控制,如再加入basic认证或者直接外网不能访问后台。

4.服务器权限合理设置,如nginx用户不应能访问配置数据库文件。

5.定期审核日志

版权声明:转载请注明来源 瘦蛟舞@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-11-23 19:14

厂商回复:

会对wp等漏洞建议进行逐项整改

最新状态:

暂无