漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-039807

漏洞标题:电脑安全管家远程执行代码

相关厂商:腾讯

漏洞作者: n0bele

提交时间:2013-10-15 15:27

修复时间:2014-01-10 15:28

公开时间:2014-01-10 15:28

漏洞类型:远程代码执行

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-15: 细节已通知厂商并且等待厂商处理中

2013-10-15: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2013-12-09: 细节向核心白帽子及相关领域专家公开

2013-12-19: 细节向普通白帽子公开

2013-12-29: 细节向实习白帽子公开

2014-01-10: 细节向公众公开

简要描述:

受影响厂商包括但不仅限于金山、360、百度。欢迎直接忽略1rank啥的。

详细说明:

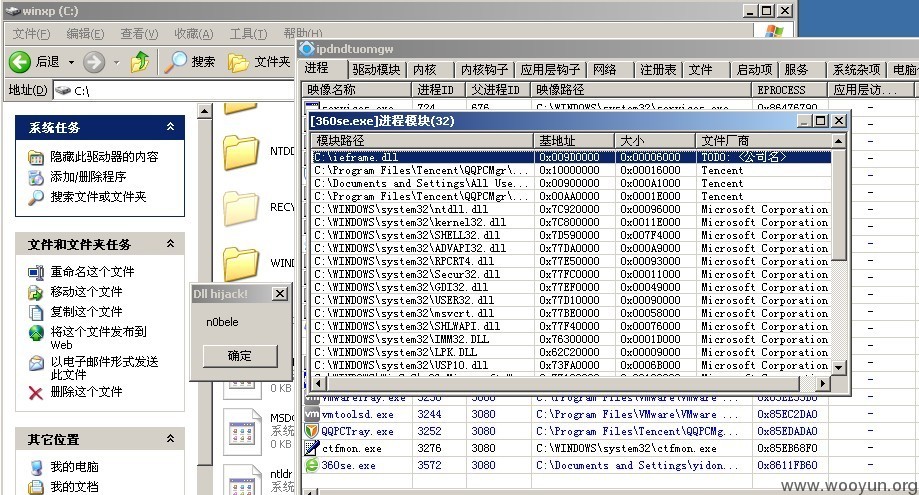

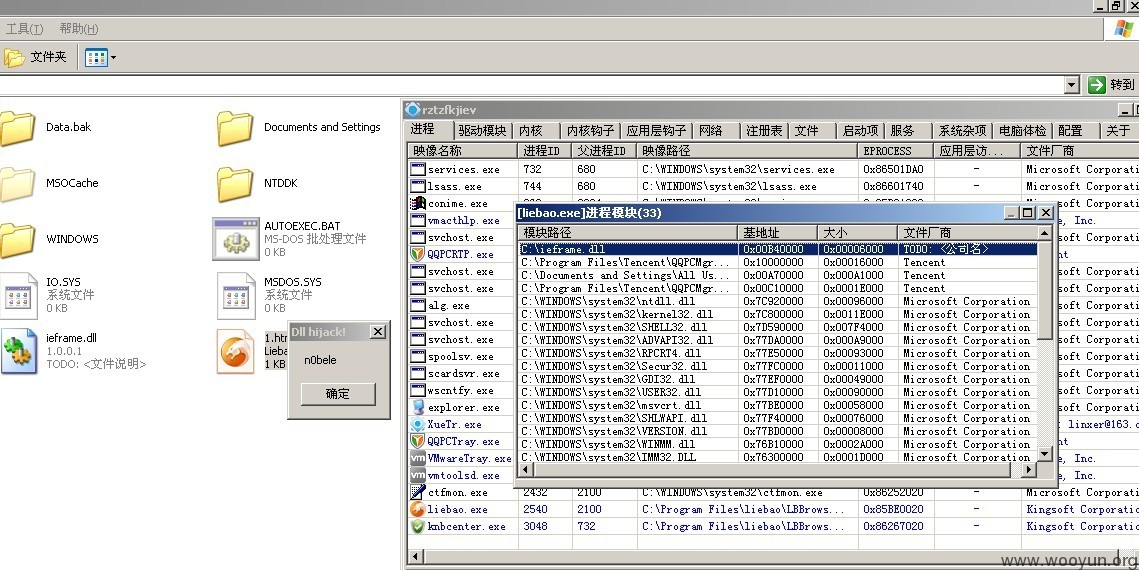

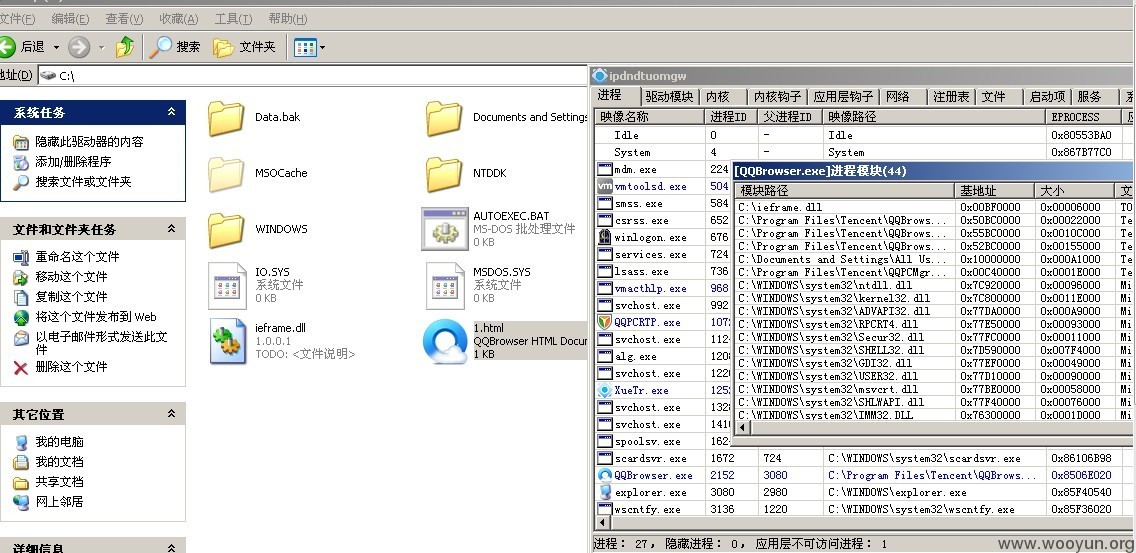

电脑安全管家在网络保护的时候,存在一个dllhijack,TSWebShieldInject.dll是一个保护时自动注入的模块.当别的进程被注入后,loadlibrary没处理绝对路径。

我只测试了浏览器部分,也可能别的类型也有问题。所以问题可大可小.

利用的时候可以构造一个html文件在webdev。

我就本地测试了下,win XP + IE 6内核。

html文件同目录下放一个ieframe.dll,打开触发

另:腾讯安全中心的人说ieframe.dll是IE6的问题,那别的厂商浏览器自己安装在IE6环境下咋一点问题都没呢,偏偏装你个管家就被hijack了?每次都poc,分析过程。你给个5k起步我考虑给你完美分析流程,凭点奖品rank浪费我时间就不值钱了?。问题只是顺带发现,所以提交.

漏洞证明:

修复方案:

他们才是专家

版权声明:转载请注明来源 n0bele@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-01-10 15:28

厂商回复:

感谢您的反馈,ieframe.dll是微软提供,非管家程序的动态库,使用WebBrowser控件就会导致加载此dll。

关于WebBrowser Control,请参阅:http://msdn.microsoft.com/zh-cn/vstudio/aa752040

故此问题并非管家dll劫持漏洞

最新状态:

暂无