漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-036228

漏洞标题:网易云音乐存在CSRF蠕虫的危险

相关厂商:网易

漏洞作者: Startz007

提交时间:2013-09-06 07:56

修复时间:2013-10-21 07:57

公开时间:2013-10-21 07:57

漏洞类型:CSRF

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-06: 细节已通知厂商并且等待厂商处理中

2013-09-06: 厂商已经确认,细节仅向厂商公开

2013-09-16: 细节向核心白帽子及相关领域专家公开

2013-09-26: 细节向普通白帽子公开

2013-10-06: 细节向实习白帽子公开

2013-10-21: 细节向公众公开

简要描述:

见详细说明.

详细说明:

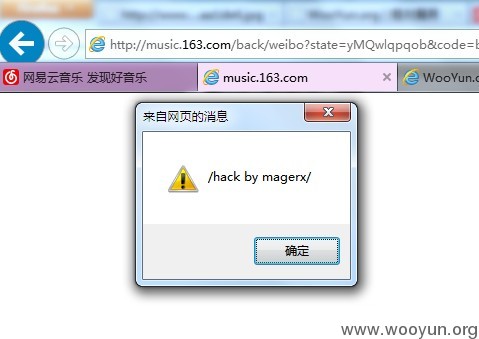

首先使用sina进行登入,在个人简介那里写入恶意代码,如图:

保存,未弹窗...

退出,然后重新使用sina登入,弹框了,呵呵。。

本来以为就这样完了,后来在@magerx大牛的指导下,发现它没有token的,所以还可以做其他邪恶的事..

首先给其他的用户发带有诱惑信息的私信...

地址为:

msg后面跟的是诱惑的内容..."忘不了啊"是接收方的名字.网址“www.evil.com/evil.js”为包含worm的恶意代码....

具体可以参考: WooYun: 十九楼csrf可劫持用户帐号 ,只需要替换其中的网址就可以了.

比如:

更新用户个人简介:

用户访问后用户被改为startz007和个人简介改为:

要是某个名人点击了,ta就被迫改名了(当然名字没有别占用的情况下),然后你就可以占有她的名字了...

传播的话,除了私信,通过可以分享音乐到weibo进行传播,如下网址:

由于需要用户点击私信,还有网易云音乐还不是很流行,所以爆发的可能性还比较低。。

要是找几个大V,大概在8点20准时发出,也许效果会不会好一些 :)

最近发现李BB都入住网易云音乐了,牛逼啊...

杭州下雨了,好爽啊!还没睡的小伙伴来听听李BB的下雨,很好听的!

地址:http://music.163.com/#/m/song?id=26508231

漏洞证明:

自己抓包工具演示哈..

修复方案:

你们懂的..

版权声明:转载请注明来源 Startz007@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2013-09-06 16:15

厂商回复:

感谢您对网易的关注,漏洞已经修复。

最新状态:

暂无