漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033217

漏洞标题:海底捞某重要系统权限绕过,导致员工信息泄露+短信轰炸员工

相关厂商:haidilao.com

漏洞作者: godlong

提交时间:2013-08-02 09:09

修复时间:2013-09-16 09:10

公开时间:2013-09-16 09:10

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-02: 细节已通知厂商并且等待厂商处理中

2013-08-02: 厂商已经确认,细节仅向厂商公开

2013-08-12: 细节向核心白帽子及相关领域专家公开

2013-08-22: 细节向普通白帽子公开

2013-09-01: 细节向实习白帽子公开

2013-09-16: 细节向公众公开

简要描述:

-----------------------------

ps:看你们今天提交这么多海底捞的洞,我也谷歌了个凑个热闹啊!同样求火锅!!领导说你们海底捞火锅非常不错~

-----------------------------

海底捞某重要系统权限绕过,导致全国分店员工信息泄露+短信轰炸员工不是不可能!挖墙脚不是不可能!分析进货数据和招聘短信更是对企业伤害很大!总之,这个资料不能落到竞争对手手上哦!^_^

最后,求火锅!

详细说明:

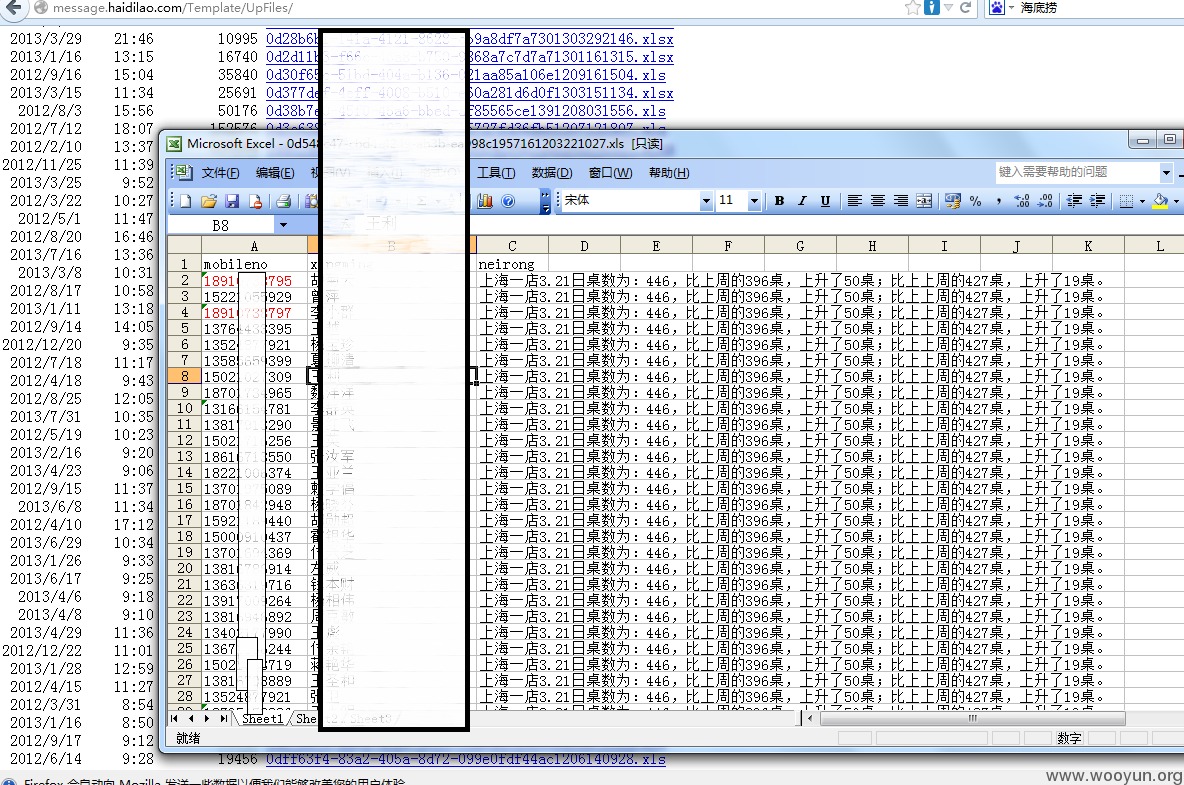

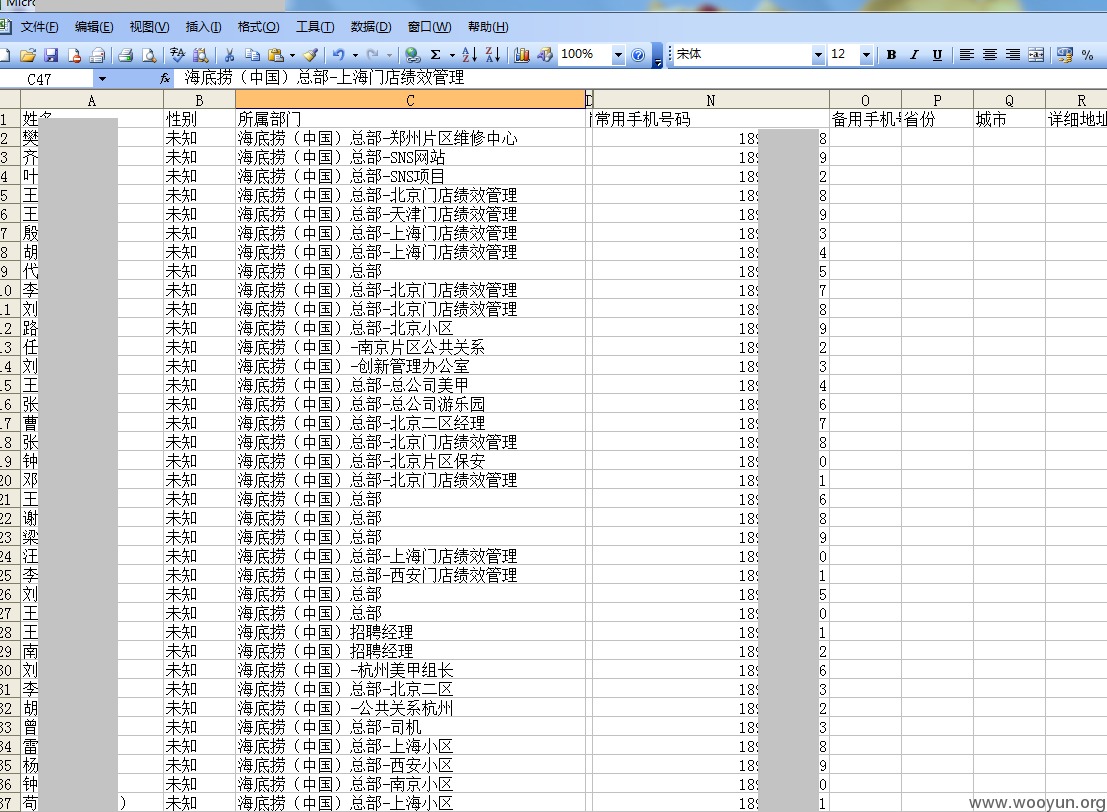

1.目录遍历,这个漏洞配合源码,可以访问任意敏感信息了。比如短信内容,很多xls,以及很多员工以及管理层的手机号码。

http://message.haidilao.com/manage/personalmgr/sys_account_total.aspx 此页面未授权即可访问,虽然没什么攻击性。

访问:http://message.haidilao.com/Template/UpFiles/ 里面存的都是群发短信信息,如果被竞争对手获取恐怕不利啊!

如下图。

更多的就不截图了,你们自己知道就好!

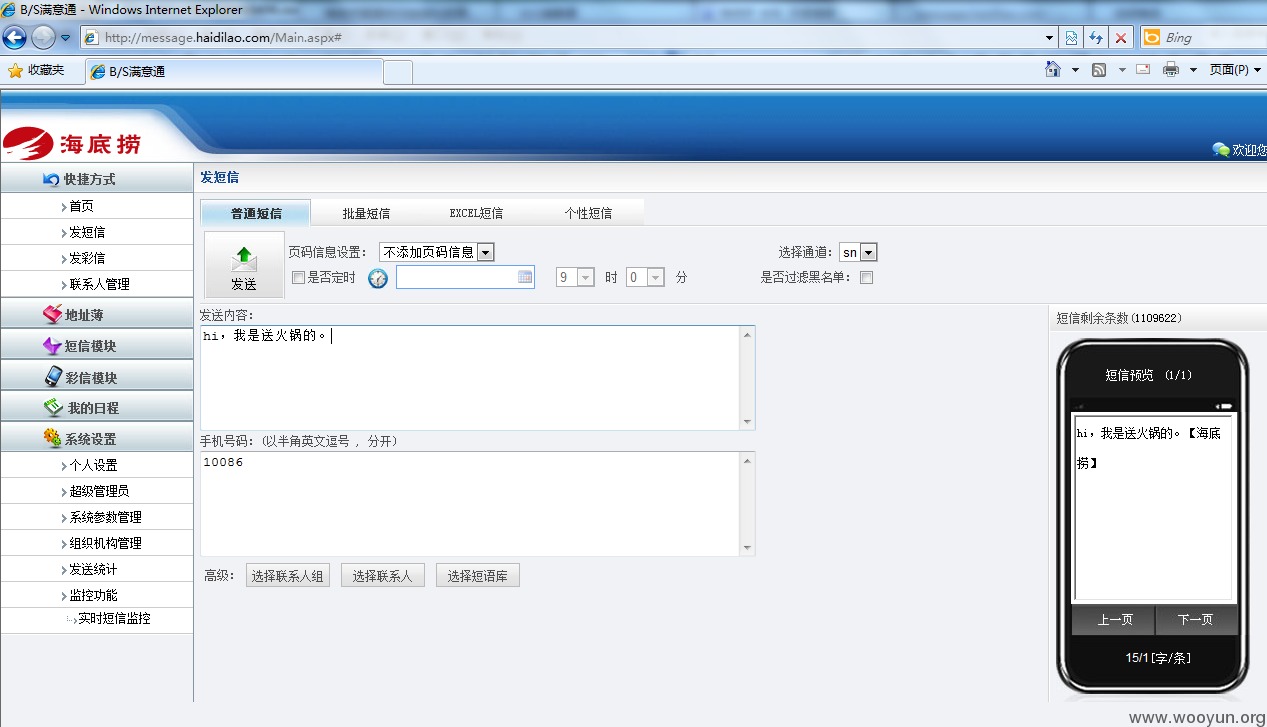

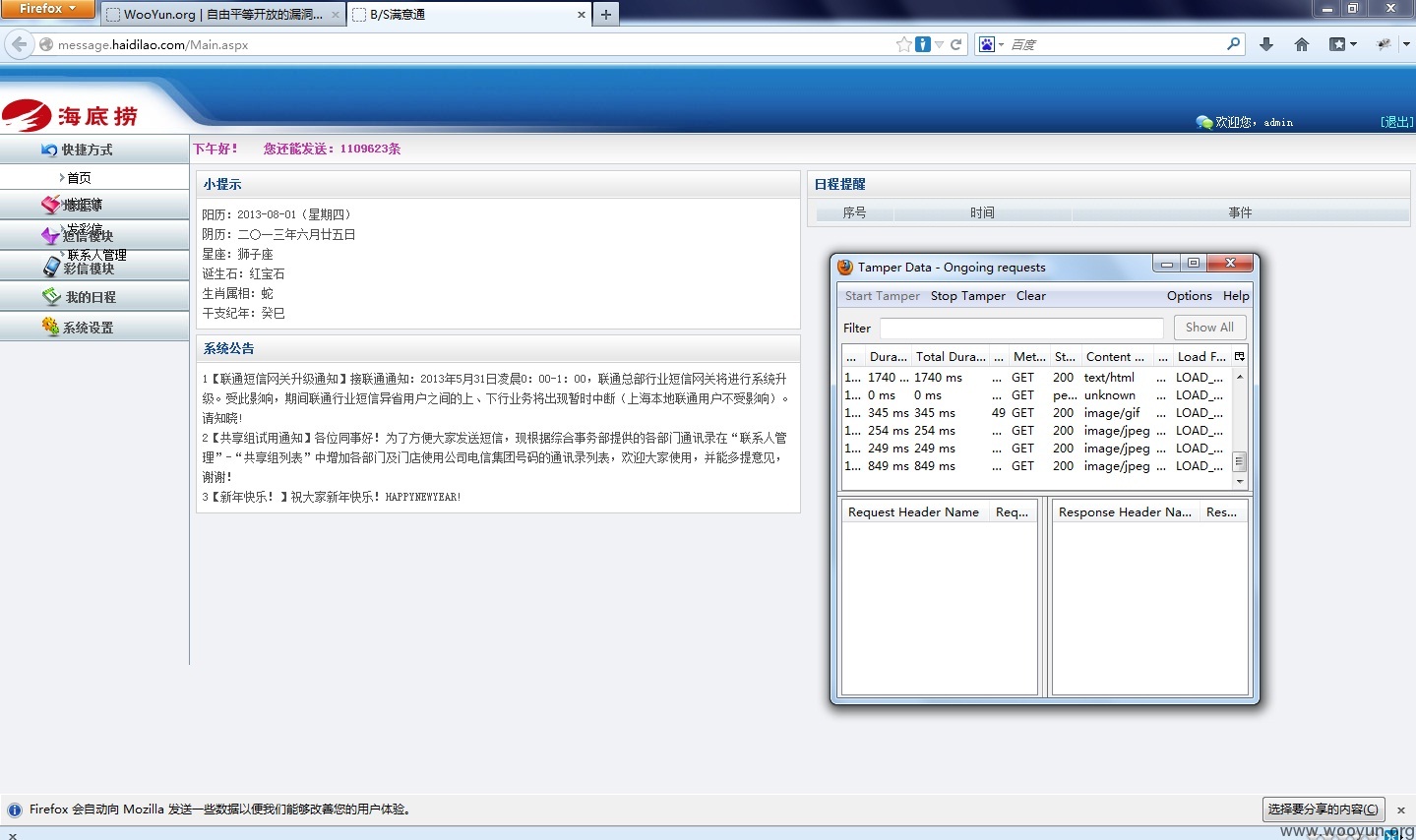

2.cookie伪造欺骗进入后台

通过伪造cookie,方法如下图,可以完全获取admin(超级管理员)权限进入后台,配置整个系统,并通过通讯录可以给几千人群发短信,轰炸也行,要是被人恶意利用,群发不良信息给员工那是非常可怕的!

包括以往发出的短信记录,如果被竞争对手得到,分析你们的进货记录,人事招聘记录,那么后果更加严重!

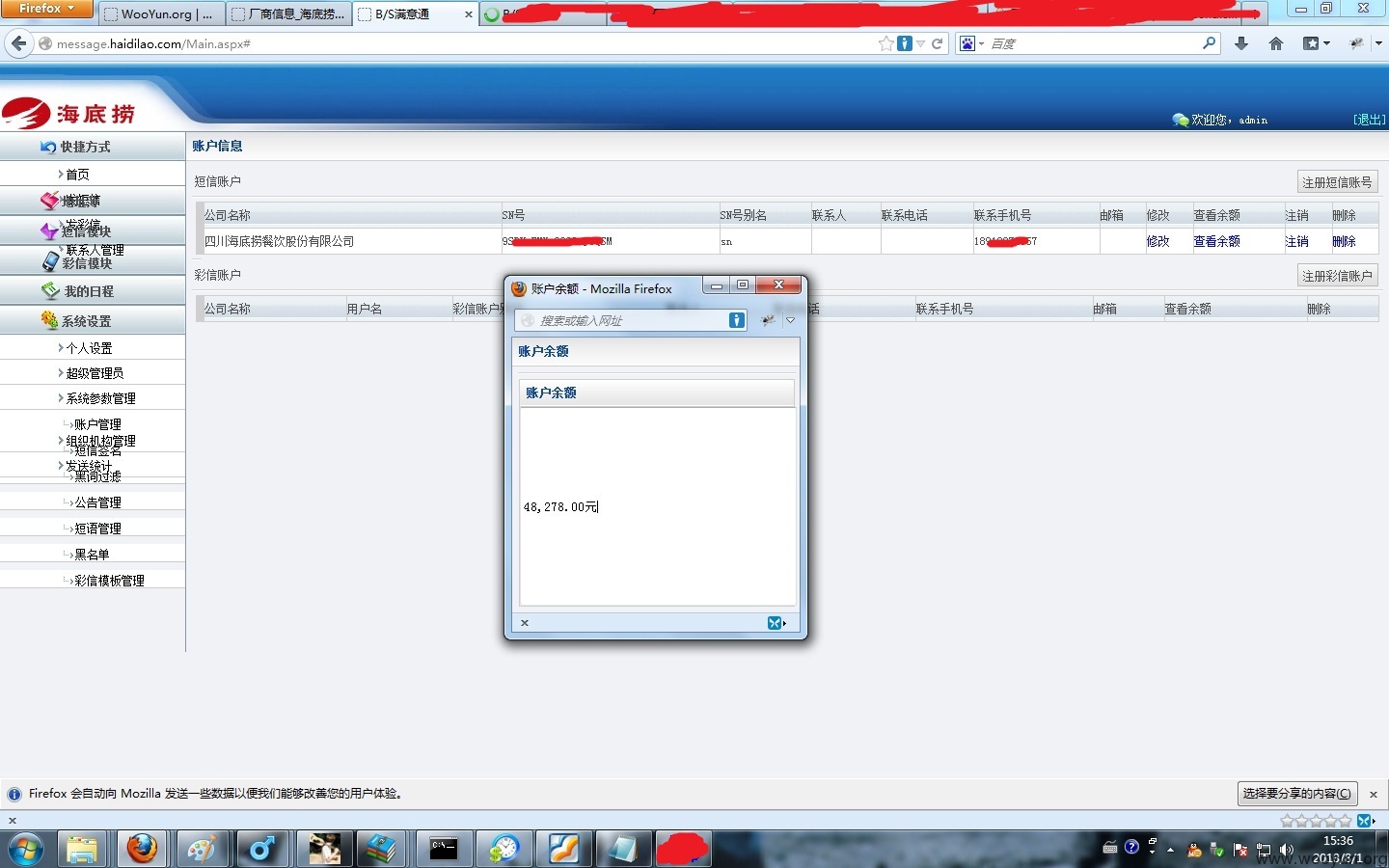

短信账户余额4w多。

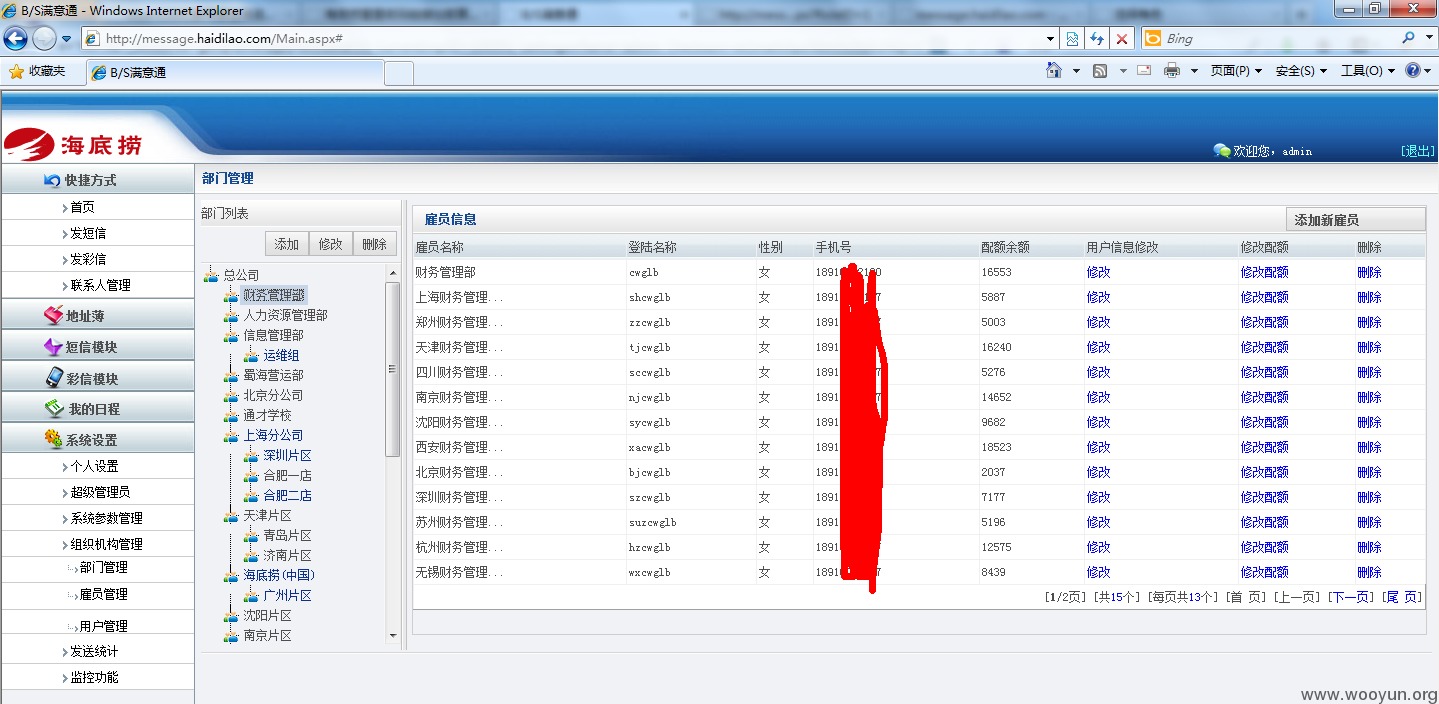

这个就是泄露的员工资料了,竞争对手挖墙脚必备啊!有木有啊!海底捞要注意信息安全的保护,虽然你们的员工很优秀!

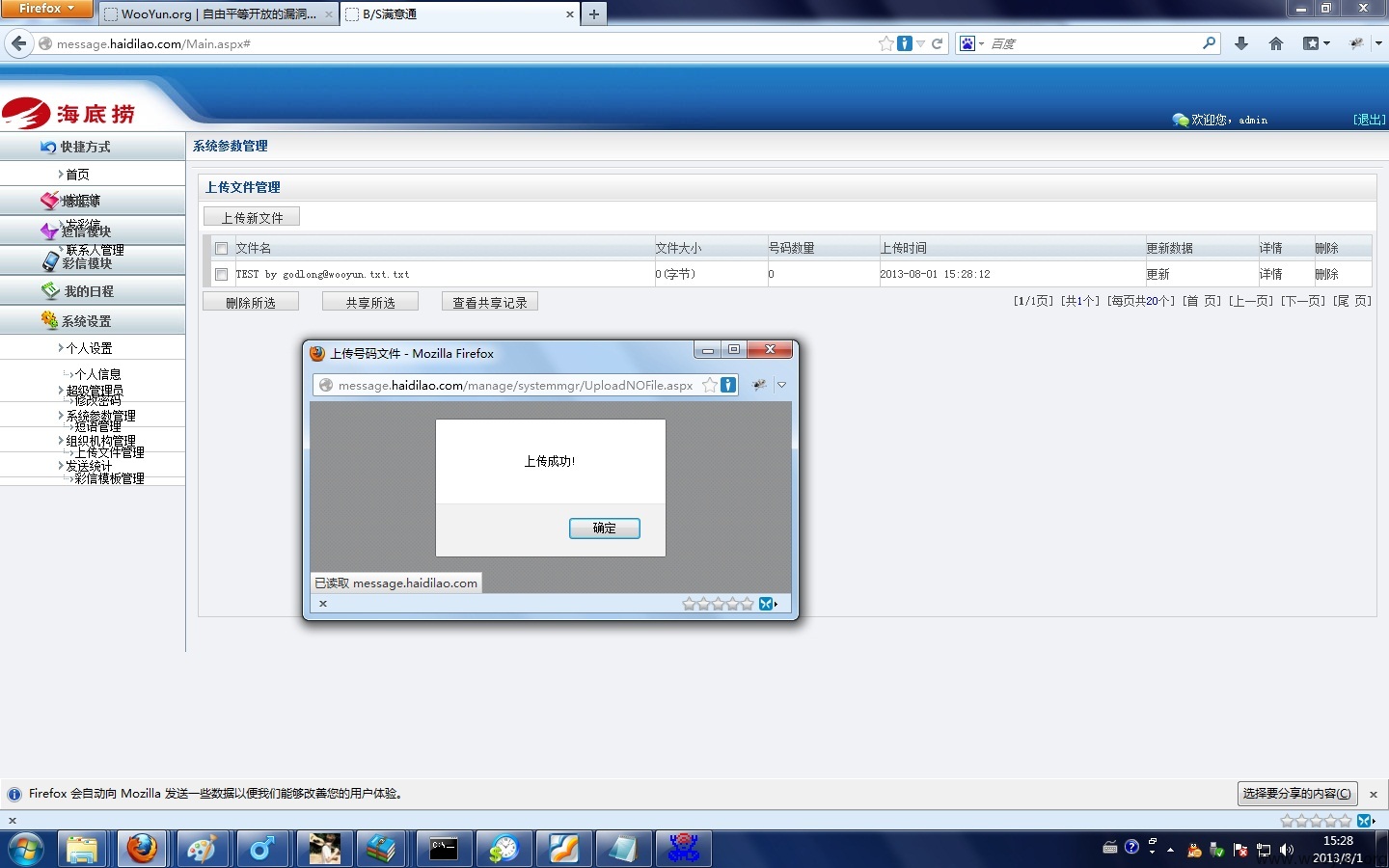

传个txt,到了第一次说的目录下面了,不过后台还好没发现注入点和有价值的上传点,暂时没法getshell。

这种没有getshell的危害也是很严重的。请海底捞重视!

漏洞证明:

证明如说明!

修复方案:

1.使用session验证,而不能单单靠cookie去判断一个用户,一切本地都是不可信任的,都是可以伪造的

2.高权限用户,如admin,应该限制ip访问啊!

3.涉及到管理权限的目录,比如/manage/目录也应该限制ip访问。

4.不过这真不是你们的错,稍后我提交个给软件提供商北京亿美软通科技有限公司,这属于通用性软件漏洞了吧!你们赶紧先修复吧!如果在源码上修复遇到问题请联系软件提供商,顺便请他们来乌云认领下这套系统的漏洞吧:)

版权声明:转载请注明来源 godlong@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-08-02 09:57

厂商回复:

非常感谢您提报的漏洞,我方正在努力修复该漏洞

最新状态:

暂无