漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154031

漏洞标题:唱吧权限某处权限绕过可无限次免费下载任意歌曲

相关厂商:Changba-inc

漏洞作者: Eli0t

提交时间:2015-11-26 00:26

修复时间:2015-11-26 16:03

公开时间:2015-11-26 16:03

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-26: 细节已通知厂商并且等待厂商处理中

2015-11-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

唱吧权限绕过,可无限次免费下载任意歌曲

首先找一首女神的歌:http://changba.com/s/VdQUyfuTAw95sGks8pUbjg?&code=Kxhsv6044ik

然后我想下载到本地,这样就可以上班的时候听、走路的时候听、吃饭的时候听、睡觉的时候听。

女神无处不在~

详细说明:

首先找一首女神的歌:http://changba.com/s/VdQUyfuTAw95sGks8pUbjg?&code=Kxhsv6044ik

然后我想下载到本地,这样就可以上班的时候听、走路的时候听、吃饭的时候听、睡觉的时候听。

点击导出按钮

竟然要收费。。。

开通会员后导出次数还有限制。。。

好吧~对着页面点击右键,查看源代码,可以找到有这样一段代码

(function(){var a="http://upuwmp3.changba.com/userdata/userwork/914/359132914.mp3",b=/userwork\/([abc])(\d+)\/(\w+)\/(\w+)\.mp3/,c=b.exec(a);if(c){var d=c[1],e=c[2],f=c[3],g=c[4];e=parseInt(e,8),f=parseInt(f,16)/e/e,g=parseInt(g,16)/e/e,"a"==d&&g%1e3==f?a="http://a"+e+"mp3.ch"+"angba."+"com/user"+"data/user"+"work/"+f+"/"+g+".mp3":"c"==d&&(a="http://aliuwmp3.changba.com/userdata/userwork/"+g+".mp3")}document.getElementById("audio").src=a;})();

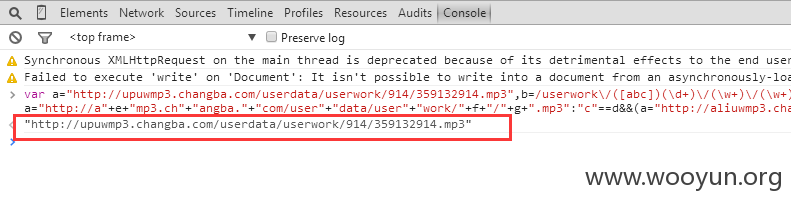

截取关键部分执行后

然后用迅雷新建个任务,下载该链接就好了。。。。。。。

写了个工具批量下载。。。

全下好了,MV也能下。。。

漏洞证明:

首先找一首女神的歌:http://changba.com/s/VdQUyfuTAw95sGks8pUbjg?&code=Kxhsv6044ik

然后我想下载到本地,这样就可以上班的时候听、走路的时候听、吃饭的时候听、睡觉的时候听。

点击导出按钮

竟然要收费。。。

开通会员后导出次数还有限制。。。

好吧~对着页面点击右键,查看源代码,可以找到有这样一段代码

(function(){var a="http://upuwmp3.changba.com/userdata/userwork/914/359132914.mp3",b=/userwork\/([abc])(\d+)\/(\w+)\/(\w+)\.mp3/,c=b.exec(a);if(c){var d=c[1],e=c[2],f=c[3],g=c[4];e=parseInt(e,8),f=parseInt(f,16)/e/e,g=parseInt(g,16)/e/e,"a"==d&&g%1e3==f?a="http://a"+e+"mp3.ch"+"angba."+"com/user"+"data/user"+"work/"+f+"/"+g+".mp3":"c"==d&&(a="http://aliuwmp3.changba.com/userdata/userwork/"+g+".mp3")}document.getElementById("audio").src=a;})();

截取关键部分执行后

然后用迅雷新建个任务,下载该链接就好了。。。。。。。

写了个工具批量下载。。。

全下好了,MV也能下。。。

修复方案:

给女神送个唱吧公仔(实物)之类的我就告诉你~

版权声明:转载请注明来源 Eli0t@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-26 16:03

厂商回复:

谢谢报告,这个漏洞在补天平台上已经报过了。其实用户通过看网络请求也能搞定,仅仅修复源码是不能解决问题的,需要做防盗链,所以目前更多的是防君子不防小人吧。

最新状态:

暂无