漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-032060

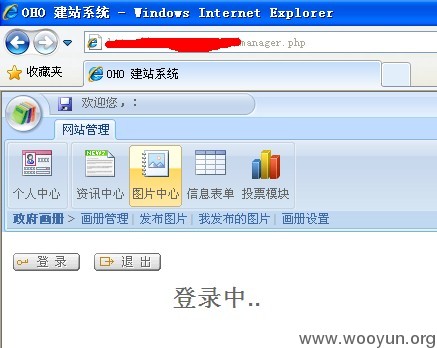

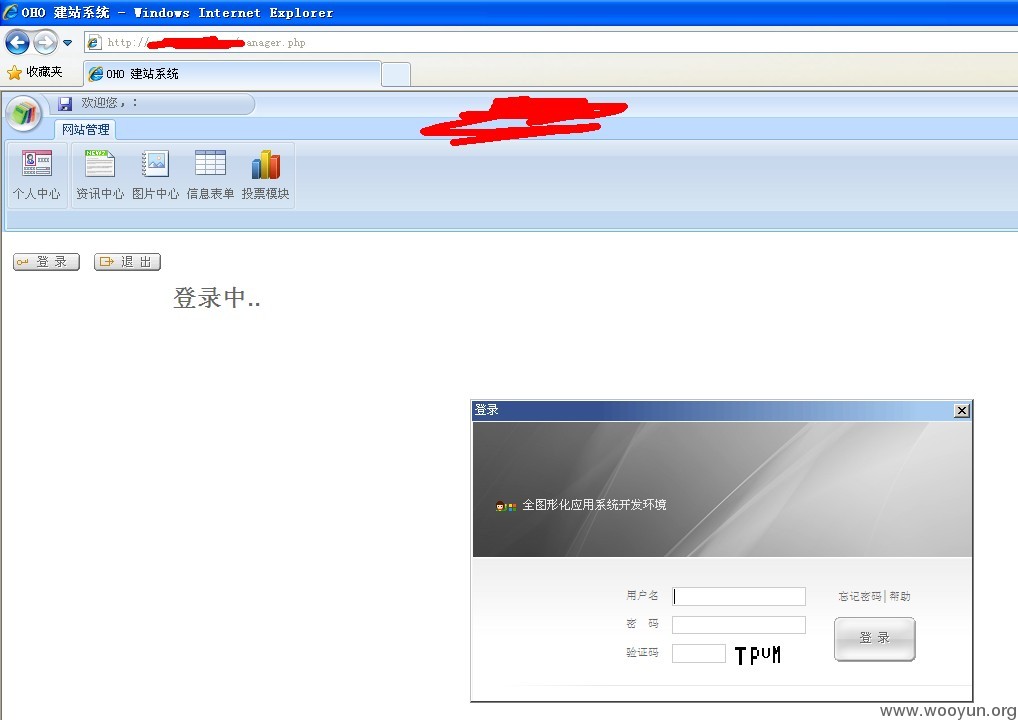

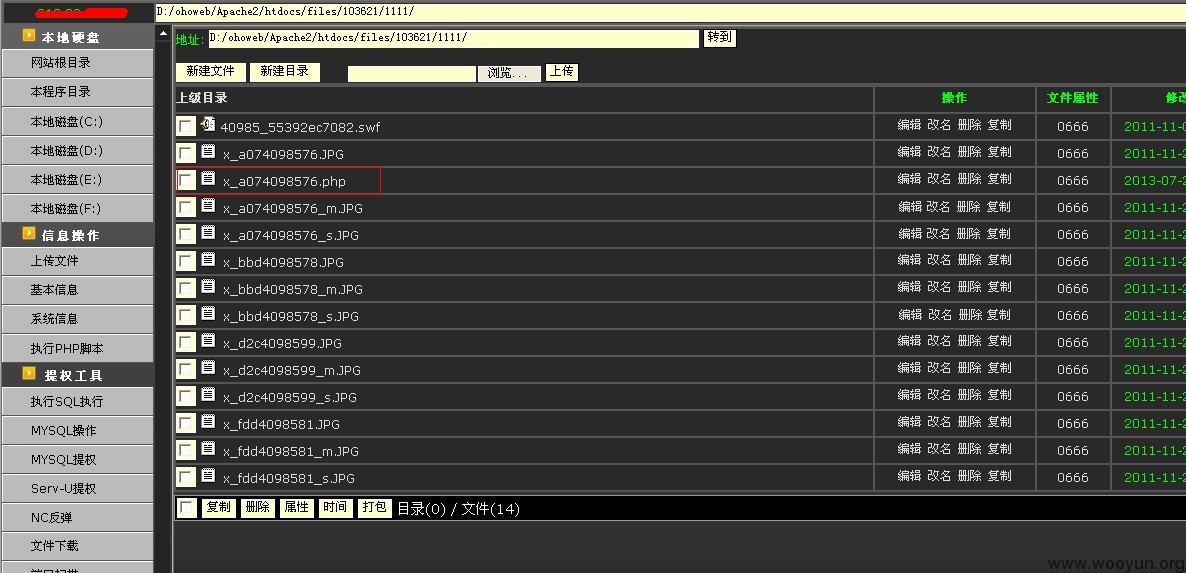

漏洞标题:欧虎(OHO)CMS系统任意文件上传漏洞可获取服务器webshell

相关厂商:ohocn.com

漏洞作者: 神在堕落

提交时间:2013-07-24 17:46

修复时间:2013-10-19 17:47

公开时间:2013-10-19 17:47

漏洞类型:文件上传导致任意代码执行

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-24: 细节已通知厂商并且等待厂商处理中

2013-07-29: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2013-09-22: 细节向核心白帽子及相关领域专家公开

2013-10-02: 细节向普通白帽子公开

2013-10-12: 细节向实习白帽子公开

2013-10-19: 细节向公众公开

简要描述:

欧虎系统多用于政府和学校网站,学校网站如果主页面提供注册功能,那么该用户也可以登录后台,通过上传图片方式获得webshell

详细说明:

漏洞证明:

修复方案:

前台用户名禁止后台登录,帐号不能一致

对上传文件格式进行服务端验证.

控制好用户后台的操作权限.

版权声明:转载请注明来源 神在堕落@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-10-19 17:47

厂商回复:

最新状态:

暂无