漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-028676

漏洞标题:大数据HACK系列#2 窥探39健康网的裤子

相关厂商:39健康网

漏洞作者: 猪猪侠

提交时间:2013-07-12 15:30

修复时间:2013-07-17 15:31

公开时间:2013-07-17 15:31

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-12: 细节已通知厂商并且等待厂商处理中

2013-07-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

本次测试,将通过39健康网的自身业务逻辑,结合互联网公开的大数据,对39健康网的裤子进行一次安全测评。

# 仅仅是测试行为,为了向大众解释大数据HACK的严重性,本人未导39健康网的任何一条数据。

详细说明:

#1 开始

大数据的开始,必须先知道下手目标的相关信息,大部分企业都会弄一些与用户交互的应用或者网站平台,用来加强用户的粘度。

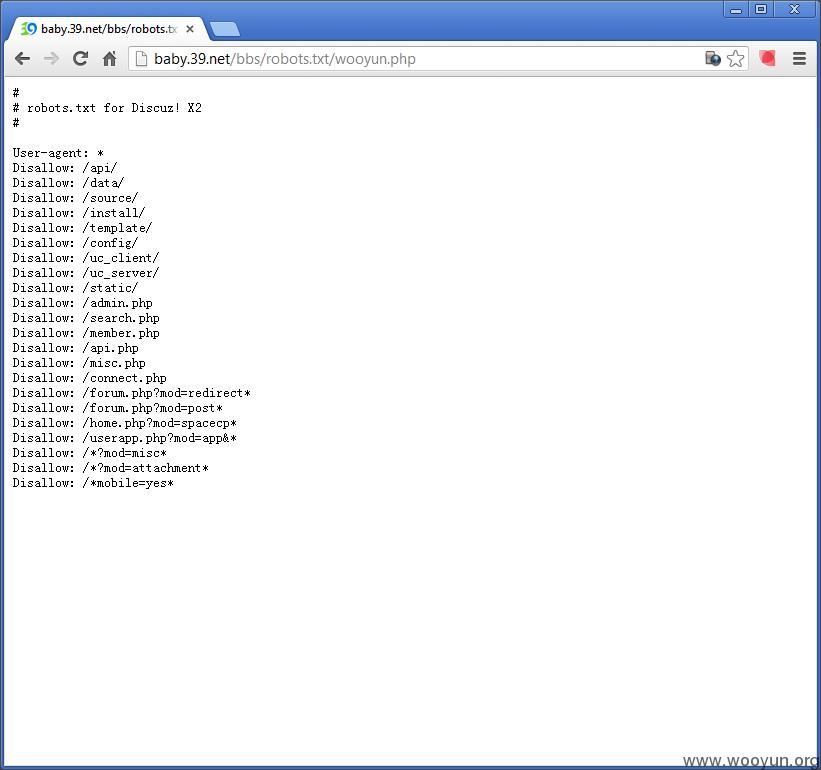

我通过主站的导航,发现39.net 多处采用了Discuz为基础架构的论坛。

~! 这个nginx的命令执行不在我的研究范围,先放过它。

#2 信息采集

通过浏览论坛的各类导航与帖子列表,自然发现了一些人的用户名。

http://bbs.39.net/by/forum/457-1-1.html

~! UID 为 1965735 的yoyo同学,是管理员哦,记录下来,然后再继续收集一堆回来。

http://bbs.39.net/user/1965735.html

#3 利用开始

Q:有人开始会想了,yoyo这么模糊的用户名,大数据肯定有一堆人叫这个名字,这样不是太好利用。

A:那就针对她进行分析呗,多收集点她的资料。

好在我使用了39健康网的密码找回功能:

http://my.39.net/passport/findPwd.aspx

~! 不用不知道,不用吓一跳,找回密码应用直接返回了yoyo同学的完整邮箱。

#4 针对个人信息的利用

开启大数据搜搜[email protected]的信息,好吧,在某个泄露的数据库内找到了她曾经用过的密码,而且是直接完整邮箱搜索,没有任何闲杂数据污染,准确性高达90%。

用找到的密码,居然直接登录了她的21cn邮箱,你敢信么?反正我是信了。

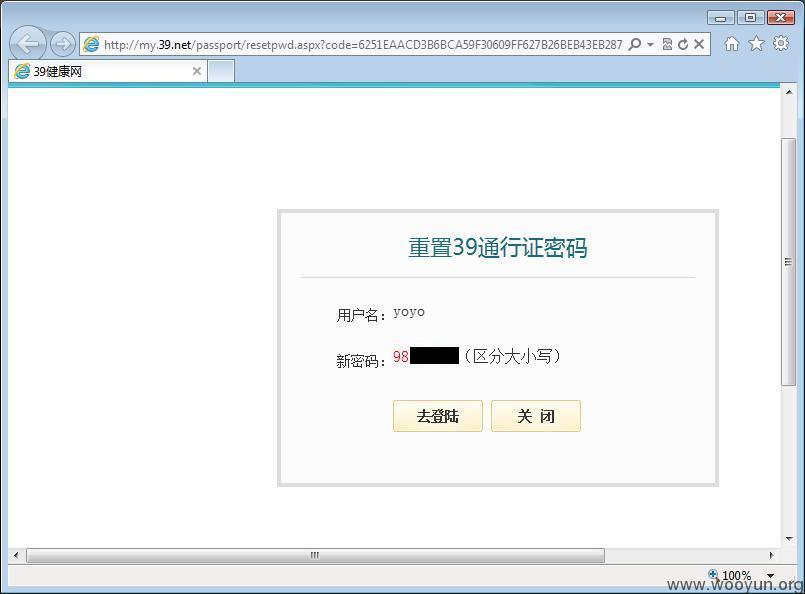

看到了找回密码的邮件,然后点击一下,就得到了yoyo同学的密码。

#5 针对业务系统的管理功能研究

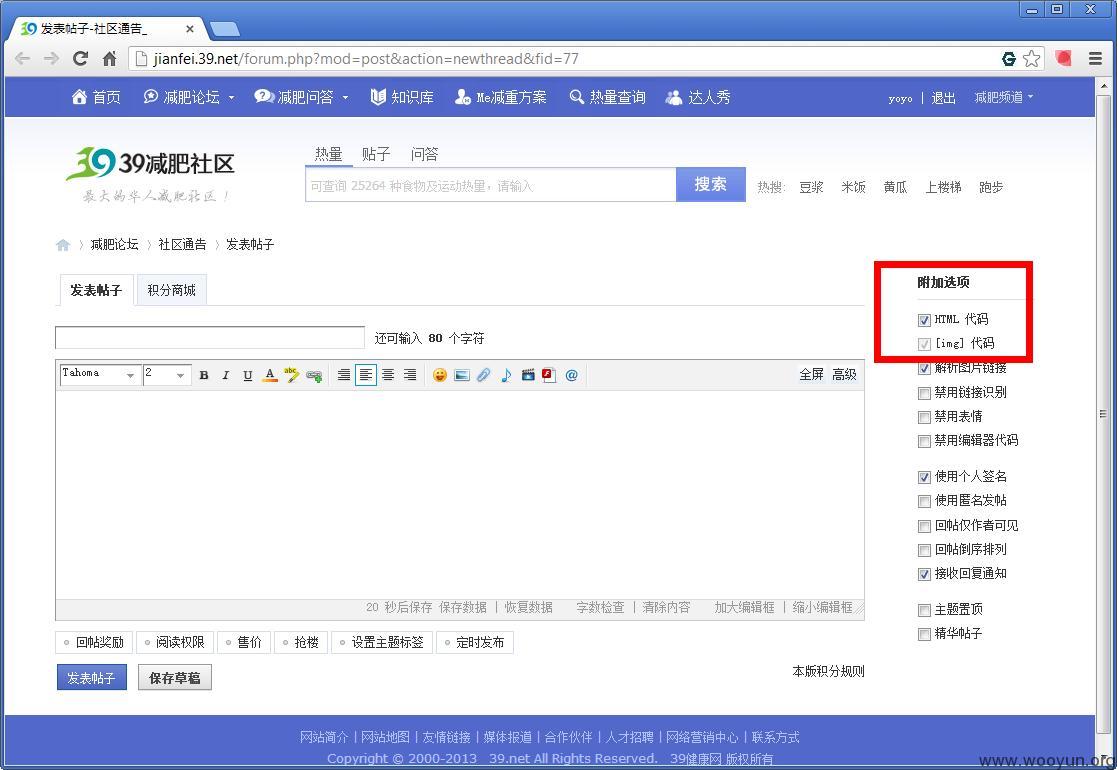

咱们yoyo同学是论坛管理员,那就看看都有哪些用处。

# 结论

有了管理员账号后,基本上可以修改、删除整个论坛的数据了。

还可以发HTML的帖子,挂上恶意代码、跨站代码窃取用户数据。

漏洞证明:

http://my.39.net/passport/findPwd.aspx

admin

重置密码的链接已发送到您的注册邮箱 [email protected]

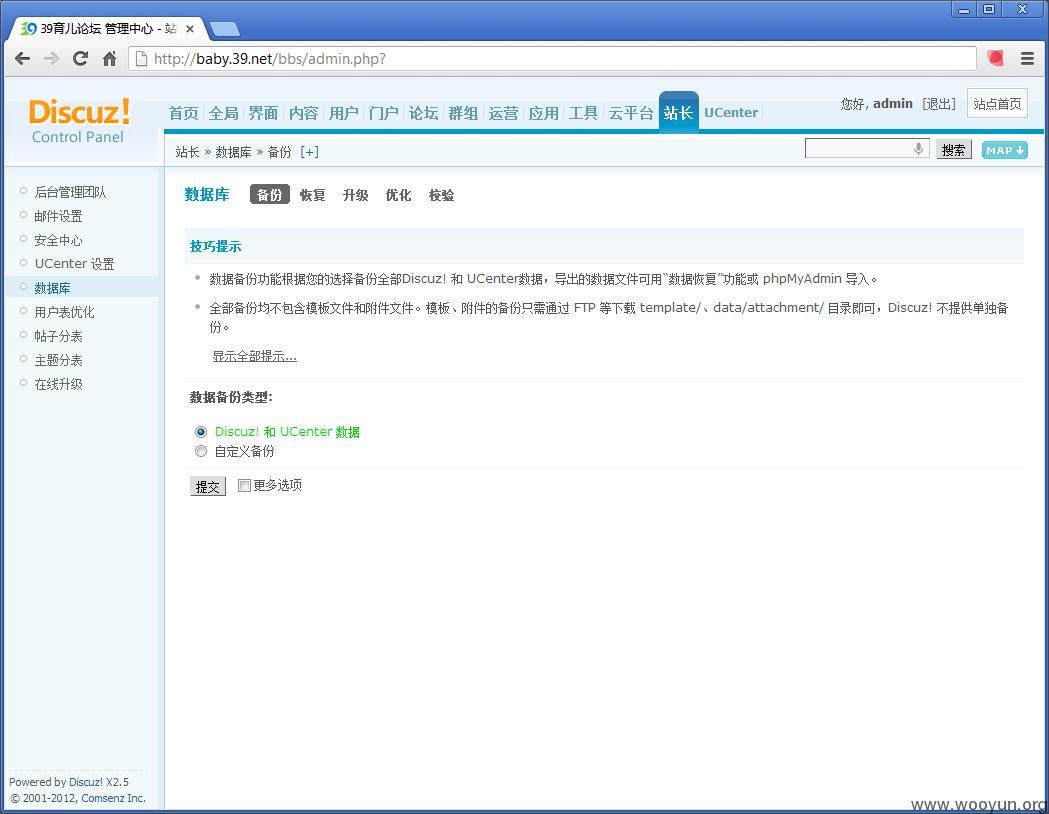

证明的话就来一个,可以证明搞SHELL、导数据的东西吧。

# Discuz后台,你懂得!

修复方案:

#1 用户资料处隐藏用户的真实登录名信息、以及是否有管理权限等信息。

#2 找回密码处,隐藏掉用户的邮箱信息。

#3 建议在各个后台加入访问控制。

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-07-17 15:31

厂商回复:

漏洞Rank:12 (WooYun评价)

最新状态:

暂无