漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024153

漏洞标题:淘宝网 -- 商品页面强制弹出任意网页漏洞,又是前端“黑客”?

相关厂商:淘宝网

漏洞作者: 路人甲

提交时间:2013-05-20 16:50

修复时间:2013-07-04 16:51

公开时间:2013-07-04 16:51

漏洞类型:恶意信息传播

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-20: 细节已通知厂商并且等待厂商处理中

2013-05-20: 厂商已经确认,细节仅向厂商公开

2013-05-30: 细节向核心白帽子及相关领域专家公开

2013-06-09: 细节向普通白帽子公开

2013-06-19: 细节向实习白帽子公开

2013-07-04: 细节向公众公开

简要描述:

看到乌云今天报告的这个“点击劫持”漏洞,想起我也遇到过强行被店铺弹窗的经历!

详细说明:

店铺地址是这个,重现可以来这里看。

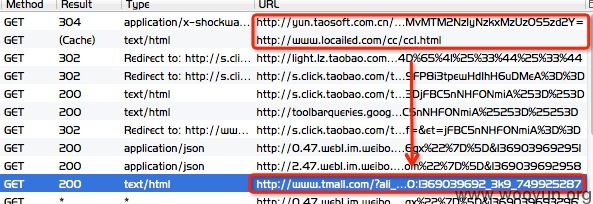

访问被强行调到天猫,带有淘宝客ID

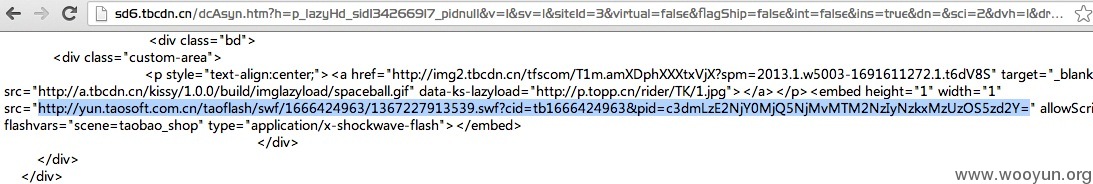

分析了一下,应该是店铺所有者在CSS样式中插入了一个“恶意”flash文件,达到任意跳转店铺访问的目的。

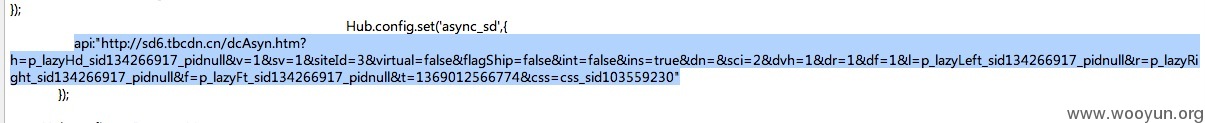

图1:源码中店铺调用该样式等信息的地方

图2:“恶意”swf文件地址,http://yun.taosoft.com.cn/taoflash/swf/1666424963/1367227913539.swf?cid=tb1666424963&pid=c3dmLzE2NjY0MjQ5NjMvMTM2NzIyNzkxMzUzOS5zd2Y=

图3:“恶意”swf文件,强制弹出连接 http://www.locailed.com/cc/cc1.html

直接curl也可看到最终跳转的页面地址

可能是通过cid或pid来调换跳转地址吧,这个swf是通用的抢弹程序(此处猜测)~

漏洞证明:

修复方案:

新人,求带!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:4

确认时间:2013-05-20 18:41

厂商回复:

非常感谢您对我们的支持与关注,该问题我们正在修复~~

最新状态:

暂无