漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-021934

漏洞标题:一些矿业系统的一些小问题,可能涉及通用,望重视

相关厂商:cncert国家互联网应急中心

漏洞作者: 小胖子

提交时间:2013-04-16 10:46

修复时间:2013-04-21 10:46

公开时间:2013-04-21 10:46

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-16: 细节已通知厂商并且等待厂商处理中

2013-04-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

手里还有个进入了内网,在尝试能不能控制到物理设备,能控制再发,先发点到处乱挖过程中发现的东西。

详细说明:

站点1:

http://www.chinasafety.ac.cn/ 中国安全生产科学研究院

http://www.chinasafety.ac.cn:8888/ 尾矿普查与管理系统,后台登陆框注射,也波及到主站程序,这个没深入,打酱油撸过。

站点2:

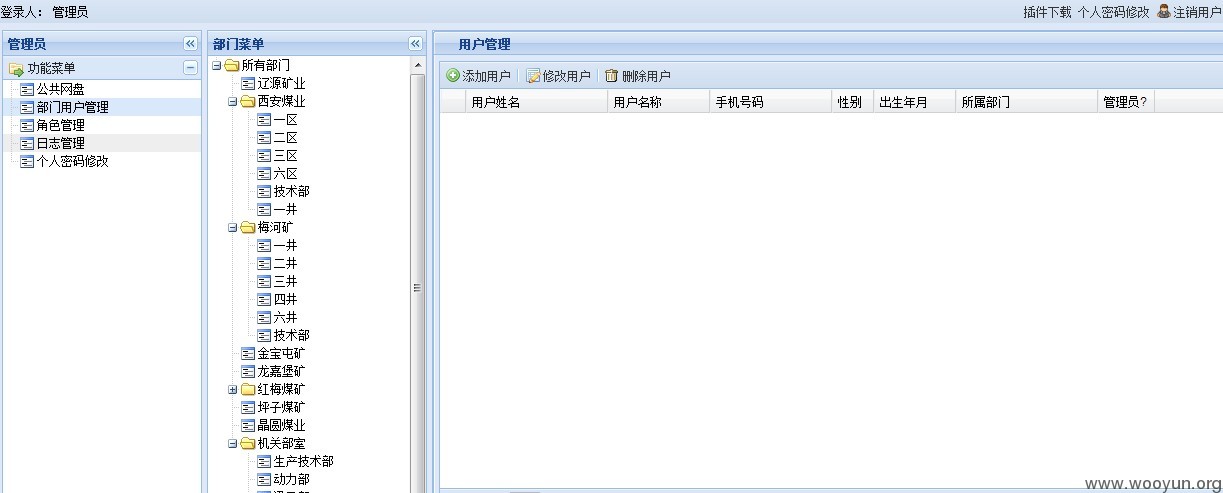

http://www.jllyky.cn/JMWebLucene 辽源矿业(集团)有限责任公司图件管理系统

后台弱口令 admin/123456

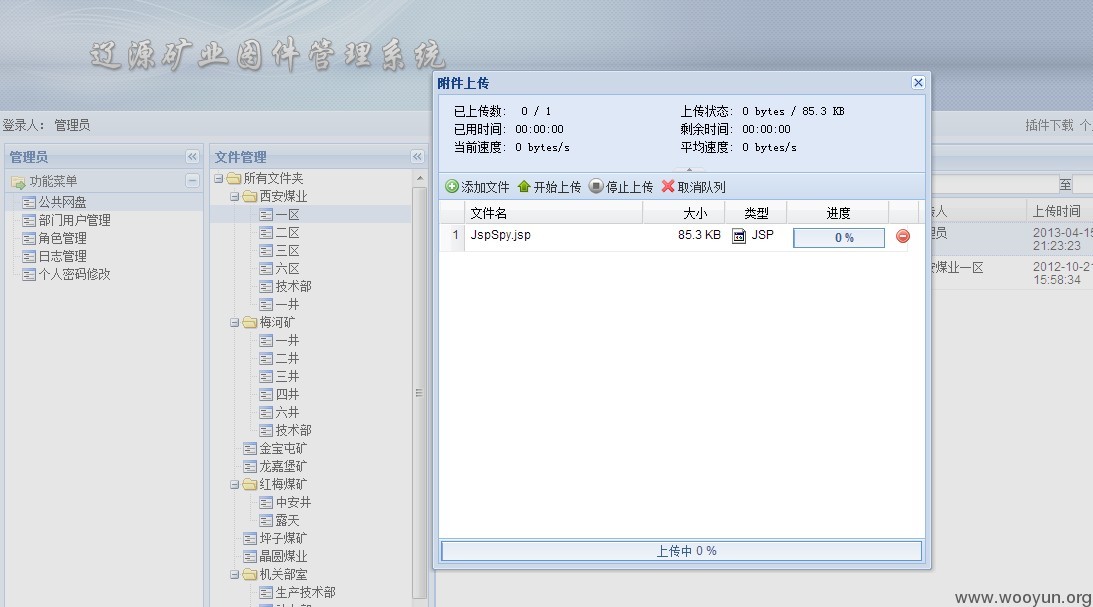

上传无限制导致shell。PR5,做黑产的可能笑尿了,然后提权发现内网没有生产相关的系统。

shell地址:http://www.jllyky.cn/JMWebLucene/upload/disk/%E8%A5%BF%E5%AE%89%E7%85%A4%E4%B8%9A/%E4%B8%80%E5%8C%BA/JspSpy.jsp

站点三:http://logon.engineer.minmetals.com.cn/sso/

中国五矿集团统一登录地址弱口令,admin/admin

五矿集团可能有后续,如问题描述,发现三个生产管理系统,后续再说吧。

漏洞证明:

见详细说明。

修复方案:

1:注射过滤。

2:弱口令修改。

3:设计敏感信息的后台及发布地址不要对外。

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-04-21 10:46

厂商回复:

最新状态:

暂无