漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020276

漏洞标题:百度某站任意文件上传

相关厂商:百度

漏洞作者: cnrstar

提交时间:2013-03-18 21:43

修复时间:2013-05-02 21:44

公开时间:2013-05-02 21:44

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-18: 细节已通知厂商并且等待厂商处理中

2013-03-20: 厂商已经确认,细节仅向厂商公开

2013-03-30: 细节向核心白帽子及相关领域专家公开

2013-04-09: 细节向普通白帽子公开

2013-04-19: 细节向实习白帽子公开

2013-05-02: 细节向公众公开

简要描述:

某站可以传任意文件

详细说明:

还是那个站,我是来刷rank的、o(╯□╰)o

在上传附件那儿,应该是后台分发处理的,不是每次都能上传成功,看人品。

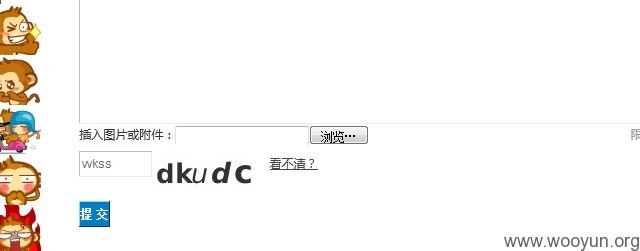

上传点:

我当时是这样子的:附件一是一个jpg文件,附件二也是一个jpg文件,上传的时候截取数据包把附件二的后缀名修改成jsp,然后成功把jsp传上去,当然,此时的jsp实际上一个jpg,所以会报错

同上、不是每次都能成功,重复试了几次,大致每隔几次成功一次。但是shell没搞到,麻烦,jspx我还没搞懂是啥,这只是友情测试一下,没必要搞shell嘛,说明问题就行。

漏洞证明:

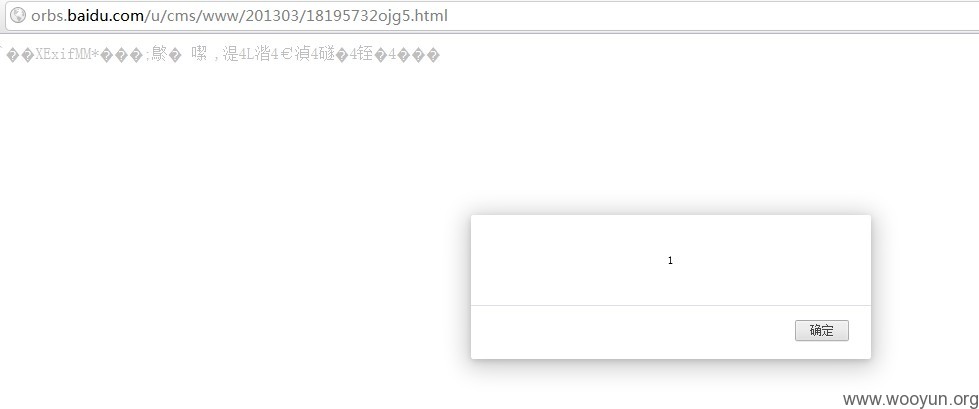

附上之前上传的jsp和html

http://orbs.baidu.com/u/cms/www/201303/181945205t5i.jsp

http://orbs.baidu.com/u/cms/www/201303/18195732ojg5.html

可以看到html是可以被执行的

修复方案:

至于兄弟们能不能复现我也不晓得了,不行的话你就多来几次,说不定就成功了,反正问题是肯定存在的。

版权声明:转载请注明来源 cnrstar@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2013-03-20 11:11

厂商回复:

感谢redstar大牛,已修复

最新状态:

暂无