漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020186

漏洞标题:QQ空间某功能缺陷导致日志存储型XSS

相关厂商:腾讯

漏洞作者: gainover

提交时间:2013-03-16 23:11

修复时间:2013-04-30 23:12

公开时间:2013-04-30 23:12

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-16: 细节已通知厂商并且等待厂商处理中

2013-03-18: 厂商已经确认,细节仅向厂商公开

2013-03-28: 细节向核心白帽子及相关领域专家公开

2013-04-07: 细节向普通白帽子公开

2013-04-17: 细节向实习白帽子公开

2013-04-30: 细节向公众公开

简要描述:

QQ空间日志某处功能缺陷,导致存储型XSS。

每次想去瞄一下QQ空间的时候,总能随手发现存储型XSS。

关键代码定位+调试 小教学贴。

详细说明:

1. QQ空间日志里面有一个魔方日志的功能。我们随便写一篇模仿日志。

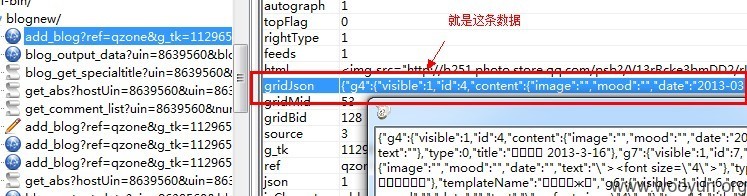

2. 抓包,并且看发表日志后的内容。

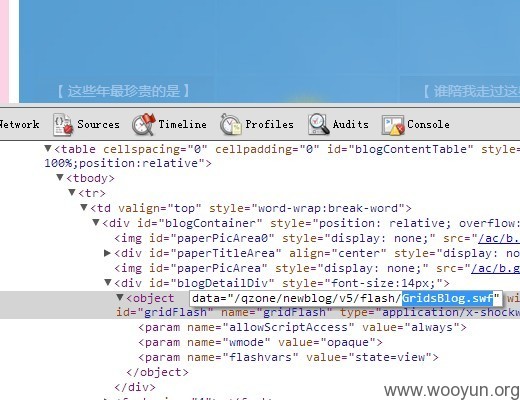

这里值得我们注意的是,HTML中输出的日志内容是一个 img标签,如下图

而我们看到的日志中,则存在FLASH。

3. 从上面可以推出,这里必然会经过某些dom操作,从而将IMG标签转变为OBJECT标签。

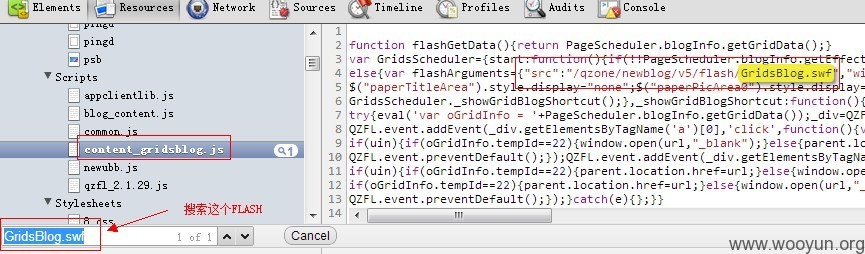

我们先得到FLASH名称.

接着定位与这个魔方日志有关的功能代码。

-----------------------------分割线------------------

5. 好吧,其实以上都是废话,重点是下面的,

FLASH将我们带到了这个JS文件, 我们将 http://ctc.qzs.qq.com/qzone/app/blog/v6/script/content_gridsblog.js 美化一下,再看看代码。

发现FLASH的部分并没有我们可控的部分。但是可以定位代码下面这样一段代码。

GridsScheduler._showGridBlogShortcut();

-->

在 _showGridBlogShortcut 函数中,有

eval('var oGridInfo = ' + PageScheduler.blogInfo.getGridData());

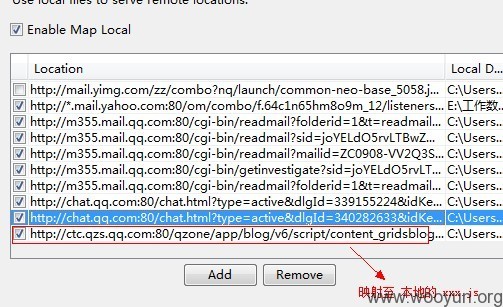

6. PageScheduler.blogInfo.getGridData() 这个被eval的是什么数据呢?由于是iframe页面里的变量,直接控制台里没办法输出PageScheduler.blogInfo.getGridData, 我们可以采用“将网络JS映射至本地文件的方法”。

将映射到本地的JS文件里修改为

7. 接着我们刷新页面,重新打开日志。(* 由于_showGridBlogShortcut 函数中存在判断,必须以外人身份查看日志,才能触发。)

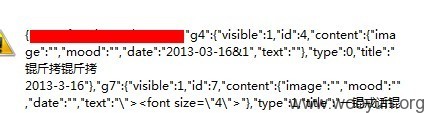

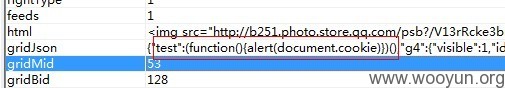

看到弹出的 PageScheduler.blogInfo.getGridData() 数据如下。

8. 而这个数据,我们是否可控呢?答案是,我们很有可能可控,因为这个数据,我们提交日志的时候,就存在,如下图:

9. 既然如此,我们将 gridJson这个字段,修改一下,加一段自己的JS代码。

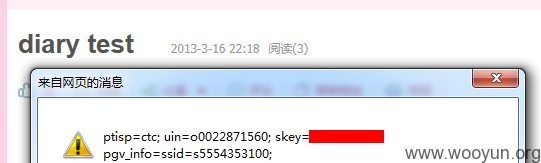

10. 以自己号码查看测试号码的日志,成功执行代码

ie,chrome下均可。

漏洞证明:

见详细说明

修复方案:

不影响功能的前提下,对eval的数据有所判断或者过滤。

版权声明:转载请注明来源 gainover@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-03-18 15:24

厂商回复:

非常感谢您的报告。这个问题我们已经确认,正在与业务部门进行沟通制定解决方案。如有任何新的进展我们将会及时同步。

最新状态:

暂无