漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-016896

漏洞标题:中国万网任意账号劫持+验证码漏洞

相关厂商:万网

漏洞作者: 小亚

提交时间:2013-01-03 23:46

修复时间:2013-02-17 23:47

公开时间:2013-02-17 23:47

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-03: 细节已通知厂商并且等待厂商处理中

2013-01-04: 厂商已经确认,细节仅向厂商公开

2013-01-14: 细节向核心白帽子及相关领域专家公开

2013-01-24: 细节向普通白帽子公开

2013-02-03: 细节向实习白帽子公开

2013-02-17: 细节向公众公开

简要描述:

1.验证码无效漏洞导致爆破任意账号名或手机号

2.弱验证码导致爆破手机号的密码找回验证

3.缺失的身份认证导致绑定别人的账号到自己的手机

4.万网客服允许匿名获取他人的敏感信息如网站对应用户ID等

详细说明:

乌云和80sec在新年被劫持,我想大家也都知道。乌云域名是在万网注册的,现在我就以劫持乌云为测试案例描述一下万网存在的一些安全风险。

过程描述:

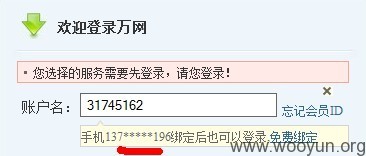

首先可以看到万网对用户的绑定手机号是有提示的。

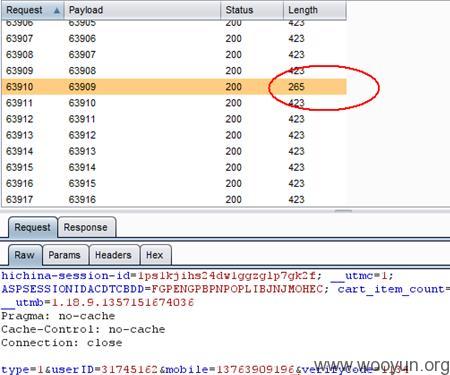

在找回密码模块有一个1.验证码无效漏洞-->爆破任意账号名或手机号

以爆破手机号为例子:

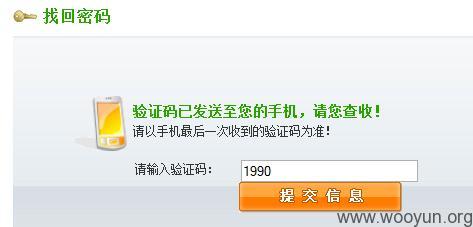

如果跑出来的话,万网会给用户的手机发一个验证码,而这个验证码却只是一个4位的数字。

2.弱验证码-->爆破手机号的密码找回验证

截住,然后爆破这个验证码

这样一来就可以重置任何万网账号的登录密码了。

后来,我找到了一种更加简洁的办法,一步搞定。

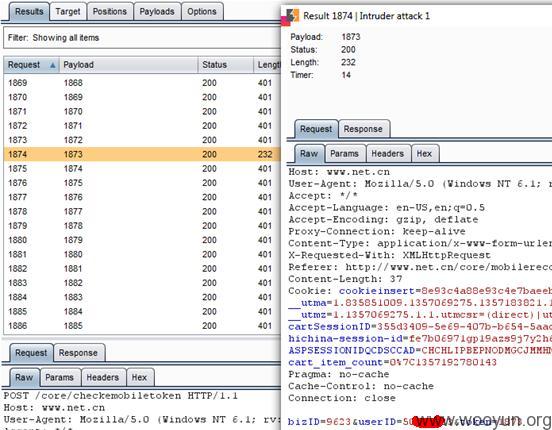

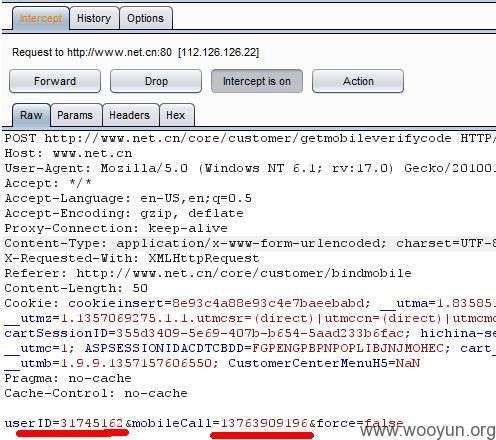

3.缺失的身份认证-->绑定别人的账号到自己的手机

进入

,然后截包。

userID写成你要劫持的账号的ID,手机号当然写成你自己的了。至于如何知道ID,前面已经有提(你也可以去社工,打电话给万网客服就可以获取他人的用户UID)。

然后你就懂了。

说一句腾讯、黑基等也是在万网注册的。

然后就木有然后了。

漏洞证明:

修复方案:

版权声明:转载请注明来源 小亚@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-01-04 09:24

厂商回复:

感谢小亚指出漏洞,我们会尽快修复。

最新状态:

2013-01-05:漏洞已经修复

2013-01-21:已经修复