漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-07589

漏洞标题:ITools <= 1.4.6.0 远程代码执行漏洞

相关厂商:深圳创想天空科技有限公司

漏洞作者: 路人甲

提交时间:2012-05-29 18:58

修复时间:2012-07-13 18:59

公开时间:2012-07-13 18:59

漏洞类型:远程代码执行

危害等级:高

自评Rank:19

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-05-29: 细节已通知厂商并且等待厂商处理中

2012-05-29: 厂商已经确认,细节仅向厂商公开

2012-06-01: 细节向第三方安全合作伙伴开放

2012-07-23: 细节向核心白帽子及相关领域专家公开

2012-08-02: 细节向普通白帽子公开

2012-08-12: 细节向实习白帽子公开

2012-07-13: 细节向公众公开

简要描述:

ITools 低于1.4.6.0版本存在远程代码执行漏洞,恶意攻击者可以利用ITools中存在的远程代码执行漏洞使浏览ipa文件用户远程运行恶意代码

详细说明:

ITools是由腾讯投资的深圳创想天空科技有限公司开发的一款号称领先业界的苹果设备同步管理软件。用户可以使用iTools非常方便的完成对苹果设备(ios系统,包括iphone,ipad,ipod touch)的信息查看、音乐/铃声/照片/书籍/文件管理、软件安装、互联网资源下载甚至是设备系统修改等。

该软件1.4.6.0及以下版本存在远程代码执行漏洞,由于该软件关联了苹果应用程序扩展名.IPA的文件打开,当用户安装了ITools并双击打开一个.ipa文件时,ITools会加载一个IPA文件同目录下的CFNetwork.dll文件,如果攻击者精心构造一个恶意的 CFNetwork.dll文件,并放置到网络路径或WEBDAV路径上,当导致用户在网络路径访问远程的IPA文件,或者用浏览器浏览WEBDAV上的IPA文件时,就会触发攻击者的恶意代码得到执行,安装恶意程序或窃取用户隐私。

漏洞证明:

安装ITools 1.4.6.0及其声明需要的ITunes 10+(这里选用目前苹果官网上最新的 ITunes 10.6.1.7安装包)

在网络路径上放置任意一个.IPA文件,例如123.ipa

同时放置一个具备下面导出函数的CFNetwork.dll到IPA的同目录下

CFHTTPMessageSetHeaderFieldValue

kCFHTTPVersion1_1

CFHTTPMessageCreateRequest

CFURLRequestCreateMutableHTTPRequest

CFURLResponseGetHTTPResponse

CFReadStreamCreateForHTTPRequest

CFURLConnectionSendSynchronousRequest

CFHTTPMessageGetResponseStatusCode

CFURLRequestSetSSLProperties

kCFStreamPropertyHTTPResponseHeader

kCFStreamSSLValidatesCertificateChain

CFHTTPMessageSetBody

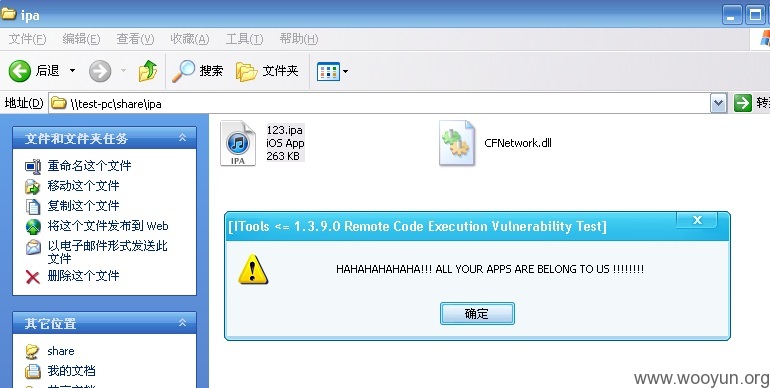

双击IPA文件,CFNetwork.dll内的代码立即被加载并执行。

仅安装ITunes并关联IPA文件并无此漏洞

效果如下图

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2012-05-29 22:23

厂商回复:

感谢乌云平台对维护产业环境做出的努力

iTools工程师对WooYun所举报的问题评估如下:

1、这个问题是微软“Windows程序执行时优先加载本目录下DLL”的机制,存在被人恶意利用的可能。这个风险对国内外大部分软件而言都存在,包括国内安全软件360的相关产品,并不能算是iTools产品独有的漏洞或缺陷。(360杀毒软件也遇到相同问题,参见:http://www.wooyun.org/bugs/wooyun-2010-0305)

2、触发此问题的前提是将一个精心制作的DLL文件放到用户电脑的IPA目录。但iTools并不会下载IPA以外的任何文件,已经完全杜绝了网络下载DLL文件的可能。iTools也已经调整做出预防。

最新状态:

暂无