漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098429

漏洞标题:有货app问题一(多处越权)

相关厂商:YOHO!有货

漏洞作者: hkAssassin

提交时间:2015-02-27 10:11

修复时间:2015-04-13 16:58

公开时间:2015-04-13 16:58

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-27: 细节已通知厂商并且等待厂商处理中

2015-02-27: 厂商已经确认,细节仅向厂商公开

2015-03-09: 细节向核心白帽子及相关领域专家公开

2015-03-19: 细节向普通白帽子公开

2015-03-29: 细节向实习白帽子公开

2015-04-13: 细节向公众公开

简要描述:

我已不知道该说什么!(审核的同学就算不能做操作,任意登陆用户账号,也不至于审核不通过啊!)。

详细说明:

app权限控制有问题。感觉会和 WooYun: 有货官方某交易APP存在越权漏洞可拿到他人账户 这个漏洞重复,如果真重复了请审核的同学忽略即可!

漏洞内容:

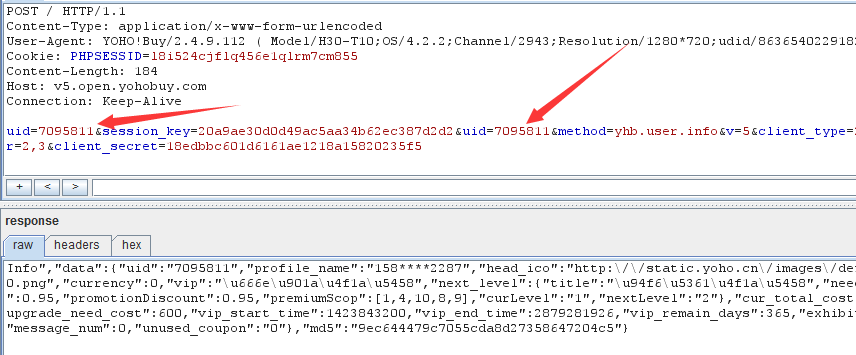

替换下图中的uid即可登陆任意用户账号

首先,在有货app端登录自己的账号,然后点击我的此时同时抓包,然后把uid替换成需要登录的

其他账户的uid即可登陆。上面两张图就可以证明可以登录任意账户,或者查看任意账户。

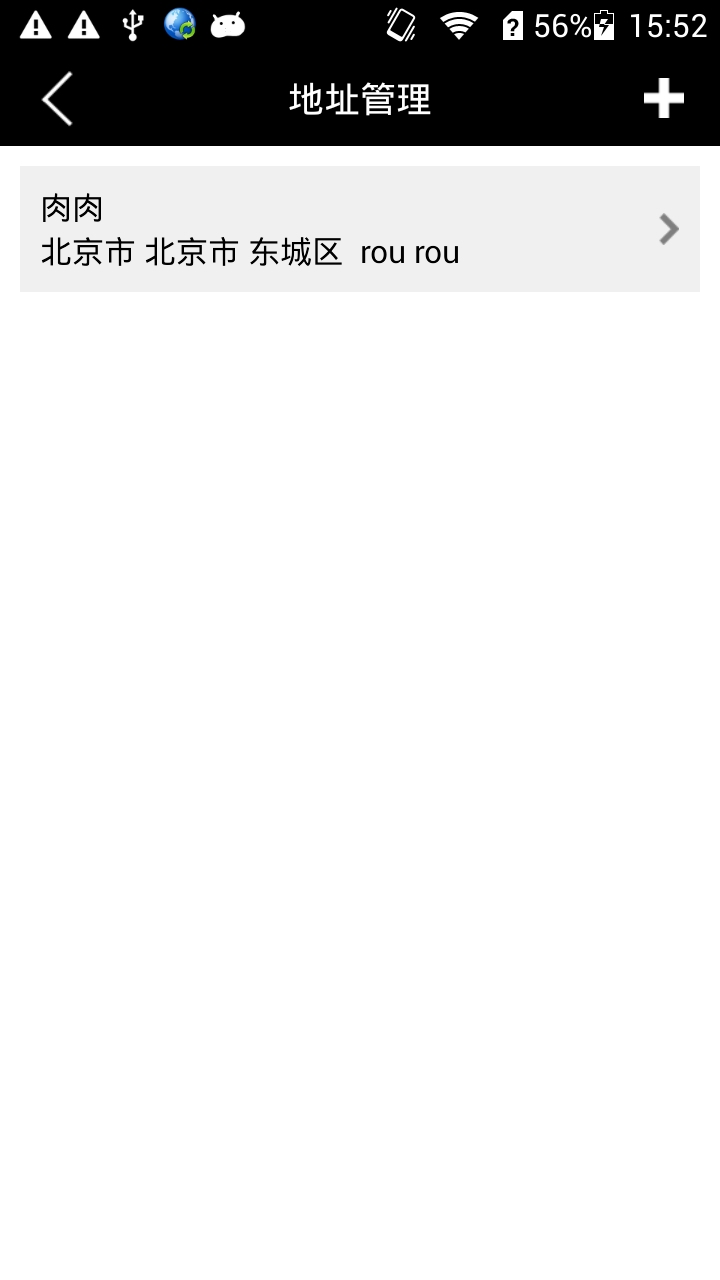

然后要修改用户信息的时候,同样需要截断数据包吧uid替换成需要修改的用户uid即可。下面的截图为修改的数据包地址。

最后一张图通过bp的重复提交功能即可证明,用户的信息已经被修改了!(此处我修改的是地址管理中的收货地址,我新添加了一个收货地址)。

漏洞证明:

app权限控制有问题。感觉会和 WooYun: 有货官方某交易APP存在越权漏洞可拿到他人账户 这个漏洞重复,如果真重复了请审核的同学忽略即可!

漏洞内容:

替换下图中的uid即可登陆任意用户账号

首先,在有货app端登录自己的账号,然后点击我的此时同时抓包,然后把uid替换成需要登录的

其他账户的uid即可登陆。上面两张图就可以证明可以登录任意账户,或者查看任意账户。

然后要修改用户信息的时候,同样需要截断数据包吧uid替换成需要修改的用户uid即可。下面的截图为修改的数据包地址。

最后一张图通过bp的重复提交功能即可证明,用户的信息已经被修改了!(此处我修改的是地址管理中的收货地址,我新添加了一个收货地址)。

修复方案:

权限控制

版权声明:转载请注明来源 hkAssassin@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-02-27 10:30

厂商回复:

感谢@hkAssassin 我们尽快修复

最新状态:

暂无

![~W8%4W_Y(`@]W{}LB9L]C}B.png](http://wimg.zone.ci/upload/201502/26161351ec8461dbb67329615722ae8b54c1e797.png)