漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-015569

漏洞标题:中国建设银行刷人民币漏洞

相关厂商:建设银行

漏洞作者: only_guest

提交时间:2012-12-03 21:19

修复时间:2013-01-17 21:20

公开时间:2013-01-17 21:20

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-12-03: 细节已通知厂商并且等待厂商处理中

2012-12-04: 厂商已经确认,细节仅向厂商公开

2012-12-14: 细节向核心白帽子及相关领域专家公开

2012-12-24: 细节向普通白帽子公开

2013-01-03: 细节向实习白帽子公开

2013-01-17: 细节向公众公开

简要描述:

偶然测试发现.就让我再做次标题党吧,我就刷了90块钱...

测试用的.你们收回去就是了.我是良民.

详细说明:

首先说一下.标题党了.不是刷人民币,是刷信用卡积分.人民币可以干的事情.积分都能做.所以标题党了一回.

具体问题发生在

http://buy.ccb.com

建行善融商务个人商城

这个商场举办了一个"捉虫活动"

说是找到bug能给电子卷.我就来找找.

问题在

积分兑换的地方.

这一步正常操作.

这一步我们选择一个可以兑换的起的充值卡.我这选择兑换50元的.

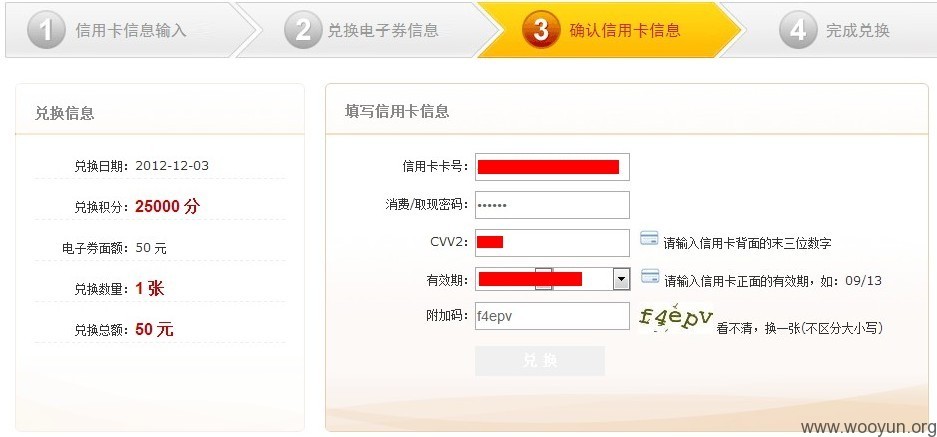

在这一步提交的时候.把数据包截断,有个参数是EXCHGAMT=25000

把这个值改成EXCHGAMT=-25000

负数.然后提交.得到如下图

完工.

信用卡积分涨了25000分.还得到了一张50元的兑换卷.买啥都可以...

建设银行这样的大银行不应该出现这样的错误.建议以后你们这类"捉虫活动"直接提交到乌云众测平台.让乌云的白帽子们帮你们做个详细的测试吧.

漏洞证明:

修复方案:

这种逻辑问题修复太容易了.

版权声明:转载请注明来源 only_guest@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2012-12-04 11:27

厂商回复:

CNVD确认漏洞情况,已经转由CNCERT在4日联系建设银行处置,待后续处置反馈。

同时,近期此类订单篡改(或支付篡改)漏洞在一些网上商城或支付网站频发,对于POST方式提交以及订单未进行一致性校验是构成风险的主要原因。

按部分影响完整性、可用性进行评分,基本危害评分6.42(中危),发现技术难度系数1.1,涉及行业或单位影响系数1.7,综合rank=12.00

最新状态:

暂无