漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-013310

漏洞标题:广东数字证书认证中心的数字证书可能包含身份证号

相关厂商:广东数字证书认证中心

漏洞作者: 路边顽石

提交时间:2012-10-14 01:02

修复时间:2012-11-28 01:03

公开时间:2012-11-28 01:03

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-10-14: 细节已通知厂商并且等待厂商处理中

2012-10-17: 厂商已经确认,细节仅向厂商公开

2012-10-27: 细节向核心白帽子及相关领域专家公开

2012-11-06: 细节向普通白帽子公开

2012-11-16: 细节向实习白帽子公开

2012-11-28: 细节向公众公开

简要描述:

数字证书中包含个人身份证号或者组织机构代码这类在《GDCA电子认证业务规则》中明确定义为隐私信息的信息,简直是自己打自己耳光。

详细说明:

漏洞证明:

广东数字证书认证中心,网址http://www.gdca.com.cn。

在右侧有一组链接,点“下载中心”,http://www.gdca.com.cn/channel/001002002。

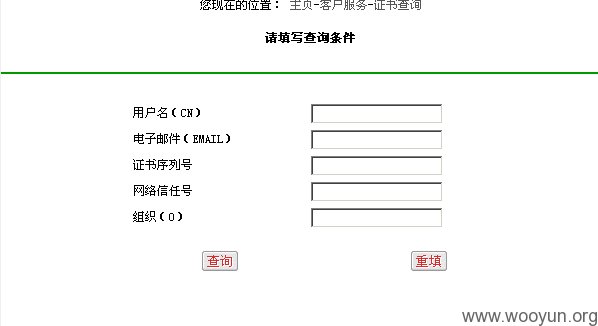

在左侧列表的最下面有“证书查询”的链接,点击后出现三个选择“CA证书查询”、“用户证书查询”和“CRL下载”,点“用户证书查询”右边的“更多>>”。

可以在“组织(O)”输入“公安局”或“质监局”等我们熟悉的组织名称,会列出一组证书,选择一个个人证书点下载。

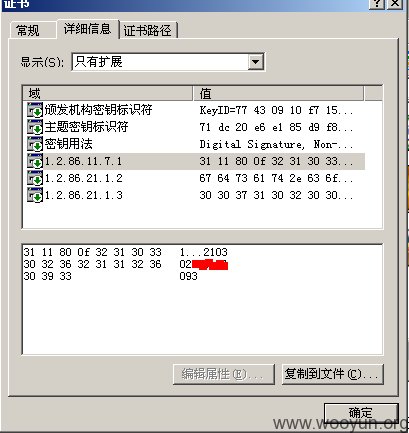

下载下来是一个.cer文件,双击打开,也可以下载时直接选择打开。在证书信息对话框中选择“详细信息”标签页,选择“1.2.86.11.7.1”域,显示的信息明显就是一个身份证号。注意不是所有的证书都有该信息,只有部分证书有该扩展信息。

根据《GDCA电子认证业务规则(V2.0)版》7.1.2证书扩展项的第3条,自定义扩展项中有“法人身份证号”和“岗位责任人身份证号”,但是没有说明具体的OID是多少。

非常搞笑的是9.4个人隐私保护的9.4.2作为隐私处理的信息明确包含有效证件号码,如身份证号和单位组织机构代码。

3.1.2 DN项中的名称标识符为了保证唯一性,会使用个人订户的身份证号和机构订户的组织机构代码。而DN项是会出现在证书中的,这不是矛盾吗。

修复方案:

需要修改数字证书认证规则。

版权声明:转载请注明来源 路边顽石@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2012-10-17 23:41

厂商回复:

CNVD确认所述情况,已在16日转由CNCERT广东分中心协调涉事单位处置,正如路边顽石同学所言,或许对证书体系不会变更,重点在于处置查询权限。

按部分影响机密性,部分影响可用性进行评分,rank=6.42*1.1*1.3=9.180

最新状态:

暂无