漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-012226

漏洞标题:TP-LINK某站漏洞导致几个分站沦陷

相关厂商:深圳普联技术有限公司

漏洞作者: pangshenjie

提交时间:2012-09-21 15:17

修复时间:2012-09-26 15:18

公开时间:2012-09-26 15:18

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-21: 细节已通知厂商并且等待厂商处理中

2012-09-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

某天准备买个无线网卡,不小心就搞了下官网。。。

之前在wooyun有人发过,不过官方修补不彻底,囧。。其实就是修补了那个页面的过滤,厂商不重视安全,这是为什么呢?

详细说明:

注入点几枚

厂商还是全部代码都查查吧,全局过滤一下。

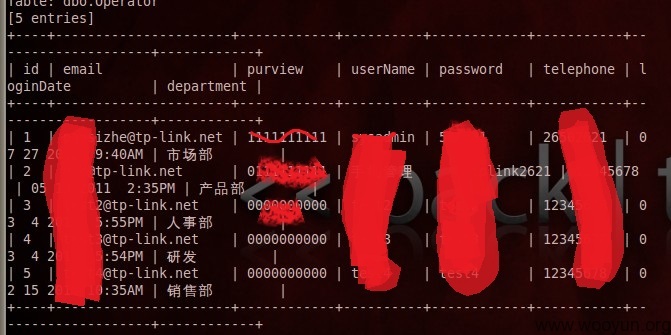

sqlmap跑出了密码:

后台的安全是在是不可以恭维啊。

http://www.tp-link.cn/pages/cms/upload.asp

什么都不过滤。。。

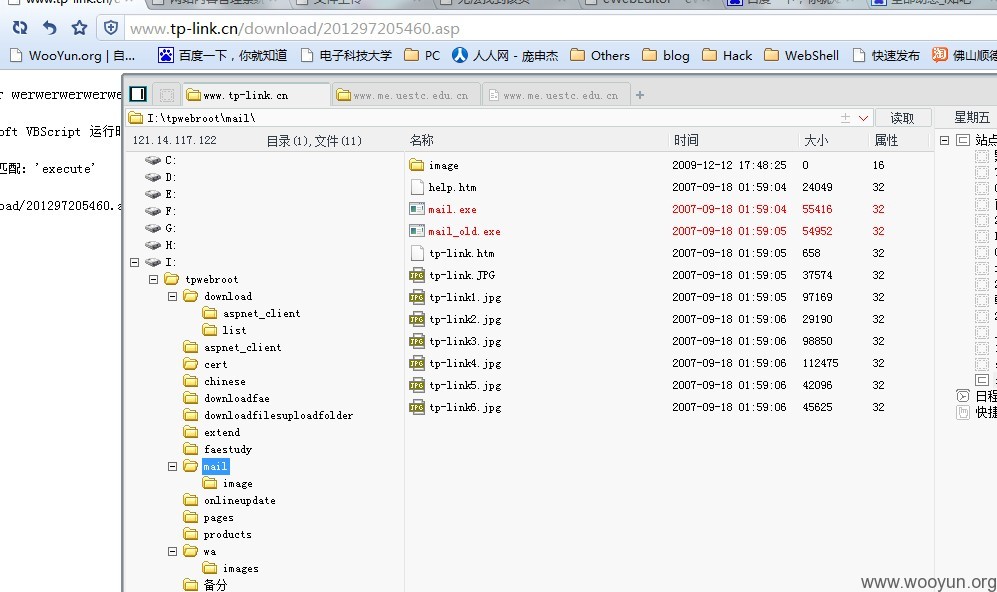

shell的权限挺小的,这个目录不支持aspx,本盘不能跨目录。

目录下读取到了支持aspx的目录

读取C:\WINDOWS\Microsoft.NET\Framework\v2.0.50727\Temporary ASP.NET Files\root\f6ef54bd\de1a25fb\App_Web_8tlihkqz.0.cs文件发现还有aspx的站在服务器上。

跨不过去,翻了下43598端口开了,用servu的提权脚本执行:

发现servu被降权了,是user权限,不过权限也很高了,试着一下dir I:\ >I:\tpwebroot\download\3.txt,列出目录了,有读取权限,一层一层读下去,找到了其他网站的路径,直接

搞到了http://www.tp-linkmobile.com.cn/,同理还有http://bbs.tp-linkmobile.com.cn。。。后面就不继续了,希望厂商还是控制下目录权限吧,好多个应用放到一个站。

漏洞证明:

修复方案:

主站的注入彻底修复下吧,servu的那个权限修改下,目录的权限也修改下吧。

版权声明:转载请注明来源 pangshenjie@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-09-26 15:18

厂商回复:

最新状态:

暂无