漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-010189

漏洞标题:对上一个腾讯邮箱储存型xss 复现利用补充.

相关厂商:腾讯

漏洞作者: 啤酒

提交时间:2012-07-26 23:01

修复时间:2012-09-09 23:01

公开时间:2012-09-09 23:01

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-26: 细节已通知厂商并且等待厂商处理中

2012-07-27: 厂商已经确认,细节仅向厂商公开

2012-08-06: 细节向核心白帽子及相关领域专家公开

2012-08-16: 细节向普通白帽子公开

2012-08-26: 细节向实习白帽子公开

2012-09-09: 细节向公众公开

简要描述:

今天上午花了将近2小时编辑的漏洞,由于是今年4月份挖到的,复现的时候疏忽了几个地方,加上阴差阳错的在本地同个浏览器复现了漏洞,没有远程分开测试。tx的同学也就没能复现出来。结果悲剧被忽略了。不爽了一下午,下班回家的路上都在回忆4月份当时的利用场景。到家后翻看了之前的测试记录,也终于复现了此漏洞.感谢 @possible大牛提供的远程协助支援。

详细说明:

tx的同学还是求个QQ公仔给偶儿子玩玩..呵呵

复现流程和http://wooyun.org/bugs/wooyun-2012-010172相同.

鉴于保持文章的可读性,本文依旧重复贴出之前的内容,望管理不要介意.

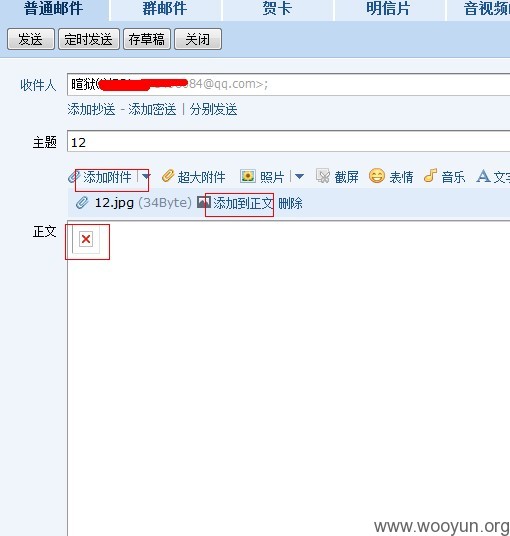

1.前面的构造流程是一样的 ,先是构造jpg

2.将构造好的jpg发送到任意好友的qq邮箱

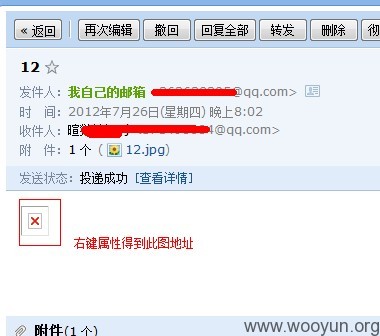

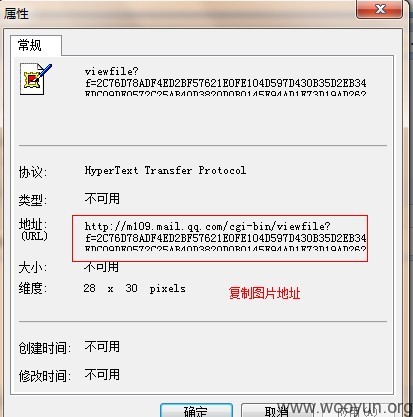

3.获得对方能看到的图片地址

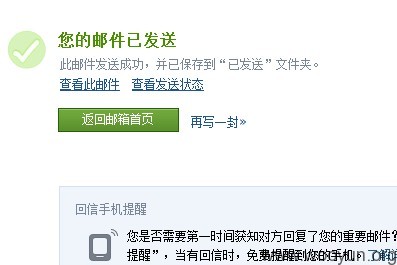

发送成功后点击“查看此邮件”

得到图片地址

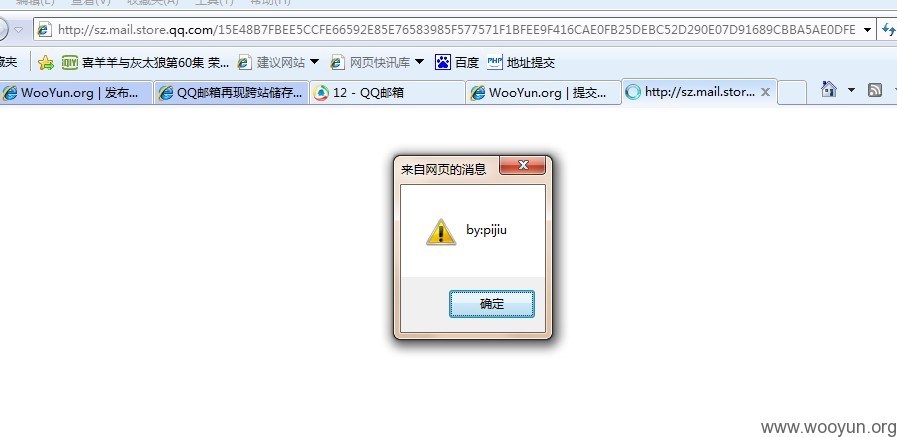

测试得到的地址在发送方qq邮箱登陆状态下打开是否弹窗,如果弹窗那么就是可用地址

如果提示下载文件那么你的到的地址不对

得到能弹窗的地址之后

....点击撤回邮件...

....点击再次编辑...

.....回到编辑框....

之前的那个图不要动他

-------------------------------------

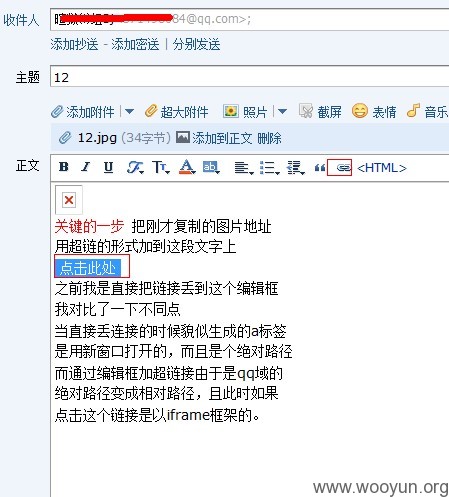

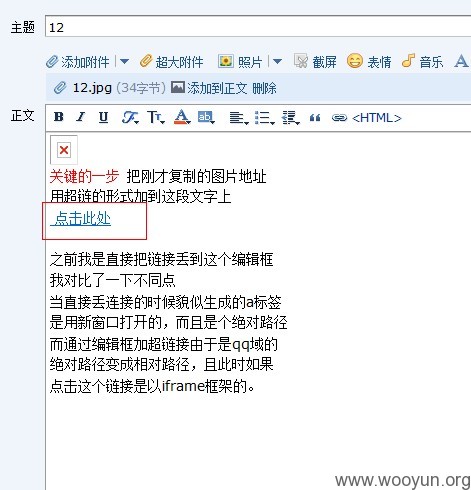

关键的一步 把刚才复制的图片地址

用超链的形式加到文字上

之前我是直接把链接丢到这个编辑框

我对比了一下不同点

当直接丢连接的时候貌似生成的a标签

是用新窗口打开的,而且是个绝对路径

而通过编辑框加超链接由于是qq域的

绝对路径变成相对路径,且此时如果

点击这个链接是以iframe框架的。

-------------------------------------

把再次编辑好的内容发出去.

至此编辑构造过程就完成了

4.下面清空浏览器所有缓存cookie 进入效果查看环节

(上一篇就是因为在同个浏览器下面没有清空cookie简单的重现了弹框最后发现是自己弹自己....寒...)

...打开小号把刚才大号发来的邮件打开 点击超链接

..成功弹出alert

不知道为何把图片地址加成超链 sid就不起作用了.(难道是相对路径的原因?) sid不起作用的最大意义就是:同个图片地址可以发给任何人.

挖掘灵感来源:qq邮箱上传的图片,转发给任何人都可以看到.借此想到可能图片地址不会变,因此可能没有权限验证。又想到qq邮箱图片预览功能输出的不是图片本身,而是通过程序输出字节来完成的。随着进一步的挖掘发现确实可以利用,由于当时挖掘的时候,就是本着实体攻击去的,所以完全按照钓鱼手法构造邮件.所以整个构造过程没超过一个小时。

没想到再次重现攻击时遇到了这么多障碍。

漏洞证明:

修复方案:

.不让他弹.

版权声明:转载请注明来源 啤酒@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2012-07-27 10:19

厂商回复:

感谢你的报告,已在修复中

最新状态:

暂无